Las empresas de mensajería se han convertido en un gancho habitual de las campañas de phishing y diversas compañías de ciberseguridad han advertido sobre ello en lo que llevamos de año. La primera fue ESET, al publicar un resumen de su barómetro de ciberseguridad del pasado mes de enero, después le siguió Bitdefender, al indicar que este tipo de ataques habían crecido un 30%, y ahora ha sido Avast, que ha alertado sobre un malware denominado FluBot, que se disfraza de servicios de entrega de paquetería y que se está propagando en todo el mundo mediante SMS de phishing.

"Esta amenaza finge ser una empresa de reparto y pide a los usuarios que instalen una app de seguimiento para poder seguir el estado de su paquete. Sin embargo, lo que en realidad hace esta app es robar sus credenciales y otros datos personales", ha señalado Avast en un comunicado.

A principios de marzo, se estimó que el total de números de teléfono recopilados por los atacantes mediante Flubot ascendía a 11 millones y, según investigaciones recientes, ya ha infectado 60.000 dispositivos.

"Los primeros ataques de FluBot se notificaron hace semanas, pero todavía vemos decenas de nuevas versiones que evolucionan cada día", ha señalado Ondrej David, jefe del Equipo de Análisis de Malware de Avast.

"Por el momento, los objetivos principales de esta campaña son España, Italia, Alemania, Hungría, Polonia y el Reino Unido, pero existe la posibilidad de que el alcance de la operación se extienda a otros países en corto plazo. Aunque las soluciones de seguridad bloquean estos ataques, la rápida evolución de esta campaña demuestra que tiene éxito, por lo que instamos a los ciudadanos a tener mucho cuidado con cualquier SMS entrante que reciban, especialmente los que tienen que ver con servicios de entrega", ha agregado David.

Cómo funciona el malware "FluBot"

Avast considera a Flubot como un ejemplo de campaña de malware basada en SMS y ha explicado cómo funciona.

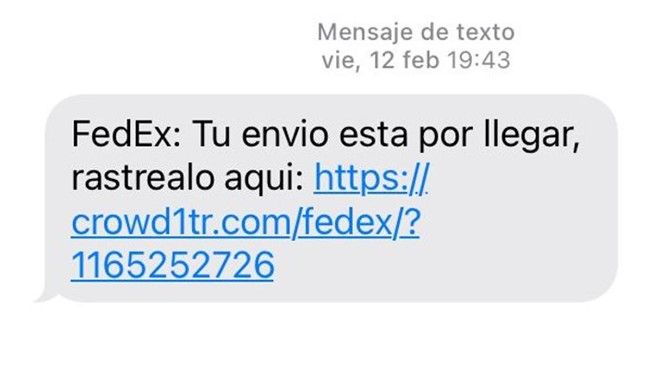

Se propaga mediante el envío de SMS en los que se indica al destinatario que ha recibido un paquete y se le insta descargar una aplicación de seguimiento a través de un enlace incluido en el propio mensaje. Si el receptor hace clic en el enlace, es redirigido a una página web en la que descargar la aplicación. Sin embargo, Avast subraya que la aplicación realmente es un malware que, cuando se instala, roba la información de contacto de la víctima y la sube a un servidor remoto. Posteriormente, esta información es utilizada por el servidor para enviar mensajes similares y seguir distribuyendo los SMS maliciosos entre los contactos.

La compañía de ciberseguridad también señala que la aplicación maliciosa utiliza un componente de Android conocido como Accessibility, para supervisar lo que ocurre en el dispositivo y tomar el control del mismo. "De esta forma, la app puede mostrar ventanas superpuestas de alta prioridad. En otras palabras, el malware puede mostrar cualquier cosa por encima de lo que sea que esté que esté actualmente en la pantalla. Por ejemplo, un portal bancario falso que aparece sobre una aplicación bancaria legítima. Si el usuario introduce sus credenciales en esa pantalla superpuesta, éstas pueden ser robadas", precisa.

Accessibility también es aprovechado por FluBot como mecanismo de autodefensa para cancelar cualquier intento de desinstalación por parte de los usuarios afectados, lo que dificulta su eliminación.

Por qué es especialmente peligroso

En palabras de Ondrej David, "lo que hace que este malware sea especialmente peligroso es que se disfraza de servicios de entrega de paquetería, utilizando mensajes del tipo 'Su paquete está llegando, descargue la aplicación para hacer el seguimiento' o 'No ha podido recoger su paquete, descargue la aplicación para hacer el seguimiento', de los que muchos usuarios desprevenidos pueden ser víctimas fácilmente. Esta situación es especialmente familiar en la situación actual, en la que cualquier forma de entrega a domicilio se ha convertido en el modo estándar de funcionamiento de muchas empresas durante la pandemia".

Y es que, con la pandemia se han disparado las compras online y los ciberdelincuentes, siempre pendientes de las últimas tendencias y de los acontecimientos actuales, están tratando de atraer al mayor número de víctimas potenciales desarrollando programas maliciosos.

¿Cómo protegerse de "FluBot" y de otras amenazas de phishing?

En su comunicado, Avast también ha destacado que para protegerse de este tipo de amenazas lo primero y más importante es instalar una solución antivirus que las prevenga.

En caso de que los usuarios crean que pueden haber sido víctimas del robo de credenciales como consecuencia de estos ataques, aconseja restablecer las contraseñas de los servicios que crean que pueden haber sido comprometidas, como las aplicaciones bancarias. Además, recomienda tomar las siguientes medidas para evitar ser víctimas de FluBot y otros ataques de phishing dirigidos a través del móvil:

- No hacer clic en los enlaces de los mensajes SMS. Especialmente si el mensaje le pide que instale software o alguna aplicación en su dispositivo.

- Ser escéptico. Hay que ser precavido con cualquier SMS sospechoso. Si se recibe una notificación que no se esperaba, lo mejor será contactar con la empresa responsable utilizando la información de contacto proporcionada en su página web oficial, para confirmar el mensaje recibido. No se debe responder directamente a una notificación sospechosa. Hay que iniciar y derivar siempre una conversación a través de los canales de comunicación oficiales de la empresa.

- Cuestionar el mensaje. Es importante entrenar nuestra vista para detectar los mensajes que esconden una campaña de phishing. Estos tienden a ser genéricos y se difunden en masa, también suelen ser automatizados o pueden presentar una oferta que parece demasiado buena para ser verdad (por ejemplo, ganar un nuevo smartphone).

- No instalar aplicaciones que no provengan de las tiendas de aplicaciones oficiales. La mayoría de las compañías de transporte tienen sus propias aplicaciones disponibles en tiendas de confianza como Google Play o Apple App Store. Asimismo, se recomienda configurar la seguridad del dispositivo móvil para que solo se instalen aplicaciones de fuentes de confianza como las dos tiendas ya mencionadas.