La compañía de ciberseguridad Kaspersky ha detectado una nueva vulnerabilidad en el navegador Google Chrome conocida como CVE-2019-13720, y que ya ha sido reportada a Google. Tras la revisión del PoC, Google ha confirmado que se trata de una vulnerabilidad de día cero, es decir, desconocida por los desarrolladores hasta ese momento y ha liberado un parche.

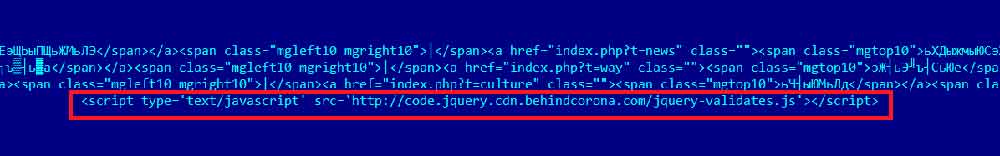

El nuevo ataque se inició en un portal de noticias coreano en el que los atacantes insertaron un código JavaScript malicioso en la página principal que, a su vez, carga un script de creación de perfiles desde un sitio remoto . Es este:hxxp://code.jquery.cdn.behindcorona[.]com/

Pretende verificar si el sistema de la víctima podría infectarse al examinar las versiones de las credenciales de usuario del navegador

En este caso, a los ciberdelincuentes les interesa la versión 65 o posterior de Google Chrome para Windows.

Si el sistema operativo y el navegador cumplen con los requisitos, el script descarga el exploit por fragmentos, después los ensambla y los descifra. Lo primero que hace este exploit es comprobar la versión de Chrome. En esta etapa, se vuelve más selectivo y funciona exclusivamente con Chrome 76 o 77, aunque es posible que existan otros exploits para las diferentes versiones del navegador.

Ciertas similitudes en el código apuntan a un posible vínculo entre esta campaña y los ataques del grupo Lazarus

Trasencontrar lo que busca, el exploit intenta aprovechar la vulnerabilidadCVE-2019-13720, de tipo use-after-free y que se basa en el uso inapropiado dela memoria del ordenador. Al manipular la memoria, el exploit obtiene permisopara leer y escribir datos en el dispositivo, que usa inmediatamente paradescargar, descifrar y ejecutar el malware.

El exploit detectado ha sido utilizado en lo que los expertos de Kaspersky han denominado "Operación WizardOpium". Ciertas similitudes en el código apuntan a un posible vínculo entre esta campaña y los ataques del grupo Lazarus. Además, el perfil del sitio web objetivo es similar al que se ha encontrado en ataques previos de DarkHotel, que recientemente ha desplegado ataques similares de falsa bandera.

La vulnerabilidad ha sido detectada por la tecnología de Prevención de Exploits de Kaspersky, integrada en la mayoría de los productos de la compañía y lo detecta como PDM: Exploit.Win32.Generic.

"El hallazgo de una nueva vulnerabilidad dedía cero en Google Chrome en estado “in the wild” demuestra una vez más loesencial que es la colaboración entre la comunidad de seguridad y losdesarrolladores de software, así como la inversión constante en tecnologías deprevención de exploits para mantenerse a salvo de los ataques repentinos yocultos de los actores de la amenaza", explica Anton Ivanov, expertoen seguridad de Kaspersky.