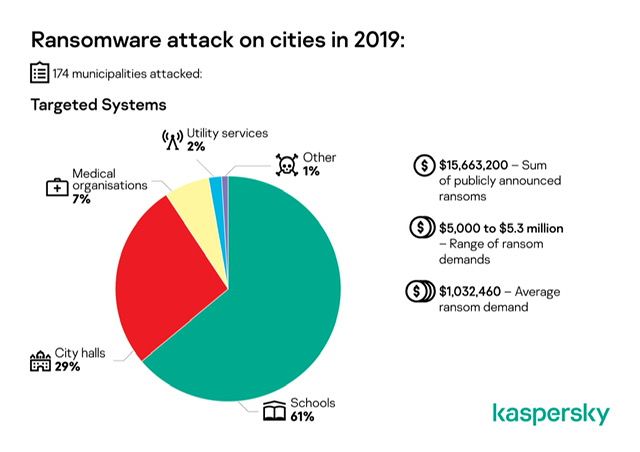

El año 2019 puede definirse, según un estudio de Kaspersky, como ‘‘el año de los ataques ransomware a las ciudades’’. El equipo de investigación de la compañía ha descubierto que al menos 174 municipios, con más de 3.000 organizaciones subsidiarias, han sido blanco de los ataques ransomware durante el año que termina. Este dato supone un incremento del 60% respecto a la cifra registrada en 2018.

Aunque las peticiones de rescate de los ciberatacantes pueden llegar incluso hasta los cinco millones de dólares, se estima que los costes reales y los daños sufridos durante estos ataques son mucho mayores. Estas son algunas de las principales conclusiones extraídas del Kaspersky’s Security Bulletin: Story of the Year 2019.

El ransomware es un verdadero dolor de cabeza para el sector corporativo, afectando a empresas de todo el mundo desde hace varios años. El año 2019 se ha convertido en testigo del rápido desarrollo de una tendencia del pasado, situando a las instituciones municipales en el foco de los distribuidores de malware. Los investigadores de Kaspersky señalan que estos objetivos, a pesar de que tienen menos capacidad para pagar un gran rescate, están más dispuestos a aceptar las peticiones de los ciberdelincuentes. El bloqueo y la paralización de cualquier servicio municipal afecta de manera directa al bienestar de los ciudadanos y su resultados no solo se miden en pérdidas económicas, sino también en significativas y delicadas consecuencias sociales.

Este dato supone un incremento del 60% respecto a la cifra registrada en 2018

A juzgar por la información pública disponible, las cantidades de los rescates variaron considerablemente, alcanzando los 5.300.000 dólares, con una media de 1.032.460 dólares. No obstante, los investigadores de la compañía indican que estas cifras no representan con precisión los costes finales de un ataque, ya que las consecuencias a largo plazo son mucho más demoledoras.

"Hay que tener en cuenta que pagar a los extorsionadores es una solución a corto plazo que no hace más que estimular a los ciberdelincuentes y financiarlos para que vuelvan a actuar. Además, una vez que la ciudad ha sido atacada, toda la infraestructura se ve comprometida y necesita de una investigación de incidentes y una auditoría exhaustiva. Esto, inevitablemente, acaba incrementando los costes adicionales del rescate. Basándonos en nuestras investigaciones, hemos observado que a veces las ciudades se inclinan por pagar el rescate porque cubren los riesgos tecnológicos con la ayuda de seguros y asignando prespuestos específicos para la respuesta a incidentes. Sin embargo, lo mejor sería invertir también en medidas proactivas, como soluciones de seguridad y copias de seguridad probadas, así como hacer regularmente auditorías de seguridad’’, señala Fedor Sinitsyn, investigador de Seguridad de Kaspersky. "Mientras que la tendencia de los ataques a las instituciones municipales no hace más que aumentar, esta puede ser reprimida y cortada de raíz ajustando el enfoque de la ciberseguridad y, lo que es más importante, negándose a pagar rescates y transmitiendo esta decisión como postura oficial".

Elmalware más habitual también ha cambiado, aunque los investigadores deKaspersky han identificado a tres familias como las más predominantes: Ryuk, Purga y Stop.

Ryuk apareció por primera vez en el panorama de las amenazas hace más de un año y desde entonces ha permanecido activo en todo el mundo, tanto en el sector público como en el privado. Los ataques de este malware en España durante este año han representado el 1,84% del total de los usuarios afectados en el mundo. Su modelo de distribución consiste en la entrega de malware de puerta trasera que, a su vez, se propaga mediante phishing con un archivo adjunto malicioso disfrazado de documento financiero.

Purga, cuyos ataques en nuestro país en 2019 han representado el 0,18% del total, se dio a conocer en el año 2016, pero ha sido recientemente cuando se han descubierto ciudades entre las víctimas de este troyano, que cuenta con distintos vectores de ataque que van desde el phishing hasta los ataques de fuerza bruta.

Stop es relativamente nuevo, ya que solo tiene un año de edad. Se propaga escondiéndose en los instaladores de software y se ha popularizado recientemente, alcanzando el puesto número siete en el ranking de los 10 encriptadores más populares del tercer trimestre de 2019. En lo que a España se refiere, los ataques producidos por Stop encarnaron el 0,65% del total de usuarios atacados por este malware alrededor del globo.

Para evitar que el malware se infiltre en las organizaciones, Kaspersky recomienda lo siguiente:

1. Instalar todas las actualizaciones de seguridad en el momento en que aparezcan. La mayoría de los ciberataques aprovechan las vulnerabilidades que ya han sido notificadas y resueltas, por lo que la instalación de las últimas actualizaciones de seguridad reduce las posibilidades de un ataque.

2. Proteger el acceso remoto a las redes corporativas mediante VPN y utilizar contraseñas seguras para las cuentas de dominio.

3. Actualizar en todo momento el sistema operativo para eliminar vulnerabilidades recientes y utilizar una solución de seguridad fuerte con bases de datos actualizadas.

4. Tener siempre copias de seguridad recientes de los archivos para poder reemplazarlos en caso de que se pierdan (por ejemplo, debido a un malware o un dispositivo roto) y almacenarlos no solamente en el objeto físico, sino también en el almacenamiento en la nube para una mayor fiabilidad.

5. Recordar que el ransomware es un delito, por lo que no se debería pagar un rescate. Si se convierte en víctima, denúncielo ante las fuerzas de seguridad y, primero, trate de encontrar un descifrador en Internet. Algunos de ellos están disponibles gratuitamente aquí: https://noransom.kaspersky.com

6. Es necesario formar a la plantilla en materia de ciberseguridad para prevenir ataques.Los juegos Kaspersky Interactive Protection Simulation disponen de un escenario especial para la administración pública local centrado en las amenazas más relevantes.

7. Utilizar una solución de seguridad para proteger los datos de la organización contra el ransomware, tal como Kaspersky Endpoint Security for Business. El producto dispone de capacidades de detección basadas en el comportamiento, control de anomalías y prevención que detectan amenazas conocidas y desconocidas y previenen actividades fraudulentas.

Es posible mejorar la solución de seguridad de la que disponga con la herramienta gratuita de Kaspersky Anti-Ransomware Tool