En un mundo digital, los negocios de hoy también son, en mayor o menor medida, digitales. Aunque el core del negocio de una compañía se encuentre en el mundo físico, como podría ser el caso de un fabricante de neumáticos o una cadena de perfumerías, la gestión de las finanzas, de la relación con los proveedores, de las ventas... y en muchos casos el marketing, la comercialización de los productos y la interacción con los clientes, se efectúa de forma digital. Si a ello le sumamos el nuevo marco normativo aprobado por la UE, que aumenta las exigencias impuestas a las empresas en materia de seguridad cibernética, llegando a plantear fuertes sanciones a las compañías que no se ajusten a estas directrices, es natural que la tradicional preocupación por la seguridad de la empresa se haya extendido al plano informático, a la ciberseguridad. A día de hoy las inquietudes de los directores de TI se concentran en cuatro grandes retos de ciberseguridad, cada uno de los cuales exige sus propias respuestas.

El ransomware y el Ransomware as a Service (RaaS)

Desde mediados de la pasada década, el ransomware o software de secuestro es uno de los tipos de malware más comunes y dañinos. Su esquema de funcionamiento es sencillo: tras penetrar en el sistema, cifra o bloquea algunos o todos los archivos del mismo y exige un rescate, normalmente a pagar en monedas virtuales para dificultar el rastreo, a cambio de retirar el bloqueo.

El ransomware es una de las ciberamenazas que causa más incidentes de seguridad y produce mayor impacto económico a nivel global. Gianluca D'Antonio, partner en el área de Ciberseguridad de Deloitte, reveló un dato alarmante en la Mesa Redonda sobre Ciberseguridad del reciente CIO Council de AUSAPE y AUSIA, en la que se abordaron los principales retos y preocupaciones de ciberseguridad para las compañías. En el año 2022, el coste de los ataques de ransomware se cifra en 20.000 millones de dólares. Una cantidad impactante, pero que no sorprende tanto si tenemos en cuenta, por ejemplo, que el ransomware le ha costado solo al sector salud 92.000 millones de dólares desde 2018.

Este impacto económico tiene dos causas. Una, el coste derivado de la interrupción abrupta de las operaciones de la compañía, que ve sus sistemas paralizados hasta que se resuelve el ataque. Y dos, el importe del rescate que muchas veces los atacados se ven obligados a pagar para restituir sus sistemas y poder funcionar de nuevo.

Aunque el ransomware suele ser noticia periódicamente por los ataques sufridos por grandes empresas como Continental o AirAsia, la realidad es que este software malicioso afecta especialmente a las pequeñas y medianas empresas, que tienen menos medios para prevenir estos ataques y reaccionar contra ellos. “La ciberseguridad es una necesidad tanto o más importante para las pequeñas y medianas empresas que para la gran empresa, porque no pueden permitirse el coste” de un incidente de seguridad, según D'Antonio.

Paralelamente a la consolidación del ransomware como actividad principal de muchos ciberdelincuentes, ha surgido una nueva variedad: el Ransomware as a Service (RaaS). Se trata de un malware inspirado en los modelos de software, plataformas o infraestructuras basados en suscripción, y proporciona a los clientes el uso de herramientas de ransomware listas para utilizar, de cara a ejecutar ataques de este tipo. Normalmente, los clientes pagan un porcentaje de los ingresos obtenidos cuando uno de sus secuestros tiene éxito.

Soledad Bastias, CISO en la compañía minera chilena Codelco, alertó en esta Mesa Redonda sobre Ciberseguridad de la existencia de “toda una industria” asociada al Ransomware as a Service. Esto resulta especialmente peligroso, puesto que ahora ya no es necesario ser un experto para lanzar ataques de ransomware: basta con disponer del equipo para ponerlos en marcha y del dinero necesario para contratar los servicios de uno de estos proveedores de RaaS, cuyo modelo asegura la rentabilidad de la inversión. Por ello, puede decirse que “hay ransomware para rato y tenemos que estar preparados para ello”, como advirtió D'Antonio.

La filtración de información confidencial

La información que obra en poder de una compañía contiene en muchas ocasiones datos que no deberían ser conocidos fuera de la misma. Informes sobre clientes, empleados y directivos, cifras de negocio, documentos en los que se detallan estrategias de mercado, proyectos de desarrollo de producto, patentes... todos ellos tienen una cosa en común: solo deben estar al alcance de los miembros de la compañía.

Aunque, pensándolo bien, hay otro aspecto común a todos los tipos de información confidencial: su carácter de objetivo prioritario para los ciberdelincuentes. Este tipo de información resulta apetecible por varios motivos. En el caso de los datos de clientes y usuarios, sobre todo si se trata de una gran compañía con miles de nombres, direcciones, números de teléfono y de tarjeta de crédito en sus bases de datos, son un botín codiciado por criminales que una vez se hacen con ellos, los venden en marketplaces ilegales.

La información sobre estrategias, proyectos y patentes, así como los documentos internos de una compañía, son el objetivo de otro tipo de hackers: aquellos que trabajan para organizaciones rivales que buscan conocer los secretos de otras empresas del sector, en una versión más sofisticada del tradicional espionaje industrial. Una tercera motivación sería la de los hacktivistas que buscan documentos que prueben o revelen comportamientos poco éticos de corporaciones y gobiernos.

En todos los casos el impacto de la exfiltración de información confidencial es muy grave para la compañía que lo sufre. Por un lado, la revelación de proyectos y estrategias a firmas de la competencia afecta negativamente al negocio, por motivos obvios. Otro problema es el daño a la reputación de la entidad que lo sufre. Es paradigmático el caso de Ashley Madison, un servicio de citas online para personas que buscan relaciones extramatrimoniales que, en 2015, sufrió un ataque que dejó al descubierto más de 300 Gb de información de 37 millones de usuarios: nombres y apellidos, datos bancarios, fantasías sexuales... Con una preocupación cada vez mayor por la seguridad y la privacidad, la fama de ser una empresa que no protege eficazmente los datos de sus clientes es un importante lastre, del que además resulta bastante difícil deshacerse.

A ello se suman los costes derivados de los conflictos con los reguladores de la privacidad que inevitablemente siguen a una brecha de datos. En España, la negligencia al “mantener los ficheros, programas o equipos que contengan datos de carácter personal sin las debidas condiciones de seguridad” se castiga como falta grave por la Ley de Protección de Datos Personales (LOPD), con sanciones de entre 60.000 y 300.000 euros. Volviendo al caso de Ashley Madison, su fuga de datos le costó casi 30 millones de dólares, sumando la reparación de la brecha, multas e indemnizaciones.

¿Cómo se producen estas exfiltraciones de datos confidenciales? Un método muy común es el phishing, adaptado al entorno empresarial copiando páginas web que simulan ser las de acceso al correo corporativo, o mediante archivos adjuntos con nombres relacionados con las actividades de la firma.

Los hackers también pueden acceder a las redes corporativas, enviando un comando o datos al servidor y consiguiendo que se ejecute dicho código. Al acceder a la red, disponen de toda la información almacenada en la misma y en los equipos conectados a ella. Otra vía de acceso es a través de redes wifi vulnerables. Asimismo, Gianluca D'Antonio señala que el ransomware más moderno también incluye funciones de exfiltración de datos.

Un estudio de Kaspersky publicado a principios de este año señalaba que el 43% de las empresas se ha enfrentado a fugas de datos de sus clientes, mientras que un 35% se vio afectado por una filtración de información personal de sus empleados, lo que da idea de la dimensión del problema. Pese a que los casos de filtración de información confidencial más conocidos corresponden a grandes corporaciones, por lo general, las compañías pequeñas son las más afectadas, ya que no disponen de los sistemas de seguridad más adecuados para prevenir y mitigar este tipo de ataques.

Aunque blindarse completamente es imposible, sí se pueden adoptar medidas preventivas, que para Soledad Bastias, deben basarse en “tener toda la información respaldada y contar con protocolos de crisis” en los que participe la compañía en su conjunto: IT, comunicación, legal...

La pérdida y corrupción de datos, y la seguridad en la nube

Los datos no solo pueden ser objeto de robo y filtración a terceros no autorizados; también puede darse la situación de que la información almacenada por la compañía se pierda o resulte dañada, de forma que quede inutilizable. La pérdida y corrupción del dato es otro aspecto a prevenir, en el que además hay que tener muy presente que la migración a la nube, una tendencia imparable, no representa una garantía total de seguridad. La pérdida de datos cruciales para el funcionamiento de la empresa provoca una alteración e incluso una interrupción en sus operaciones, con el consiguiente perjuicio económico.

Las causas más comunes de la pérdida de datos son los fallos en el hardware, los virus y los errores humanos. Los problemas con los dispositivos, que según la consultora de TI Icorp, causan dos de cada cinco pérdidas de información, pueden deberse a caídas y golpes, daños eléctricos o vertido de líquidos que penetran en su interior. A ello habría que añadir el robo o pérdida del dispositivo y, con él, de los datos almacenados en el mismo; los apagones producidos durante un proceso, que provocan la desaparición de la información que no se haya guardado, e incluso desastres naturales como los incendios que destruyen los equipos.

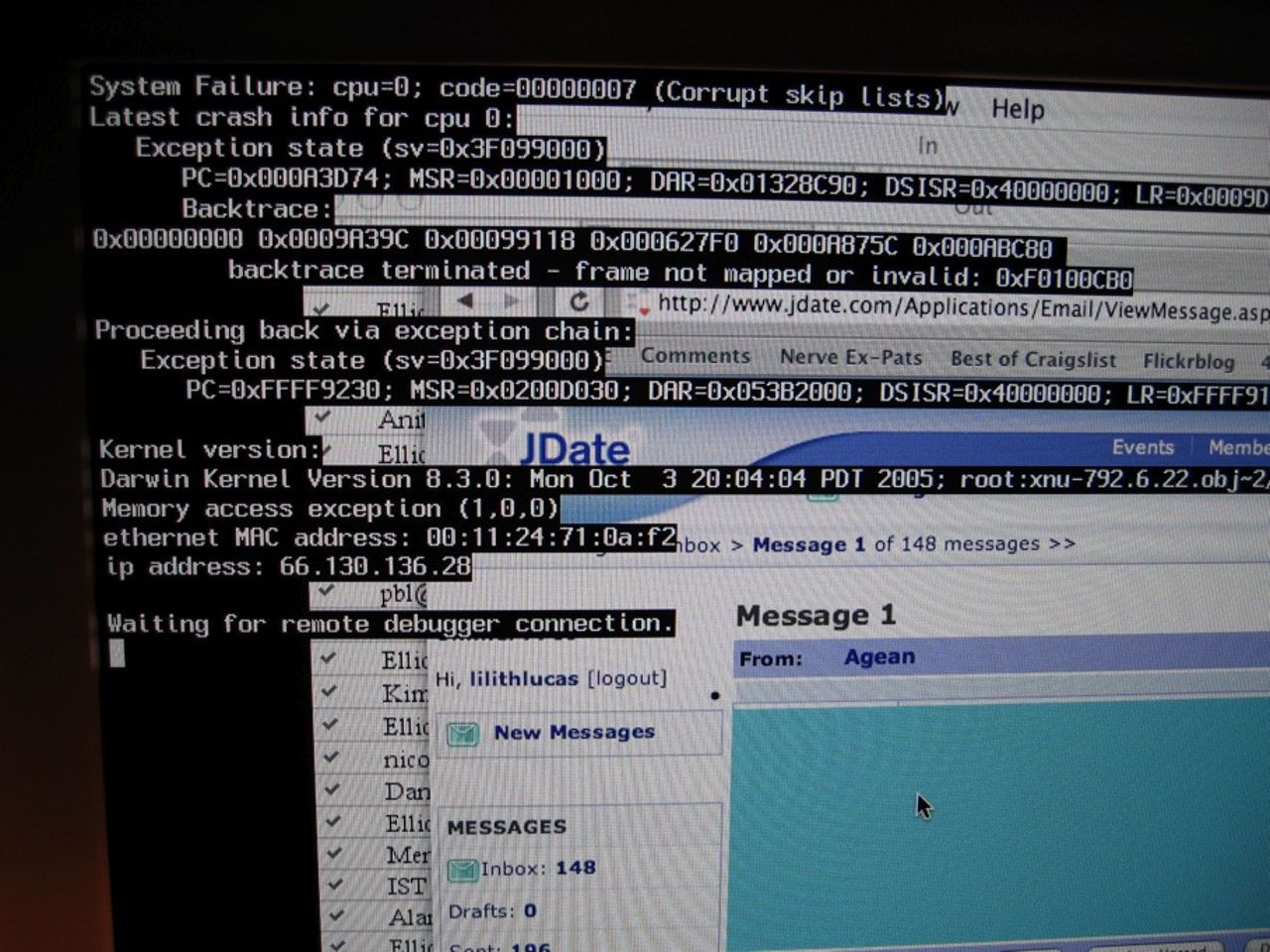

La otra gran causa son los errores humanos. Cambiar de forma inadecuada la configuración de un dispositivo o aplicación, borrar por accidente archivos total o parcialmente, sobreescribir archivos o efectuar una instalación incorrecta son fallos comunes que en muchas ocasiones provocan que se pierda la información, a veces de manera irreversible. Sin olvidar el malware, que daña los datos y los programas que los manejan, con las bases de datos corporativas como uno de sus principales objetivos. Y por último, los fallos de software. Un programa que se cuelga o se cierra sin previo aviso, o un error recurrente en una aplicación imposibilitan el acceso a los datos y dejan en el limbo la información introducida en un archivo cuyos cambios no se habían guardado.

En cuanto a la corrupción de datos, se produce cuando el orden en el que debería estar organizada la información se altera y esta no puede procesarse. La corrupción de las bases de datos impide que el sistema pueda acceder a la información e incluso, dependiendo de los archivos dañados, bloquear el acceso general al sistema.

Este problema se puede dar en los datos almacenados o durante el proceso de transmisión. En el primer caso, la firma de recuperación de datos Ontrack lo atribuye a daños en los discos duros o los servidores, a fallos en la memoria RAM o en el bus de datos. Respecto a la corrupción durante la transmisión, suele deberse a la interrupción o perturbación del proceso de transferencia de datos, a causa de fallos electrónicos, subidas o caídas de tensión, o el uso de redes inalámbricas con pérdidas de señal y redes cableadas mal estructuradas. El empleo de software corrupto también puede derivar en la alteración de los datos que procesa.

Las medidas para prevenir la pérdida de datos pasarían por ubicar los dispositivos en áreas seguras o, en caso de trabajo al aire libre en entornos como obras, emplear dispositivos rugerizados; disponer de generadores de emergencia que aseguren el suministro de energía en caso de apagón; utilizar software legítimo y mantenerlo actualizado, y mejorar la capacitación del personal para prevenir errores. Para garantizar la seguridad de los datos frente a episodios de corrupción, lo mejor es lo más obvio: actualizar periódicamente las copias de seguridad.

Podría pensarse que, con la migración de los datos desde los servidores y equipos locales a la nube, los incidentes de pérdida y corrupción de datos, así como los de robo y filtración, desaparecerán. Pero nada más lejos de la realidad. De hecho, a medida que la popularidad del cloud crece, las intrusiones en la nube se están haciendo cada vez más frecuentes. Según un estudio de CyberAngel, las fugas de datos almacenados en el cloud aumentaron un 150% interanual en 2021, especialmente las filtraciones de activos ocultos y de código fuente y de credenciales de acceso alojadas en servicios de almacenamiento cloud.

Gianluca D'Antonio avanza que “para 2025 el incidente en la nube será el incidente común en los entornos de TI”. Para anticiparse a los problemas, es necesario compaginar la estrategia de seguridad de la compañía con la de su proveedor cloud, además de determinar claramente la responsabilidad del proveedor en caso de pérdida o robo de información, y por supuesto, asegurarse de que el equipo de TI comprende perfectamente el funcionamiento de la nube.

La identidad digital y el control de acceso

Respecto a la identidad digital y el control de acceso, podríamos decir que la identidad digital ya es un elemento transversal que trasciende el ámbito de la ciberseguridad, puesto que afecta a todos y cada uno de los ámbitos de una organización: operaciones, recursos humanos, legal... Por ello, es algo que, en palabras de Gianluca D'Antonio, “hay que proteger a cualquier precio”.

No debemos olvidar que las personas son el eslabón más débil de la cadena de la seguridad, por lo que el nivel de concienciación del personal ante los riesgos es clave, empezando por garantizar que la persona que se conecta a los sistemas de la compañía es realmente quien debe hacerlo y está autorizada para ello.

Además, el creciente dinamismo de las organizaciones en la incorporación de nuevos empleados, proveedores, consultores... hace que haya que poner especial énfasis en este aspecto, apunta Diego Branca, director de Informática de Roche en Argentina, también presente en la citada Mesa Redonda sobre Ciberseguridad.

La exposición habitual de nuestra información personal en las redes sociales, el uso de equipos con una protección deficiente para trabajar, la falta de conocimientos de los usuarios en general y de los trabajadores en particular sobre la manera de protegerse en materia de ciberseguridad son factores que facilitan el robo de la identidad digital. Según datos de Eurostat, España es el país de la Unión Europea que más víctimas de robo de identidad registra: el 7% de la población, frente a un 4% de la media europea.

El acceso de entidades no autorizadas a los sistemas de una organización es otro riesgo recurrente. El punto débil en el control de acceso puede estar en la propia compañía -una política de contraseñas poco robusta, el empleo compartido de credenciales entre varias personas, intrusiones a través de vías de conectividad remotas- o en los usuarios externos -consultores, proveedores, clientes- que posean un nivel de protocolos de seguridad inferior al de nuestra organización.

En este sentido, se ha popularizado el enfoque Zero Trust, basado en la premisa “Nunca confíes, siempre verifica”. Este enfoque de seguridad TI utiliza un protocolo de acceso con privilegios mínimos, que otorga a una entidad únicamente los permisos necesarios para cumplir con su rol o función, sin permitirle el acceso a áreas críticas.

Junto a este enfoque, los expertos en seguridad recomiendan adoptar una estrategia de defensa de múltiples capas que cubra toda la organización: endpoints, dispositivos móviles, aplicaciones y datos, con protecciones internas y cifrado. También es aconsejable eliminar las cuentas compartidas, evaluar los estándares de seguridad y la vulnerabilidad de las conexiones de partners y proveedores y establecer un acuerdo de nivel de servicio (SLA) con proveedores externos que exija que estos cumplan con las políticas de seguridad de nuestra empresa.

En la gestión de las identidades digitales, encontramos diversas soluciones para garantizar que son los usuarios y/o dispositivos adecuados los que acceden a las aplicaciones, redes, equipos y datos indicados. Esto incluye tanto a los empleados como a los clientes y consumidores. Para ello se emplean, entre otras, autenticación de factor múltiple, autenticación flexible, autenticación móvil o soluciones de comprobación de identidad móvil.

Respecto al control de acceso, el tradicional inicio de sesión con contraseña ha dejado paso a sistemas más modernos de inicio de sesión único, en el que los empleados poseen una única credencial para acceder a todos los sistemas y aplicaciones; las credenciales inteligentes, que proporcionan una identidad digital al teléfono móvil del empleado, o las autenticaciones sin contraseña para ordenadores, dispositivos móviles, aplicaciones in situ y servicios en la nube. A ellas se unen las notificaciones móviles push y las contraseñas de un solo uso (OTP) para hacer más sencillo y seguro el acceso de los clientes a los portales de la compañía.

Los desafíos y las consecuencias de no afrontarlos

Todas estas amenazas, y las nuevas que vayan surgiendo en los próximos años, supone un desafío que las empresas no pueden eludir. Afrontarlo con éxito implica dar respuesta previamente a unos retos que no tienen que ver solo con la seguridad, sino con la propia cultura de la organización.

En primer lugar, la ciberseguridad debe verse como un principio de buen gobierno corporativo, que comprometa a todos los stakeholders -propietarios, directivos, trabajadores, proveedores y clientes-. De hecho, hay empresas que en su memoria de responsabilidad corporativa ya incluyen la ciberseguridad dentro del apartado de buen gobierno.

Relacionado con lo anterior, hay que empezar a contemplar la ciberseguridad como un factor de sostenibilidad de la compañía, e incluirla como un indicador del valor de la organización, en función de su capacidad de evitar riesgos para el negocio y de reducir la magnitud de los daños si estos llegan a materializarse.

Todo ello significa necesariamente asumir que la seguridad es responsabilidad de todos. Un principio que parece evidente pero que choca con muchas prácticas diarias potencialmente peligrosas -compartir contraseñas, abrir correos de fuentes no confiables, pinchar en enlaces sin verificar su procedencia, etc- y con el desconocimiento de las amenazas por parte del personal. Modificar las prácticas y concienciar a toda la plantilla significa un cambio cultural, que iría unido a la formación en materia de seguridad para todos los empleados de la compañía.

Estos retos enlazan con otro desafío: informar e implicar a los comités de dirección, para que tengan el conocimiento necesario a la hora de definir la estrategia de seguridad de la empresa. “El comité no tiene que ser un experto técnico, pero sí debe tener una visión de alineamiento estratégico y validar programas de concienciación, de gestión de consecuencias... Estar en el comité permite tener esa visión holística del ecosistema de la empresa”, sostiene Bastias. “Las decisiones de seguridad ya son decisiones de negocio”, apunta D'Antonio. Estas decisiones abarcan la prevención, pero también la reacción cuando se produce un ataque, que garantice la resiliencia de la organización y la continuidad del negocio.

Por último, está el reto de detectar, formar y retener a los profesionales que protejan la empresa de las amenazas. El talento informático es uno de los más difíciles de encontrar a día de hoy: en España faltarán 24.000 profesionales de ciberseguridad este año, una cifra que equivale a los titulados en 12 años. ¿Cómo resolver este hándicap? “La empresa tradicional tiene que asumir que el reto es ofrecer condiciones atractivas para que la gente quiera trabajar allí”, asegura D'Antonio. Buenas condiciones económicas y laborales, pero también un entorno que vea la ciberseguridad como un elemento central del negocio. Reconvertir profesionales y ofrecer planes de carrera y formación ambiciosos son otras iniciativas para disponer de expertos en seguridad cibernética.

¿Qué sucede si las compañías no tienen en cuenta los riesgos cibernéticos y descuidan su seguridad? A los efectos directos sobre la actividad diaria de la empresa y los daños añadidos que ya hemos contemplado, se suman nuevas complicaciones legales para las entidades que operen en sectores esenciales y no se preocupen de mantener sus datos e infraestructuras seguros.

El conflictivo contexto internacional ha movido a la Unión Europea a promulgar la Directiva NIS 2, que obligará a las grandes y medianas empresas a reforzar sus medidas de ciberseguridad en un plazo de 21 meses. Esta directiva busca armonizar la normativa de ciberseguridad en los 27 países miembros, imponiendo unas normas comunes básicas que todas las compañías de ciertos sectores radicadas en territorio UE deben cumplir y estableciendo sanciones e incluso la inhabilitación temporal de sus cargos a los consejeros de las empresas que no lo hagan, según informa Expansión.

Se verán afectadas las empresas con más de 250 trabajadores y un volumen de negocio anual que supere los 50 millones de euros, que operen en sectores considerados críticos: energía (petróleo, gas y electricidad); distribución de agua; compañías y gestores de transporte aéreo, marítimo y ferroviario; sanidad (hospitales y laboratorios farmacéuticos y de investigación); proveedores de comunicaciones y servicios digitales; alimentario; químico, servicios postales y de mensajería. Paralelamente, el Reglamento DORA establece medidas similares para el sector financiero: bancos, firmas de inversión, Bolsas, aseguradoras, agencias de rating o proveedores de servicios de pago.

Además de unificar los requisitos en materia de ciberseguridad, estas normativas incrementan las exigencias de medidas de gestión de los riesgos, tanto en prevención como en capacidad de respuesta y resiliencia. Y hace responsables a los consejos directivos de las compañías del incumplimiento de estas obligaciones, llegando a establecer la suspensión temporal de las funciones directivas para los consejeros que no establezcan o hagan cumplir las medidas requeridas. Además, los Estados podrán imponer sanciones penales en los casos más graves e, incluso, llegar a suspender total o parcialmente la autorización para operar a las entidades afectadas. Como vemos, la ciberseguridad es un elemento transversal a toda la organización y poseer una estrategia adecuada es hoy en día no un lujo, sino una necesidad.