Los ataques de phishing están a la orden del día y cualquier marca parece susceptible de ser suplantada por los ciberdelincuentes para intentar engañar a los usuarios. La última prueba de ello es la nueva estafa que ha detectado la startup de ciberseguridad Armorblox y que se hace pasar primero por WeTransfer y después por Microsoft con el objetivo robar las credenciales de acceso a la plataforma Office 365 de sus potenciales víctimas.

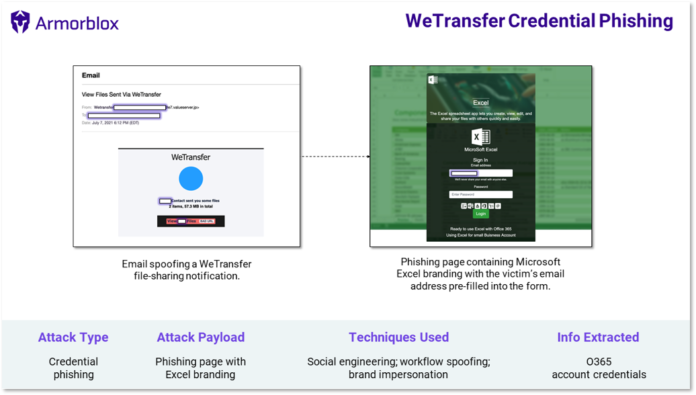

Mark Royall, ingeniero sénior de soluciones en Armorblox, ha detallado en qué consiste este nuevo ataque de phishing, que comienza con un correo electrónico que supuestamente proviene de WeTransfer y que tiene como asunto "Ver archivos enviados a través de WeTransfer". El e-mail es muy similar a los originales de WeTransfer y refuerza todavía más su presunta legitimidad haciendo referencia a la empresa en varias ocasiones. En él, se indica a los remitentes que se han compartido dos archivos con ellos e incluye un enlace para que puedan verlos.

Cuando se hace clic sobre el enlace, las víctimas son redirigidas a una página web que simula ser de Microsoft Office. Dicha página, muestra una hoja de cálculo de Excel de fondo difuminada y, en primer plano, un formulario que solicita a la víctima que introduzca sus credenciales de inicio de sesión para poder acceder al contenido. "La dirección de correo electrónico de la víctima ya está precargada en el formulario, lo que ayuda aún más al ataque a pasar las pruebas de la vista e induce una acción más rápida", señala Royall.

En caso de que las víctimas "piquen el anzuelo" y rellenen el formulario, los atacantes habrán logrado su objetivo: obtener sus credenciales de acceso a Office 365.

El dominio del e-mail que comienza el ataque

A pesar de que este ataque de phishing es muy avanzado y sofisticado, hay una pista que denota que se trata de una estafa. Concretamente, el dominio del correo electrónico que inicia el ataque. Aunque tiene a "WeTransfer" como nombre del remitente, su dominio es 'valueserver [.] Jp', un proveedor de alojamiento web con sede en Japón del que el año pasado ya se advirtió que se utilizaba en ataques de phishing.

Las técnicas utilizadas en este sofisticado ataque de phishing

La publicación de Armoblox también destaca que este ataque de phishing utiliza varias técnicas para "superar los filtros de seguridad de correo electrónico tradicionales y pasar las pruebas de la vista de víctimas desprevenidas".

La primera que cita es la ingeniería social, ya que el asunto del e-mail, el contenido y el nombre del remitente se han diseñado para crear una sensación en las víctimas de "confianza y urgencia". La segunda es la suplantación de marca, con el correo electrónico utilizando estilos HTML similares a los correos reales de WeTransfer y con la página de phishing de Microsoft Excel. "Si bien tiene algunas inconsistencias, como decir MicroSoft en lugar de Microsoft, se parece lo suficiente a una página real como para ser peligroso", apunta Royall. Y, por último, la tercera técnica utilizada en esta campaña es replicar los flujos de trabajo existentes.

"El contexto del ataque por correo electrónico replica los flujos de trabajo que ya existen en nuestra vida diaria (transferencia de archivos en línea). Cuando vemos correos electrónicos que ya hemos visto antes, nuestro cerebro tiende a emplear el pensamiento del Sistema 1 y actuar rápidamente. La página de inicio de sesión incluso tiene la dirección de correo electrónico de la víctima precargada para acelerar aún más las posibilidades de una respuesta", añade el ingeniero de Armoblox.

Para ayudar a los usuarios a protegerse de este tipo de ataques, Royall recomienda aumentar la seguridad del correo electrónico con controles adicionales, tener cuidado con las señales de ingeniería social y seguir las mejores prácticas de administración de contraseñas, como implementar la autenticación multifactor. Además, hay algunas claves para detectar si un correo forma parte de una campaña de phishing y aquí puedes consultarlas.