Los ciberataques que tienen el correo electrónico como punto de entrada son muy habituales, pero Proofpoint ha alertado que los ciberdelincuentes están utilizando esta vía para llevar a cabo una nueva modalidad de ataque que se está convirtiendo en muy rentable para ellos.

Según advierte la compañía de ciberseguridad en una nueva investigación, los cibercriminales están aprovechándose de un "ecosistema robusto de amenazas de correo electrónico" que está basado en falsos "call centers".

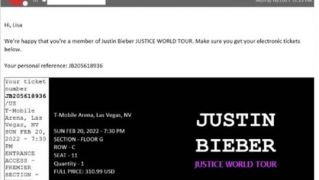

"En ataques recientes, los actores de amenazas envían correos electrónicos a una víctima que afirman ser representantes de entidades como vendedores de entradas de Justin Bieber, servicios de seguridad informática, fondos de ayuda contra la Covid-19 o minoristas en línea, prometiendo reembolsos por compras erróneas, actualizaciones de software o apoyo financiero. Los correos electrónicos contienen un número de teléfono para asistencia al cliente. Cuando las víctimas llaman al número para pedir ayuda, se conectan directamente con un asistente malintencionado del centro de llamadas y comienza el ataque", explica Proofpoint, que aporta esta fotografía como ejemplo de estos e-mails.

De acuerdo a la compañía, el éxito de estos ataques depende únicamente de la intervención del usuario para poder infiltrarse en su ordenador o smartphone, y normalmente suelen darse con dos métodos diferentes: uno usa un software de soporte remoto gratuito y legítimo para hacerse con el dinero de la víctima, mientras que el otro distribuye malware a través de documentos para comprometer un dispositivo y se asocia con frecuencia con el malware BazaLoader o BazaCall, que puede distribuir ransomware y del que también ha alertado Microsoft.

Las rutas de estos ataques "TOAD" varían según el objetivo

Proofpoint ha clasificado ambas amenazas como ataques TOAD ("Telephone-Oriented Attack Delivery") y señala que los e-mails suelen enviarse desde una cuenta de Gmail, Yahoo u otra cuenta de correo electrónico gratuita.

"Si bien los dos tipos distintos de TOAD comienzan de la misma manera (la víctima recibe un correo electrónico y se le indica que llame a un representante de servicio al cliente), las rutas de ataque divergen según el objetivo", indica. Y precisa:

"Los actores de la extorsión financiera suelen utilizar señuelos de facturación asociados con empresas como Amazon, Paypal o software de seguridad. Una vez que una persona llama al número que figura en el correo electrónico, el actor indicará a la víctima que instale un software de acceso remoto como AnyDesk, Teamvier, Zoho, etc. y les proporcionará acceso para interactuar con el dispositivo bajo la apariencia de servicio al cliente. A menudo, se indica a la víctima que inicie sesión en su cuenta bancaria para obtener un reembolso o comprar tarjetas de regalo. Una vez que el atacante está conectado, apaga la pantalla para ocultar sus actividades. Pueden editar el HTML de la página web bancaria para mostrar una cantidad diferente o intentar robar el dinero directamente.

"En los ataques centrados en malware como BazaCall, los señuelos de factura suelen ser más elaborados, incluidos temas como conciertos de Justin Bieber, lencería y páginas de películas falsas. La víctima es dirigida a un sitio web malicioso donde se le dice que descargue un documento para facilitar un reembolso, pero en lugar de eso está infectado con malware".

Los ciberdelincuentes detrás de estos ciberataques y el perfil de sus víctimas

Siguiendo la información de la investigación de Proofpoint, estos 'call centers' maliciosos están diseñados como si fueran negocios legítimos y ha identificado algunas de sus infraestructuras en la India, con objetivos dentro del propio país, así como en Estados Unidos, Australia y Alemania.

"Para contar con sus propias oficinas, firman contratos de alquiler en edificios haciéndose pasar por empresas de telemarketing o compañías de telefonía. Así reclutan a personal en lugares donde no abunda demasiado el empleo y estos trabajos resultan especialmente atractivos, aunque sean de fraude telefónico, con los que pueden ganar desde una rupia por cada dólar robado hasta los 50.000 dólares mensuales", afirma.

En cuanto al perfil de la víctima, Proofpoint apunta que estos ataques por e-mail basados en 'call centers' suelen afectar más a hombres que a mujeres, siendo los más jóvenes quienes tienen más probabilidades frente a usuarios de mayor edad.

"Al igual que sucede con otros tipos de delitos, las personas que pierden dinero por culpa de ciberataques pueden sentirse avergonzadas y no compartir los detalles de lo ocurrido. Esto dificulta que los investigadores, las fuerzas de seguridad y el público en general conozcan el número real de personas afectadas por fraudes a través del correo electrónico", declara la empresa de ciberseguridad. Y advierte:

"Pero lo que sí se sabe es que el objetivo de los ataques TOAD es indiscriminado e incluye tanto cuentas personales como direcciones de correo electrónico corporativas. Con solo una infección exitosa, se podría comprometer toda la red de una empresa llevando a ataques posteriores como el ransomware".