A comienzos de este año, varios actores de amenazas cometieron una serie de ataques utilizando el ransomware Cring. El CSIRT de Swisscom fue quien reportó estos ataques, pero no quedó claro cómo el ransomware infectaba la red de una organización. Ahora, una investigación sobre los incidentes llevada a cabo por los expertos de Kaspersky ICS CERT en una de las empresas atacadas ha revelado que los ataques del ransomware Cring aprovechan una vulnerabilidad en los servidores VPN.

La compañía de ciberseguridad ha compartido sus hallazgos en un comunicado en el que comienza indicando que las empresas industriales de países europeos se encuentran entre las víctimas de estos ataques y que, en al menos un caso, el ransomware Cring provocó el cierre temporal de un centro de producción.

Según señala, la vulnerabilidad CVE-2018-13379 en los servidores VPN Fortigate fue descubierta en 2019 y, posteriormente, fue abordada y parcheada. Sin embargo, subraya que no todos los dispositivos fueron actualizados y que en el otoño de 2020 comenzaron a aparecer en los foros de la dark web ofertas para comprar una lista con las direcciones IP de los dispositivos Internet vulnerables. "Con esto, un atacante no autentificado puede conectarse al dispositivo a través de Internet y acceder de forma remota al archivo de sesión, que contiene el nombre de usuario y la contraseña almacenados en texto", explica.

Cómo explotaron los atacantes la vulnerabilidad en los servidores VPN Fortigate

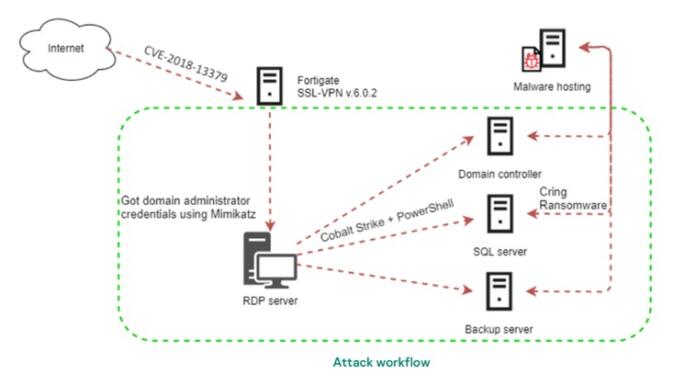

La respuesta al incidente llevada a cabo por los expertos de Kaspersky ICS CERT ha revelado que en la serie de ataques de ransomware Cring, el actor de la amenaza explotó la vulnerabilidad CVE-2018-13379 para obtener acceso a la red de la empresa.

La investigación evidenció que, antes de la fase principal de la operación, los atacantes realizaron conexiones de prueba al Gateway VPN, aparentemente para asegurarse de que las credenciales de usuario robadas para la VPN seguían siendo válidas.

"El día del ataque, después de obtener acceso al primer sistema de la red corporativa, los atacantes utilizaron la utilidad Mimikatz en ese sistema. Esta se utilizó para robar las credenciales de las cuentas de los usuarios de Windows que habían iniciado sesión previamente en el sistema comprometido", explica Kaspersky.

"A continuación, los ciberdelincuentes tuvieron la suerte de comprometer la cuenta del administrador del dominio, tras lo cual comenzaron a propagarse a otros sistemas de la red de la organización aprovechando que el administrador tenía derechos para acceder a todos los sistemas de la red con una única cuenta de usuario. Tras realizar un reconocimiento y obtener el control de los sistemas de mayor valor para las operaciones de la empresa industrial, los atacantes descargaron y lanzaron el ransomware Cring", continúa detallando.

Otras claves de los ataques del ransomware Cring

De acuerdo a los expertos, la falta de actualización de la base de datos de la solución de seguridad utilizada en los sistemas atacados también desempeñó un papel clave, impidiendo que la solución detectara y bloqueara la amenaza. Además, Karpersky subraya que algunos componentes de la solución antivirus estaban desactivados, lo que redujo aún más la calidad de la protección.

"Varios detalles del ataque indican que los ciberdelincuentes habían analizado cuidadosamente la infraestructura de la organización objetivo y prepararon su propia infraestructura y conjunto de herramientas basándose en la información recopilada en la fase de reconocimiento", ha advertido Vyacheslav Kopeytsev, experto en seguridad, ICS CERT de Kaspersky.

"Por ejemplo, el servidor host del malware desde el que se descargó el ransomware Cring tenía habilitada la infiltración por dirección IP y sólo respondía a las peticiones de varios países europeos. Los scripts de los atacantes disfrazaban la actividad del malware como una operación de la solución antivirus de la empresa y terminaban los procesos llevados a cabo por los servidores de bases de datos (Microsoft SQL Server) y los sistemas de copia de seguridad (Veeam) que se utilizaban en los sistemas seleccionados para la encriptación. Un análisis de la actividad de los atacantes demuestra que, basándose en los resultados del reconocimiento realizado en la red de la organización atacada, eligieron encriptar aquellos servidores que creían causarían el mayor daño a las operaciones de la empresa si se perdían", ha agregado Kopeytsev.

Consejos protegerse de esta amenaza

En su comunicado, Kaspersky también ha ofrecido las siguientes recomendaciones para protegerse del ransomware Cring y de otras amenazas similares:

- Mantener actualizado el firmware del Gateway VPN con las últimas versiones al igual que las soluciones de protección de los endpoints y sus bases de datos.

- Asegurarse de que todos los módulos de las soluciones de protección de endpoints están siempre activados, tal y como recomienda el proveedor.

- Cerciorarse de que la política del directorio activo sólo permita a los usuarios iniciar sesión en aquellos sistemas que requieren para sus necesidades operativas.

- Restringir el acceso a la VPN entre las instalaciones y cerrar todos los puertos que no sean requeridos por necesidades operativas.

- Configurar el sistema de copias de seguridad para que almacene las copias de seguridad en un servidor dedicado.

- Para mejorar aún más la resistencia de su organización a los posibles ataques de ransomware, considerar la posibilidad de implementar soluciones de seguridad Endpoint Detection and Response en sus redes de TI y OT.

- Adaptar los servicios de Managed Detection and Response para obtener un acceso inmediato al más alto nivel de habilidades y conocimientos de expertos profesionales en seguridad también puede ser buena idea.

- Utilizar una protección específica para los procesos industriales.