Las empresas siempre están bajo el punto de mira de los ciberdelincuentes, que usan todo tipo de artimañas para perpetrar sus ciberataques contra ellas. Una de sus técnicas más habituales consiste en enviar correos electrónicos maliciosos en los que en ocasiones adjuntan supuestas facturas, comprobantes de pago o presupuestos para tratar de engañar a sus receptores y persuadirles para que los abran o los descarguen. ESET ha descubierto una campaña que utiliza este método para intentar robar credenciales, y cuya propagación no está siendo muy elevada, pero de la cual advierte que se dirige principalmente a las compañías españolas.

La compañía de ciberseguridad ha alertado sobre esta campaña a través de un comunicado y en una entrada de su blog, que lleva la firma de Josep Albors, director de investigación y concienciación de ESET España. A continuación explicamos sus claves siguiendo su información.

Los correos adjuntan una supuesta factura, que camufla un malware especializado en el robo de credenciales

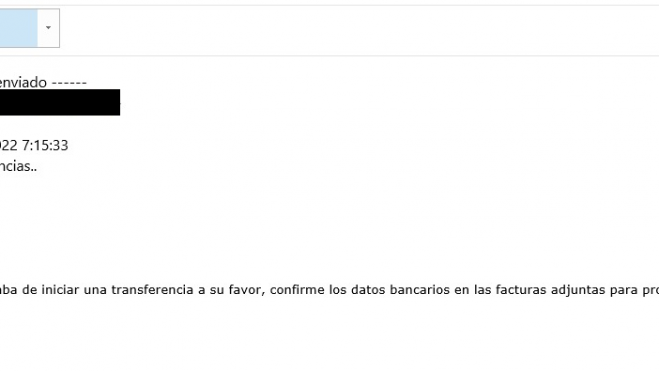

Los correos electrónicos de esta campaña son bastante escuetos en lo que respecta al asunto al cuerpo del mensaje, ya que los ciberdelincuentes van directos al grano e instan a los destinatarios a revisar la factura que adjuntan para proceder a un supuesto pago.

Si bien es muy común que este archivo comprimido adjunto contenga algún tipo de amenaza y los atacantes traten de camuflarla en algún tipo de documento ofimático, en está ocasión han optado por utilizar directamente un fichero ejecutable.

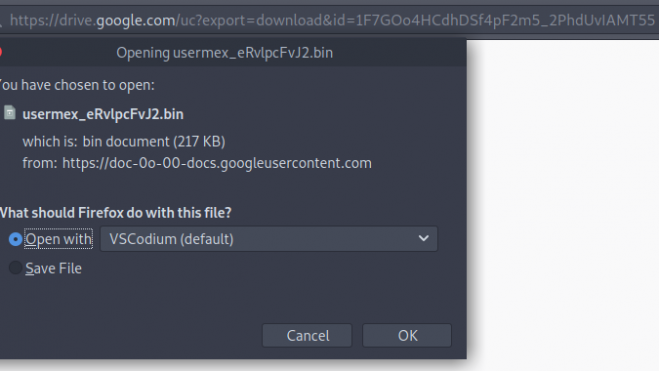

Al revisar este fichero ejecutable de forma dinámica, ESET ha encontrado alguna información interesante. Por ejemplo, que intenta conectarse a Google Drive para descargar un nuevo componente, que podría tratarse del payload o componente malicioso de esta amenaza y que sería el responsable de realizar la primera fase del ataque y descargar el malware propiamente dicho.

Según Albors, el análisis realizado denota que estaríamos de nuevo ante GuLoader, un downloader que usan numerosos delincuentes para descargar malware especializado en el robo de información, como Agent Tesla o Formbook.

"Al revisar la URL de Google Drive a la cual se apunta al ejecutar el fichero ejecutable, vemos como se descarga un binario en el equipo de la víctima. Esta descarga se realiza de forma transparente para el usuario, pero en la siguiente imagen la hemos forzado para que se observe la dirección desde la cual se descarga y el nombre y tipo del fichero usado por los delincuentes", explica en alusión a esta fotografía.

Albors continúa señalando que se trata de un fichero cifrado que, muy probablemente, contiene en su interior una variante de Agent Tesla.

"Esta amenaza está especializada en robar credenciales almacenadas en varias aplicaciones de uso común en empresas como navegadores de Internet, clientes de correo, clientes VPN o FPTs", avisa, y apunta: "Una vez los delincuentes han conseguido estas credenciales son posteriormente usadas para acceder de forma remota a la red corporativa, robar información confidencial, cifrarla o usar sus cuentas de correo para seguir propagándose en otras empresas".

Siguiendo la información del director de investigación y concienciación de ESET España, las soluciones de ciberseguridad detectan el fichero ejecutable contenido en el archivo comprimido adjunto como el troyano NSIS/Injector.AQY, mientras que el payload se trata muy probablemente del troyano MSIL/Spy.AgentTesla.C.

Este tipo de mensajes suelen enviarse desde cuentas legítimas

Albors también advierte que este tipo de campañas sabe a qué departamentos empresariales dirigirse y que es más probable que los mensajes pasen desapercibidos si se envían un lunes por la mañana, cuando más correos suele haber acumulados por el fin de semana.

"Además, desde hace ya algún tiempo este tipo de mensajes suelen enviarse desde cuentas de correo legítimas, pertenecientes a otras empresas que han sido previamente comprometidas por los atacantes. De esta forma se evitan que los filtros antispam bloqueen estas direcciones, ya que se trata de envíos realizados desde una cuenta corporativa real y que, normalmente, suelen tener buena reputación".

En su conclusión, el experto de ESET subraya que el correo electrónico es un vector de ataque fácil de usar por los ciberdelincuentes y que sigue contando con un notable porcentaje de éxito, por lo que es natural que este tipo de campañas continúen produciéndose, con ligeras variaciones. Por ello, considera fundamental contar con "personal capacitado en seguridad y con soluciones que sean capaces de detectar estas amenazas antes de que lleguen a infectar los sistemas de una empresa".