MuddyWater, también conocido como "MERCURY" o "Static Kitten", es un grupo de amenazas persistentes avanzadas (APT, por sus siglas en inglés) que lleva activo desde al menos 2017 y que el Comando Cibernético de Estados Unidos vinculó recientemente con el Ministerio de Inteligencia y Seguridad de Irán (MOIS).

"Estos actores forman parte de grupos que realizan actividades de inteligencia iraní y se les ha visto utilizando una variedad de técnicas para mantener el acceso a las redes de las víctimas (…). MuddyWater se ha dirigido principalmente a las naciones de Oriente Medio y también ha apuntado a países europeos y norteamericanos", señaló el Comando Cibernético de EE.UU. el pasado mes de enero.

Ahora, MuddyWater ha vuelto a saltar a la actualidad al haber sido responsabilizado de una nueva oleada de ciberataques dirigidos a Turquía y a la península arábiga con el objetivo de implementar troyanos de acceso remoto (RAT) en los sistemas comprometidos. Así lo asegura un informe de la compañía de ciberseguridad Cisco Talos que además señala que MuddyWater no es un único grupo de actores de amenazas sino un conglomerado de varios equipos que operan de forma independiente.

"El supergrupo MuddyWater está muy motivado y puede utilizar el acceso no autorizado para realizar espionaje, robo de propiedad intelectual e implementar ransomware y malware destructivo en una empresa", indica el informe.

Los últimos ataques perpetrados por MuddyWater

Según revela la investigación de Cisco Talos, MuddyWater ha lanzado una nueva campaña contra Turquía y la península arábiga que implica el uso de documentos con malware entregados a través de mensajes de phishing para implementar un troyano de acceso remoto llamado SloughRAT (también conocido como Canopy), capaz de ejecutar código arbitrario y comandos recibidos de su comando y control (C2) servidores.

Además de este hallazgo, la firma de ciberseguridad también ha descubierto el uso de dos implantes adicionales basados en secuencias de comandos: uno escrito en Visual Basic (VB) (finales de 2021 - 2022) y otro en JavaScript (2019 - 2020), que también descarga y ejecuta comandos arbitrarios en el sistema de la víctima.

"La variedad de señuelos y cargas útiles de MuddyWater, junto con la orientación de varias regiones geográficas diferentes, fortalece nuestra creciente hipótesis de que MuddyWater es un conglomerado de subgrupos en lugar de un solo actor", afirma Cisco Talos, y advierte:

"Estos subgrupos han llevado a cabo campañas contra una variedad de industrias, como gobiernos y ministerios nacionales y locales, universidades y entidades privadas, como proveedores de telecomunicaciones. Si bien estos equipos parecen operar de forma independiente, todos están motivados por los mismos factores que se alinean con los objetivos de seguridad nacional iraní, incluidos el espionaje, el robo intelectual y las operaciones destructivas o perturbadoras basadas en las víctimas a las que apuntan".

Otras campañas y técnicas de MuddyWater

Siguiendo su información, MuddyWater se basa a menudo en el uso de DNS para comunicarse con sus servidores C2, mientras que el contacto inicial con los servidores de alojamiento se realiza a través de HTTP. Asimismo, sostiene que sus cargas útiles iniciales suelen utilizar secuencias de comandos de PowerShell, Visual Basic y JavaScript junto con archivos binarios de vida libre (LoLBins) y utilidades de conexión remota para ayudar en las etapas iniciales de la infección.

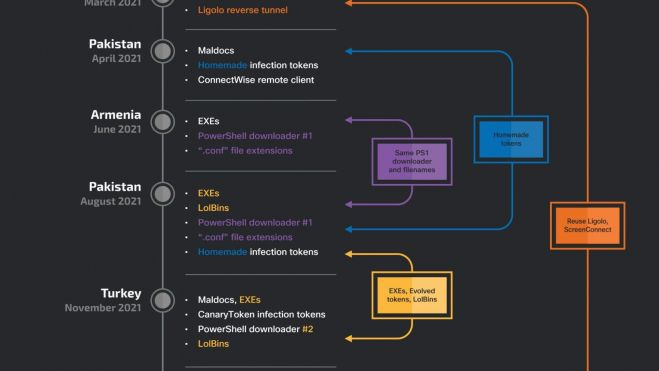

Cisco Talos lleva rastreando la actividad de MuddyWater desde el año pasado y ya había descubierto otras seis campañas perpetradas por este grupo de hackers iraní: en marzo de 2021 apuntó a Oriente Medio; en abril a Pakistán; en junio a Armenia; en agosto nuevamente a Pakistán; en noviembre a Turquía; y entre diciembre del año pasado y enero de este año a la península arábiga.

"Al rastrear la actividad de MuddyWater durante el último año, vemos que algunas de las técnicas compartidas parecen refinarse de una región a otra, lo que sugiere que los equipos usan sus técnicas preferidas de herramientas de elección, incluidas las cargas útiles finales. La línea de tiempo anterior también muestra el uso incremental de ciertas técnicas en diferentes campañas a lo largo del tiempo, lo que sugiere que se prueban y mejoran antes de implementarlas en operaciones futuras", dice el informe.

Para Cisco Talos, estas observaciones ponen claramente de manifiesto que MuddyWater es un grupo de grupos en el que cada uno tiene la misión de apuntar a una región específica y también es responsable de desarrollar nuevas técnicas de infección mientras están autorizados a tomar prestadas las que ha utilizado otro grupo en campañas anteriores.