Los ciberdelincuentes han conseguido infiltrarse en entornos cloud de organizaciones aprovechándose de la certificación de editor verificado de Microsoft para que los usuarios autorizasen aplicaciones OAuth de terceros o maliciosas que habían logrado evadir las restricciones de Microsoft. Así lo ha advertido Proofpoint, que descubrió esta campaña maliciosa el pasado 6 de diciembre y este mismo martes, 31 de enero, ha compartido sus principales hallazgos en un informe publicado en su blog.

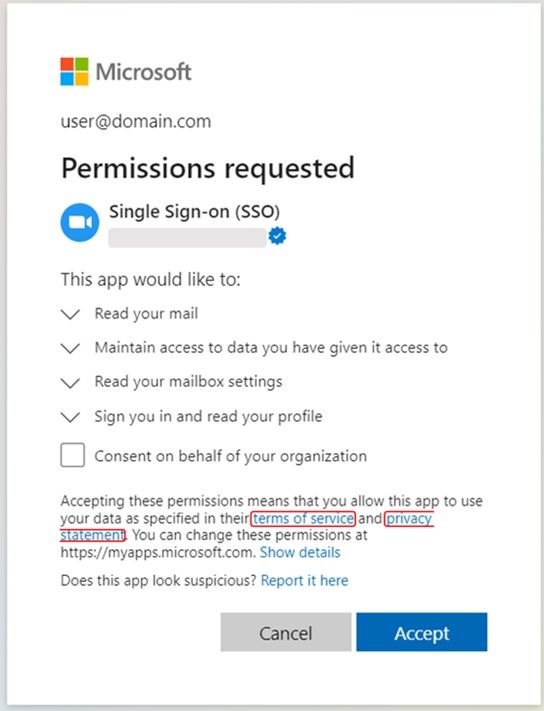

Según explica la compañía de ciberseguridad, el hecho de contar con la verificación de editor de Microsoft, que da cierto estatus, aumentaba las probabilidades de los ciberdelincuentes a la hora de engañar a los usuarios para que diesen su consentimiento cuando la aplicación le solicitaba acceder a su cuenta. Además, señala que los permisos delegados en esas aplicaciones maliciosas eran de "gran alcance", incluyendo, por ejemplo, autorizaciones para leer correos electrónicos, hacer ajustes en la configuración del buzón o acceder a archivos y datos de las víctimas.

"El impacto de estas amenazas para las organizaciones pasa por el compromiso de cuentas, la exfiltración de datos, el abuso de su marca siendo suplantada, permisos sobre buzones de correo y calendarios de los usuarios afectados, así como ataques BEC", subrayan los investigadores de Proofpoint.

"En este caso, los atacantes tienen menos posibilidades de ser detectados que con el phishing o con ataques de fuerza bruta, ya que las organizaciones tienen controles de defensa más débiles contra amenazas con aplicaciones OAuth supuestamente verificadas", apuntan.

Siguiendo su información, esta campaña parecía estar principalmente dirigida a organizaciones y usuarios del Reino Unido, y entre sus afectados se encuentran empleados del área de marketing, del sector financiero, así como ejecutivos y gerentes de alto perfil.

Los ciberdelincuentes conseguían engañar a usuarios y organizaciones para que concediesen permisos sin tomar las suficientes precauciones utilizando diversas técnicas, como registrar dominios con nombres parecidos a los de las entidades suplantadas o utilizar archivos ".html" o ".htm" personalizados y enlaces sobre términos de servicio o políticas de las organizaciones legítimas. En uno de los casos detectados, usaron un icono antiguo de la app Zoom, así como un dominio auténtico, para aumentar la credibilidad de la amenaza.

La campaña ya habría finalizado y Microsoft ha tomado medidas

Proofpoint indica que sus investigadores continúan monitoreando esta campaña, aunque asegura que concluyó el 27 de diciembre de 2022, una semana después de que informara a Microsoft sobre la misma.

"Microsoft ha deshabilitado las aplicaciones maliciosas mientras continúa investigando este ataque. En este punto, los usuarios no pueden dar su consentimiento a las aplicaciones maliciosas y a las previamente autorizadas, solo pueden continuar accediendo a los datos hasta que expire el último token de acceso (generalmente entre 60 y 90 minutos). Más recientemente, Microsoft ha actualizado los procesos de investigación de sus socios y la documentación sobre el 'phishing de consentimiento' de la aplicación OAuth para resistir futuros ataques utilizando los métodos descritos en este blog", destaca la firma de ciberseguridad.

Dada la sofisticación de este tipo de ataques, es muy probable que los usuarios sean víctima de algunos de estos métodos avanzados de ingeniería social por parte de los ciberdelincuentes, afirman desde Proofpoint .Por eso, recomiendan a las organizaciones utilizar soluciones de seguridad cloud que puedan detectar y revocar automáticamente aplicaciones OAuth maliciosas de sus entornos, además de no confiar en ellas basándose únicamente en la certificación de editor verificado.