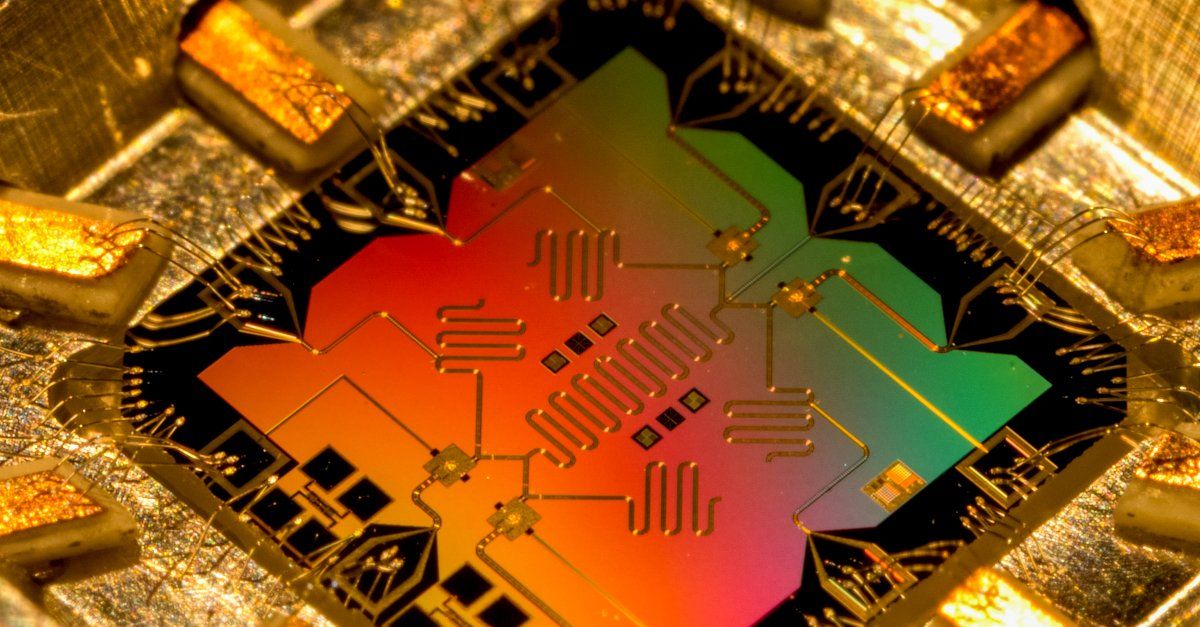

Para los profanos hay que aclarar que cualquier clave encriptación tiene un talón de Aquiles universal y es que siempre hay una posibilidad de adivinarla. Una de dos, o se prueban todas las claves posibles o se introducen caracteres al azar. Se pueden tardar años o no. Y se suelen utilizar ataques de fuerza bruta. Cuanto más robusta sea una clave más difícil es probar todas las soluciones posibles. Según Geeknetic, uno de los estándares más utilizados es el AES, que dispone de variantes en las cuales las claves alanzan los 128, 192 o 256 bits, lo que hace que haya 3,4x10^28 posibilidades solo para la clave de 128 bits, un número demasiado grande incluso para que lo intentara resolver un ordenador. Todo esto se acaba con la llegada de los ordenadores cuánticos, que pueden probar todas las posibilidades al mismo tiempo.

Por eso el anuncio del NIST, Instituto Nacional de Estándares y Tecnología del Departamenteo de Comercio, que convocó un concurso para obtener una solución hace ya seis años, es es de tanta importancia. Muchos de los aspirantes a descubrir una solución desertaron.

Según anuncian en su página web ya han elegido el primer grupo de herramientas de encriptación que están diseñadas para resistir el ataque de una futura computadora cuántica, que potencialmente podría romper la seguridad utilizada para proteger la privacidad en los sistemas digitales en los que confiamos todos los días, como la banca en línea y el software de correo electrónico.

Los cuatro algoritmos de cifrado seleccionados pasarán a formar parte del estándar criptográfico poscuántico del NIST, que se espera que finalice en unos dos años. “El anuncio de hoy es un hito importante en la protección de nuestros datos confidenciales contra la posibilidad de futuros ataques cibernéticos de computadoras cuánticas”, ha manifestado la secretaria de Comercio Gina M. Raimondo. “Gracias a la experiencia y el compromiso del NIST con la tecnología de punta, podemos tomar las medidas necesarias para asegurar la información electrónica para que los EE. UU. las empresas pueden continuar innovando mientras mantienen la confianza de sus clientes”.

El anuncio sigue a un esfuerzo de seis años administrado por NIST, que en 2016 pidió a los criptógrafos del mundo que diseñaran y luego examinaran métodos de encriptación que pudieran resistir un ataque de una futura computadora cuántica que es más poderosa que las máquinas comparativamente limitadas disponibles en la actualidad.

La selección constituye el comienzo del final del proyecto de estandarización de la criptografía poscuántica de la agencia. “NIST mira constantemente hacia el futuro para anticipar las necesidades de los EE. UU. la industria y la sociedad en su conjunto, y cuando se construyan, las computadoras cuánticas lo suficientemente potentes como para descifrar el cifrado actual supondrán una grave amenaza para nuestros sistemas de información”, dijo la subsecretaria de Comercio para Estándares y Tecnología y directora del NIST, Laurie E. Locascio.

“Nuestro programa de criptografía post-cuántica ha aprovechado las mentes más importantes en criptografía, en todo el mundo, para producir este primer grupo de algoritmos cuánticos resistentes que conducirán a un estándar y aumentarán significativamente la seguridad de nuestra información digital”.

Se están valorando cuatro algoritmos adicionales para su inclusión en el estándar, y el NIST planea anunciar los finalistas de esa ronda en una fecha futura. NIST está anunciando sus opciones en dos etapas debido a la necesidad de una variedad robusta de herramientas de defensa.

Como los criptógrafos han reconocido desde el comienzo del esfuerzo del NIST, existen diferentes sistemas y tareas que usan el cifrado, y un estándar útil ofrecería soluciones diseñadas para diferentes situaciones, usaría enfoques variados para el cifrado y ofrecería más de un algoritmo para cada caso de uso en el caso de que uno resulte vulnerable.

Los cuatro algoritmos resistentes a la cuántica se basan en problemas matemáticos que tanto las computadoras convencionales como las cuánticas deberían tener dificultades para resolver

El cifrado recurre a las matemáticas para proteger la información electrónica confidencial, incluidos los sitios web seguros por los que navegamos y los correos electrónicos que enviamos. Los sistemas de encriptación de clave pública ampliamente utilizados, que se basan en problemas matemáticos que incluso las computadoras convencionales más rápidas encuentran intratables, aseguran que estos sitios web y mensajes sean inaccesibles para terceros no deseados.

Sin embargo, una computadora cuántica suficientemente capaz, que estaría basada en una tecnología diferente a las computadoras convencionales que tenemos hoy, podría resolver estos problemas matemáticos rápidamente, derrotando a los sistemas de encriptación

Para contrarrestar esta amenaza, los cuatro algoritmos resistentes a la cuántica se basan en problemas matemáticos que tanto las computadoras convencionales como las cuánticas deberían tener dificultades para resolver, defendiendo así la privacidad tanto ahora como en el futuro. Los algoritmos están diseñados para dos tareas principales para las que normalmente se utiliza el cifrado: cifrado general, utilizado para proteger la información intercambiada a través de una red pública; y firmas digitales utilizadas para la autenticación de identidad.

Los cuatro algoritmos fueron creados por expertos de múltiples países e instituciones que colaboraron.

- Para el cifrado general, utilizado cuando accedemos a sitios web seguros, NIST ha seleccionado el algoritmo CRYSTALS-Kyber. Entre sus ventajas se encuentran claves de cifrado relativamente pequeñas que dos partes pueden intercambiar fácilmente, así como su velocidad de operación.

- Para las firmas digitales, que se utilizan a menudo cuando necesitamos verificar identidades durante una transacción digital o para firmar un documento de forma remota, el NIST ha seleccionado el algoritmo CRYSTALS-Dilithium

- También para las firmas digitales se ha creado e, FALCON

- El SPHINCS+ (léase “Sphincs plus” etá esdinado al mismo propósito que lso anteriores. .

Los revisores notaron la alta eficiencia de los dos primeros, y NIST recomienda CRYSTALS-Dilithium como el algoritmo principal, con FALCON para aplicaciones que necesitan firmas más pequeñas que las que puede proporcionar Dilithium. El tercero, SPHINCS+, es un poco más grande y más lento que los otros dos, pero es valioso como respaldo por una razón fundamentall: se basa en un enfoque matemático diferente al de las otras tres selecciones del NIST. Tres de los algoritmos seleccionados se basan en una familia de problemas matemáticos llamados redes estructuradas, mientras que SPHIN utiliza funciones hash. Una función criptográfica hash es aquel algoritmo matemático que transforma cualquier bloque arbitrario de datos en una nueva serie de caracteres con una longitud fija.

Los cuatro algoritmos adicionales aún en consideración están diseñados para el cifrado general y no utilizan redes estructuradas o funciones hash en sus enfoques.

Mientras el estándar está en desarrollo, el NIST alienta a los expertos en seguridad a explorar los nuevos algoritmos y considerar cómo los usarán sus aplicaciones, pero no a incorporarlos a sus sistemas todavía, ya que los algoritmos podrían cambiar ligeramente antes de que se finalice el estándar.

Para prepararse, los usuarios pueden inventariar sus sistemas para aplicaciones que utilizan criptografía de clave pública, que deberá reemplazarse antes de que aparezcan las computadoras cuánticas criptográficamente relevantes. También pueden alertar a sus departamentos de TI y proveedores sobre el próximo cambio. Para participar en el desarrollo de una guía para migrar a la criptografía post-cuántica, es posible hacer una consulta en la página del proyecto del Centro Nacional de Excelencia en Ciberseguridad del NIST.

Todos los algoritmos están disponibles en el sitio web del NIST.