En Escudo Digital ya hemos advertido que la guerra de Ucrania no tardó en convertirse en un nuevo gancho para cometer ciberestafas y que los ciberdelincuentes se están aprovechando de la ola de solidaridad hacia el pueblo ucraniano creando multitud de páginas web fraudulentas para llevar a cabo diversas actividades maliciosas. Ahora, queremos alertar que los hackers están adaptando sus técnicas para seguir explotando el conflicto y a la vez lograr el máximo impacto en sus víctimas.

Así lo pone de manifiesto una nueva investigación de Bitdefender, que muestra las últimas tendencias de las campañas de phishing dirigidas a usuarios de todo el mundo en un intento de robar dinero y comprometer sus dispositivos.

La compañía de ciberseguridad afirma haber detectado "decenas de miles de correos electrónicos" de donaciones falsas y ataques de phishing, y en su investigación ha destacado cuatro de estas campañas maliciosas, que ponen de manifiesto que una de las estrategias que han adoptado los ciberdelincuentes es plagiar noticias para hacer que sus correos electrónicos sean más creíbles

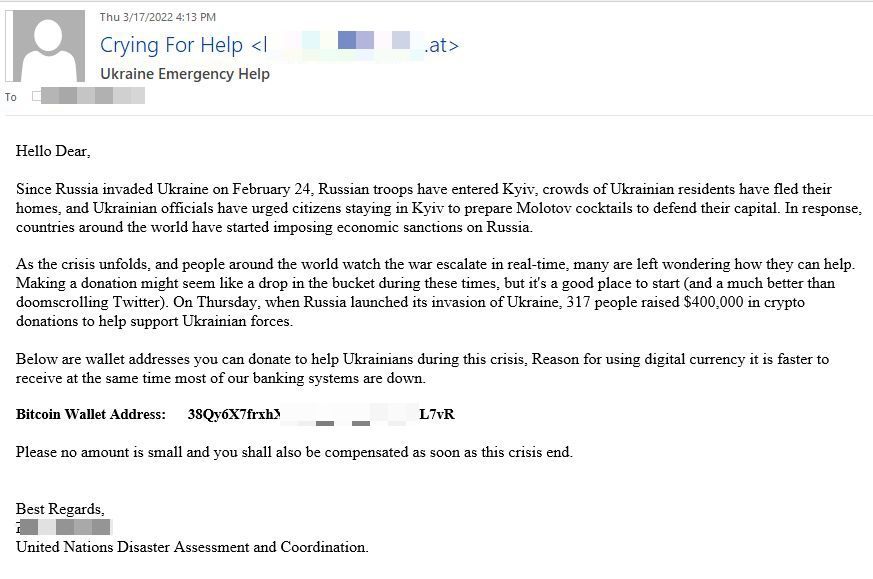

El "plagiador" reflexivo

La primera campaña es un claro ejemplo de esta nueva estrategia y fue detectada por Bitdefender Antispam Lab el pasado 18 de marzo. Se trata de una estafa difundida en correos electrónicos en los que se pedía a los destinatarios que ayudaran con la crisis humanitaria enviando donaciones a un monedero de Bitcoin.

Según indica la investigación, el mensaje llamaba la atención por su incoherencia a nivel gramatical, y esto dio pie a que se descubriera que los estafadores están plagiando a los periodistas para legitimar su trabajo sucio. Los dos primeros párrafos están perfectamente escritos y fueron copiados literalmente de un artículo publicado el 25 de febrero en Fortune.com, por lo que posiblemente no genere ninguna señal de alerta. Pero después está mal redactada la solicitud de monedas digitales y los estafadores concluyen con un giro interesante: prometen una compensación "tan pronto como termine la crisis".

El 86% de los mensajes de esta campaña se enviaron desde direcciones IP en Lituania y terminaron en bandejas de entrada de Corea del Sur (40%), República Checa (16%), Alemania (7%), EE. UU. y Reino Unido (5% cada uno), India (4%) y Rumanía e Italia (2% cada uno).

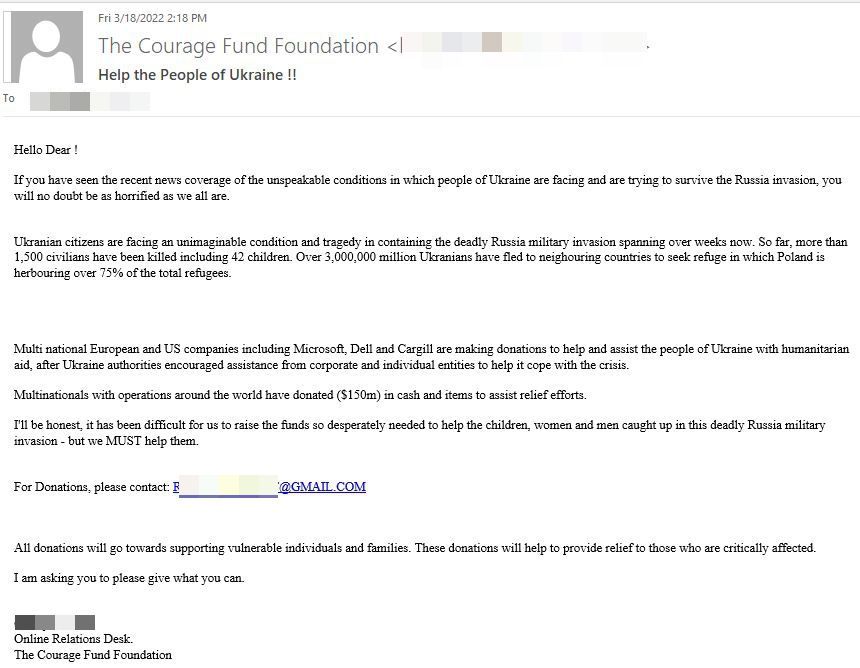

Suplantación de identidad de The Courage Fund

"La cobertura de los medios de comunicación sobre las estafas de organizaciones benéficas en Ucrania se ha disparado desde principios de marzo, y es probable que la mayor conciencia de los consumidores sobre el tema haya influido en las estrategias de los spammers", apunta el informe de Bitdefender antes de explicar en qué consiste la siguiente campaña.

Los ciberdelincuentes detrás de esta segunda estafa se hacen pasar por The Courage Fund, una fundación benéfica con sede en Singapur establecida en 2003 cuando el país fue afectado por el brote de SARS.

En sus correos electrónicos, utilizan una vez más datos oficiales sobre víctimas y refugiados ucranianos y también citan un par de organizaciones que han anunciado públicamente ayuda humanitaria para ayudar a las víctimas de la guerra. Sin embargo, a diferencia de otras campañas reportadas anteriormente, la petición que hacen a los destinatarios es que se comuniquen con una dirección de Gmail.

(Fuente: Bitdefender)

"No está claro cómo los ciberladrones intentarán robar el dinero de los usuarios que caen en esta trampa. Podrían pedirles a los destinatarios que transfieran dinero, envíen tarjetas de regalo o envíen criptomonedas", señala Bitdefender, que insta a los usuarios a no interactuar con dicha correspondencia, ni siquiera si saben que el e-mail es falso.

La mitad de estos correos electrónicos fraudulentos se originan en direcciones IP de Sudáfrica y se dirigen a usuarios de EE. UU. (33 %), el Reino Unido (33 %) y Alemania (24 %).

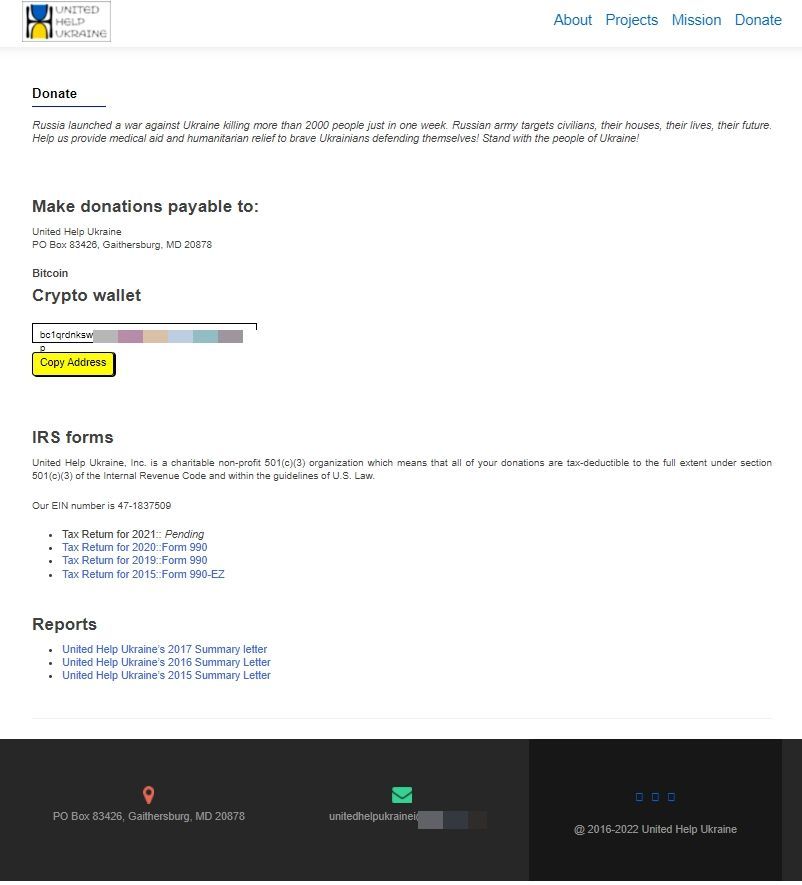

Utilización de una versión clonada de la web de "United Help Ucrania"

Esta tercera campaña, detectada por Bitdefender el pasado 22 de marzo, se está distribuyendo en Europa y América del Norte desde direcciones IP en Estados Unidos. Los e-mails supuestamente provienen de la organización United Help Ucrania y hacen un llamamiento a la solidaridad por Ucrania invitando a hacer una donación en su página web. Para ello, redirigen a los usuarios a una versión clonada de la página web de United Help Ucrania en el que se ofrece como único método de donación una dirección de una cartera criptográfica, "y se parece mucho a la página oficial de donaciones de la organización benéfica sin fines de lucro".

(Fuente: Bitdefender)

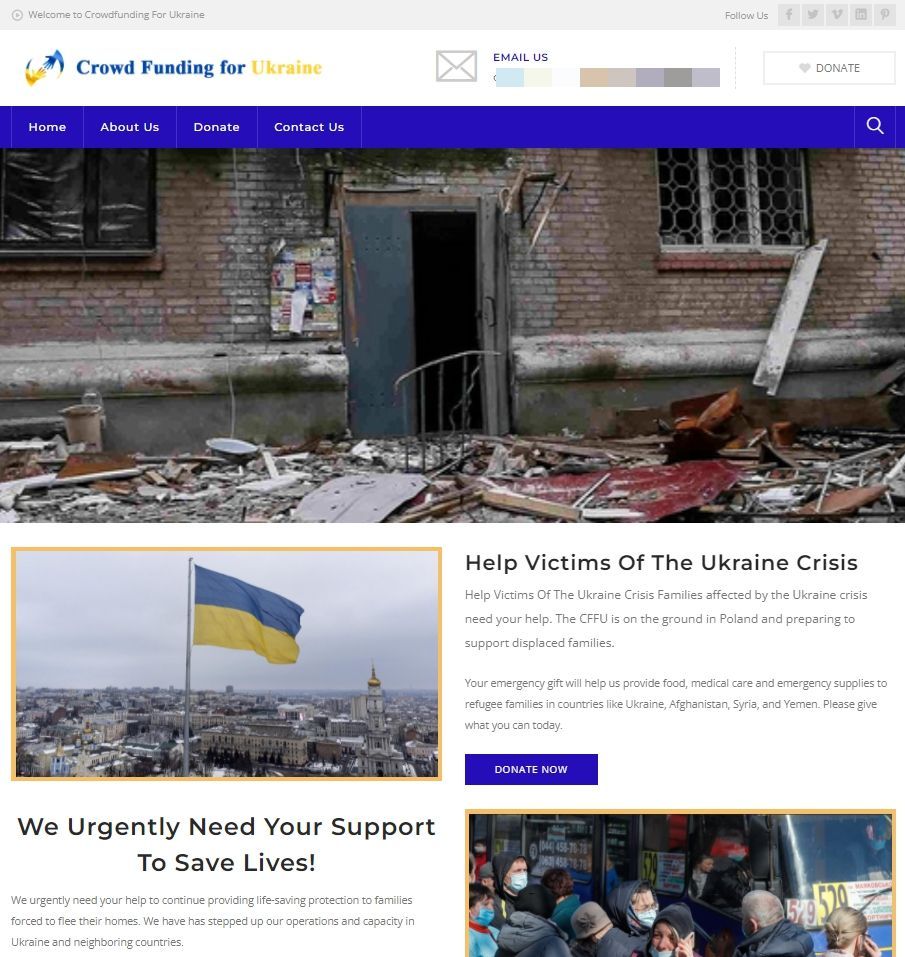

Crowdfunding falso para Ucrania

Otra de las tácticas de los ciberdelincuentes es intentar recaudar donaciones para Ucrania por medio de un portal falso de financiación colectiva o "crowdfunding".

Según la investigación, se trata de una web que "está bien diseñado y podría engañar fácilmente a los usuarios desprevenidos". En ella, hay un apartado de donaciones con dos direcciones a monederos criptográficos en Bitcoin y Ethereum y los usuarios también pueden completar un formulario con su nombre, dirección de correo electrónico y la cantidad de dinero que quiere donar, "lo que ofrece a los estafadores más influencia en futuros ataques".

(Fuente: Bitdefender)

Los correos electrónicos de esta campaña de phishing se enviaron desde direcciones IP en EE. UU. y Japón. En esta ocasión, hay cuatro mensajes diferentes redactados en inglés, alemán, francés y español, aunque el 40% de todos ellos tuvieron como objetivo a ciudadanos de Bielorrusia. Otro 19% se dirigió a usuarios en Japón, un 15% en Corea del Sur, un 5 % en EE. UU., un 4 % en Austria, un 3% en Alemania y un 2% en el Reino Unido.

"Alentamos a todos los que quieran ayudar a los necesitados a que inspeccionen de cerca todas las comunicaciones relacionadas con organizaciones benéficas antes de donar", subraya Bitdefender al final de su investigación.