La compañía de ciberseguridad Check Point ha emitido un comunicado para informar que su división de Inteligencia de Amenazas, Check Point Research (CPR), ha identificado y bloqueado una operación de vigilancia activa dirigida contra un gobierno del sudeste asiático.

Según señala, sus investigadores atribuyen esta operación a un grupo organizado chino y su punto de partida fue el envío de documentos maliciosos (.docx) a varios miembros del Ministerio de Asuntos Exteriores a través de correos electrónicos que fueron falsificados para que otras entidades públicas del mismo gobierno apareciesen como remitentes.

"Los archivos adjuntos de estos emails eran copias manipuladas de escritos oficiales de aspecto legítimo y utilizaban plantillas en remoto para incrustar código malicioso. Esta técnica aprovecha una característica de Microsoft que permite extraer una plantilla desde un servidor remoto cada vez que el usuario abre el mismo", indica la firma de ciberseguridad.

Además, los investigadores sospechan que el objetivo de esta operación es el ciberespionaje y que incluye un nuevo arma: la instalación de una puerta trasera, en el software de Windows, hasta ahora desconocida y que se ha estado desarrollando al menos durante tres años. "Una vez instalado el backdoor es posible recopilar toda la información deseada, así como realizar capturas de pantalla y ejecutar malware adicional".

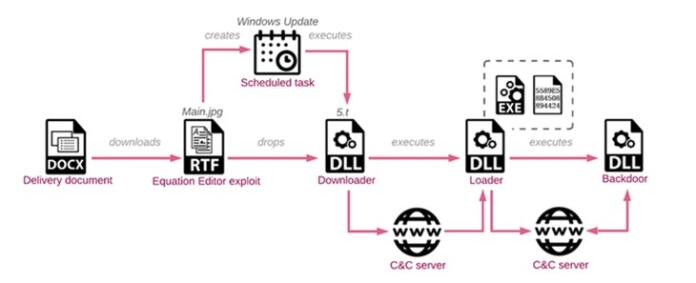

Cómo funciona la cadena de infección

Check Point también explica que el funcionamiento de la cadena de infección de esta operación de ciberespionaje:

- La víctima recibe un correo electrónico con un documento adjunto, supuestamente enviado por algún ministerio o comisión de otro gobierno.

- Al abrir el archivo adjunto, la víctima ejecuta una cadena de acciones que acaba por activar una puerta trasera.

- El backdoor recaba toda la información que los ciberdelincuentes desean, incluida la lista de archivos y programas activos en el PC, lo que les permite el acceso remoto.

La etapa final: La puerta trasera

Siguiendo la información de la compañía, en la fase final de la cadena de infección el loader malicioso debe descargar, descifrar y cargar un archivo DLL (Dynamic Link Library) en la memoria. Se trata de VictoryDll_x86.dll, una puerta trasera de Windows capaz de recoger casi cualquier información.

En este sentido, explica que una puerta trasera es un tipo de malware que se salta los procedimientos de autenticación normales para acceder al sistema. Como consecuencia, se concede acceso remoto a los recursos dentro del dispositivo o la red infectada, dando a los ciberdelincuentes la capacidad de acceder al sistema directamente a través de dicha backdoor. Las capacidades de este malware incluyen que pueda llevar a cabo las siguientes acciones:

- Eliminar/crear/renombrar/leer/escribir archivos y obtener los atributos de los archivos.

- Conseguir información de procesos y servicios.

- Realizar capturas de pantalla.

- Lectura/Escritura de archivos - ejecutar comandos a través de cmd.exe.

- Crear/terminar procesos.

- Adquirir tablas TCP/UDP.

- Robar datos de las unidades de CDROM.

- Obtener información de las claves del registro.

- Ver los títulos de todas las ventanas principales.

- Obtener información del equipo de la víctima: nombre del equipo, usuario, dirección de la Gateway, versión de Windows y tipo de usuario.

- Apagar el PC.

Las pistas que apuntan a que un grupo de amenazas chino está detrás de esta operación

En su comunicado, Check Point justifica por qué sus investigadores relacionan, con una confianza medio-alta, esta operación de vigilancia en curso con un grupo de amenazas chino. La razón es que se basan en los siguientes indicadores y elementos:

- Los servidores de comando y control (C&C) estuvieron comunicados sólo entre las 01:00 y las 08:00 UTC, que se cree que son las horas de trabajo en el país de los ciberdelincuentes, por lo que el rango de posibles orígenes de este ataque es limitado.

- Los servidores de C&C no devolvieron ninguna carga útil (ni siquiera en horario laboral), concretamente durante el periodo comprendido entre el 1 y el 5 de mayo, días festivos del Día del Trabajo en China.

- Algunas versiones de prueba del backdoor contenían la prueba de la conectividad a Internet con www.baidu.com - un sitio web líder en China.

- El kit de exploits RoyalRoad RTF, utilizado para convertir los documentos en armas en el ataque, está asociado principalmente con grupos APT chinos.

- Algunas versiones de prueba del backdoor de 2018 se subieron a VirusTotal desde China.

"Todos los indicios apuntan a que se trata de una operación extremadamente organizada cada pocas semanas, los ciberdelincuentes utilizaban emails de spear-phishing, con versiones manipuladas de documentos gubernamentales, para intentar entrar en el Ministerio de Asuntos Exteriores del país objetivo. Los atacantes tuvieron que asaltar primero un departamento dentro del Estado objetivo, robando y armando escritos para utilizarlos contra el citado Ministerio", precisa la compañía.

La puerta trasera podría estar siendo utilizada contra otros objetivos

En cuanto a la puerta trasera, destaca que desde que se formó en 2017, se ha readaptado una y otra vez antes de utilizarse. Gracias a ello, es mucho más intrusiva y capaz de recopilar una gran cantidad de datos de un ordenador infectado. Además, los investigadores descubrieron que este grupo no solo se interesa por los datos, sino también por lo que ocurre en el equipo personal del objetivo en cada momento, lo que da lugar a un espionaje en tiempo real.

"Aunque se pudo bloquear la operación de vigilancia del gobierno del sudeste asiático descrita, es posible que actualmente estos ciberdelincuentes estén utilizando su nueva arma de ciberespionaje en otros blancos del mundo", advierte Check Point.