Investigadores de la compañía Intezer han descubierto un nuevo malware multiplataforma que se dirige tanto a servidores Windows como Linux para ejecutar XMRig Miner, un software de minado de la criptodivisa Monero.

Se trata de un nuevo gusano desarrollado en Golang que se propaga automáticamente y que también puede desplegarse, mediante ataques de fuerza bruta, en servicios de acceso público como MySQL, Tomcat, Jenkins o WebLogic, especialmente si cuentan con contraseñas débiles.

Así lo ha dado a conocer Avigayil Mechtinger, investigadora de seguridad de Intezer, en una publicación en la que ha explicado sus principales hallazgos sobre este nuevo gusano Golang. Según señala, detectaron este nuevo gusano a principios de diciembre y, durante su análisis, descubrieron que los atacantes detrás de esta campaña han estado actualizando activamente las capacidades del gusano a través de su servidor de comando y control (C&C o C2), "lo que indica que está activo y que en futuras actualizaciones podría apuntar a servicios adicionales con configuraciones débiles".

Este servidor C&C aloja una secuencia de comandos PowerShell o dropper bash (según la plataforma de destino), el gusano binario basado en Golang, además del cryptojacker XMRig, empleado para minar la criptomoneda Monero sin que el usuario pueda detectar la actividad maliciosa.

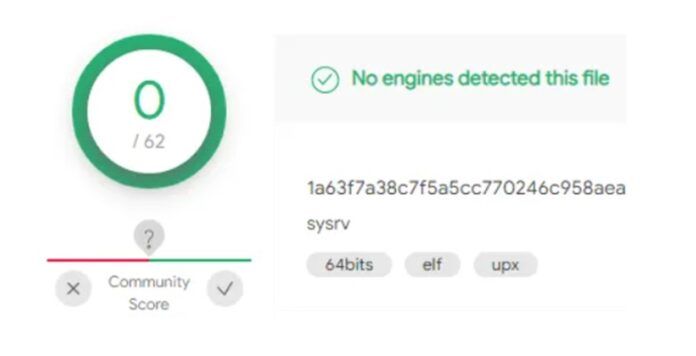

"El binario del gusano ELF y el script bash dropper pasan completamente desapercibidos en VirusTotal en el momento de esta publicación", escribe Mechtinger, que adjunta esta captura que da prueba de ello.

Cómo infecta este nuevo gusano Golang

Mechtinger explica que el gusano escanea la red en busca de servicios Tomcat, Jenkins y MySQL con puertos abiertos y accede a ellos utilizando ataques de fuerza bruta. Una vez consigue comprometer uno de los servidores de destino, implementará el cargador de scripts (ld.ps1 para Windows y ld.sh para Linux) que libera tanto el gusano binario basado en Golang como el cryptojacker XMRig.

Además, una versión anterior del gusano también intentó explotar la vulnerabilidad de ejecución remota de código Oracle WebLogic CVE-2020-14882.

"En 2020, hemos observado una llamativa tendencia de malware Golang dirigido a diferentes plataformas, incluidas Windows, Linux, Mac y Android. Evaluamos, con gran confianza, que esto continuará en 2021", afirma la investigadora de Intezer. Y agrega:

"El hecho de que el código del gusano sea casi idéntico para el malware PE y ELF, y que el malware ELF no se detecte en VirusTotal, evidencia que las amenazas de Linux aún pasan desapercibidas para la mayoría de las plataformas de detección y seguridad".

Medidas para evitar este gusano

En su publicación, Mechtinger también ofrece estos consejos para evitar este nuevo malware:

- Establecer contraseñas robustas, limitar los intentos de inicio de sesión y, si es posible, habilitar mecanismos de autenticación multifactor.

- Minimizar el uso de los servicios públicos.

- Mantener el software actualizado con los últimos parches de seguridad.