Las tendencias del cibercrimen no dejan de cambiar. En los últimos 30 años, desde que se fundó Panda Security, hemos visto todo, desde virus informáticos entregados desde un disquete, archivos adjuntos maliciosos, troyanos y ransomware, hasta el hacking en vivo y las amenazas sin fichero.

De hecho, podríamos decir que las únicas constantes en el cibercrimen son, paradójicamente, la evolución y el cambio. Sin embargo, hay otro elemento que muchos de los ciberincidentes más notorios de los últimos 30 años han compartido: las vulnerabilidades.

Las vulnerabilidades: fiel amigo de los cibercriminales

Las vulnerabilidades en los sistemas operativos y lasaplicaciones son una de las puertas de entrada más frecuentes y asequibles parael cibercrimen. De hecho, según un estudio, para finales de 2020, el 99% de lasvulnerabilidades que se explotan con éxito serán conocidas antes del incidente.Aquí repasamos algunas de las vulnerabilidades más importantes de losúltimos 30 años y los incidentes que han causado.

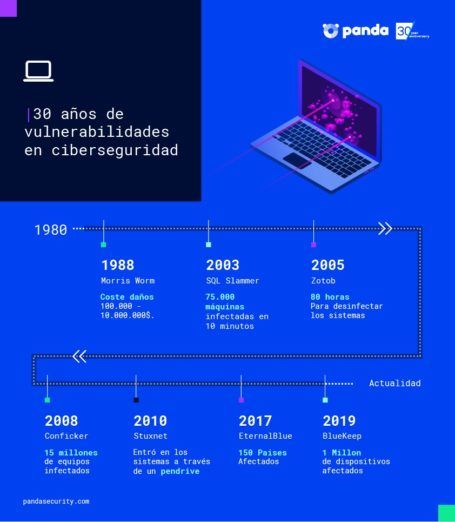

Morris Worm (1988). Para conocer uno de los primerosejemplos de un virus informático que explota las vulnerabilidades conocidas,hay que remontarse a 1988, dos años antes de que se inventara la World WideWeb. Morris Worm fue uno de los primeros gusanos informáticos que se propagó através de Internet. Explotaba vulnerabilidades conocidas en Unix Sendmail,rsh/rexec, además de las contraseñas débiles. Aunque la intención de su creadorno era causar daño, sino subrayar las debilidades de seguridad. Los dañoscausados costaron entre 100.000 y 10.000.000 dólares.

SQL Slammer (2003). SQL Slammer es otro gusanoinformático que en 2003 llegó a infectar alrededor de 75.000 máquinas enaproximadamente diez minutos. Causó una denegación de servicio en variosproveedores de Internet, y consiguió ralentizar el tráfico de Internet demanera dramática. Para propagarse tan rápidamente, SQL Slammer explotó unavulnerabilidad de desbordamiento de búfer (buffer overflow en inglés) queexistía en el Servidor SQL de Microsoft. Seis meses antes del incidente, sehabía lanzado un parche para arreglar este fallo.

Zotob (2005). Este gusano, que llegó a infectarsistemas que utilizaban varios modelos operativos de Microsoft, incluidoWindows 2000, aprovechaba distintas vulnerabilidades, incluida lavulnerabilidad MS05-039 en los servicios PnP. Obligaba a las máquinasinfectadas a reiniciarse continuadamente; cada vez que se reiniciaba el equipo,se creaba una nueva copia de Zotob. Aunque no llegó a un gran número desistemas, el impacto que tuvo en sus víctimas fue importante: se estima que lasempresas afectadas gastaron un promedio de 97.000 dólares en recuperarse del ataque, y que fueronnecesarias cerca de 80 horas para desinfectar los sistemas.

Conficker (2008). Conficker es un gusano detectado por primera vez en noviembre de 2008. Explotaba varias vulnerabilidades, incluida una en un servicio de red en varias versiones de Windows, como Windows XP, Windows Vista y Windows 2000. A la vez que se propagaba Conficker, el gusano utilizaba los equipos infectados para crear un botnet. Se estima que llegó a infectar entre 9 millones y 15 millones de equipos. A pesar de su amplia propagación, Conficker no causó mucho daño.

Stuxnet (2010). En junio de 2010, un ciberataquellamado Stuxnet consiguió destrozar las centrifugadoras de una central nuclearde Irán. Se cree que entró en los sistemas de la central a través de unpendrive, para propagarse, y utilizó cuatro vulnerabilidades de día cero,además de una de las mismas vulnerabilidades que utilizó Conficker.

EternalBlue (2017). EtenernalBlue es el nombre de unavulnerabilidad en el protocolo Server Message Block (SMB) de Microsoft. Estavulnerabilidad ganó notoriedad en 2017 cuando fue explotada para llevar a cabolos ataques globales del ransomware WannaCry. Estos ataques afectaron aordenadores en más de 150 países, y tuvieron un coste estimado de hasta 4.000millones de dólares en todo el mundo. Esta vulnerabilidad también se explotó enlos ataques del ransomware NotPetya. Existía un parche para la vulnerabilidadun mes antes de la llegada de WannaCry.

BlueKeep (2019). En mayo de 2018, se descubrió unavulnerabilidad en los sistemas operativos de Windows, llamada BlueKeep, queafectaba hasta un millón de dispositivos. Existía en el protocolo de escritorioremoto y, un mes después de su descubrimiento, se empezaban a detectar intentosde explotar esta vulnerabilidad.

Estas son solo algunas de las vulnerabilidades más sonadasde los últimos años. Sin embargo, cada año se descubren decenas de miles, quepueden suponer un grave problema para la ciberseguridad de cualquierorganización.

Por este motivo, desde Panda Security, ponemos a disposiciónde nuestros clientes soluciones específicas para remediar las vulnerabilidades,además de recursos para que puedan conocer las más importantes. “En treintaaños de experiencia que tiene Panda Security, hemos visto miles devulnerabilidades y miles de ciberincidentes causados por las mismas”,afirman los expertos de la compañía. “Pero durante todos esos años nuestrosclientes siempre han estado protegidos”, apostillan.