Las soluciones basadas en la nube se han convertido en el nuevo referente para desarrollar aplicaciones móviles. Servicios como el almacenamiento en la nube, las bases de datos en tiempo real o la analítica están a solo un clic de integrarse en las aplicaciones. Sin embargo, Check Point ha advertido en un comunicado que los desarrolladores suelen pasar por alto la ciberseguridad.

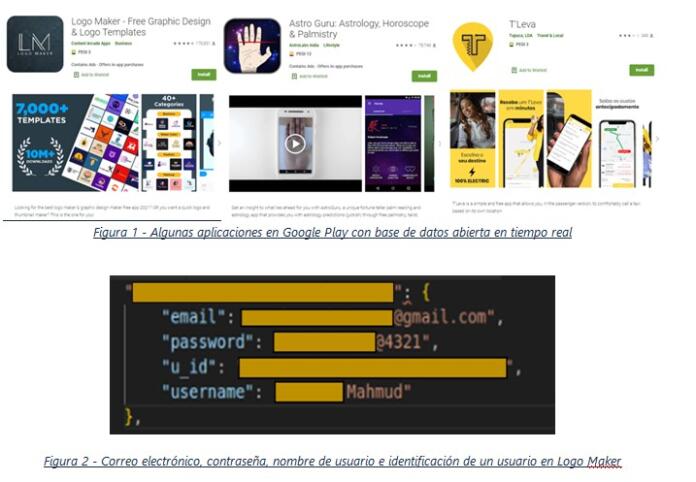

La compañía ha lanzado esta advertencia tras los hallazgos que ha realizado su división de Inteligencia de Amenazas, Check Point Researh (CPR). Tras examinar 23 aplicaciones para Android en los últimos meses, los investigadores han descubierto que los desarrolladores de aplicaciones móviles han dejado expuestos los datos personales de más de 100 millones de usuarios a través de una serie de configuraciones erróneas de servicios en la nube de terceros.

Desconfiguración de las bases de datos en tiempo real

Tal y como explica la firma de ciberseguridad, gracias a las bases de datos en tiempo real, los creadores de apps pueden almacenar información en la nube para asegurarse así de que se sincronizan en tiempo real con todos los clientes conectados. Paralelamente, este servicio asegura que la base de datos es compatible con todas las plataformas de los clientes pero Check Point apunta que la falta de configuración de la autenticación es muy común y afecta a millones de usuarios.

Al investigar el contenido de ciertas aplicaciones que estaban disponibles públicamente, el equipo de CPR comprobó que era posible acceder a una enorme cantidad de datos sensibles. Dicha información incluía correos electrónicos, contraseñas, chats privados, localización de dispositivos, identificadores de usuarios y muchos más datos. Esto supone un peligro si cae en manos de ciberdelincuentes, que podrían utilizar esta información para cometer un fraude y/o una suplantación de identidad o para proceder a un borrado de servicios, es decir, intentar utilizar la misma combinación de nombre de usuario y contraseña en otros servicios.

Entre las aplicaciones que poseen este error de configuración, la firma de ciberseguridad cita a Astro Guru, una app de astrología, horóscopo y quiromancia que acumula más de 10 millones de descargar. También nombra a T'Leva, una aplicación de taxis que utiliza una herramienta de almacenamiento de datos en tiempo real y que cuenta con más de 50.000 descargar. En este caso, los investigadores de Check Point Research pudieron acceder a los mensajes de chat entre conductores y pasajeros y recuperar los nombres completos de los usuarios así como sus números de teléfono y sus ubicaciones (destino y recogida) con una sola petición a la base de datos.

Notificaciones push

Por otro lado, Check Point destaca el importante papel del gestor de notificaciones push, uno de los servicios más utilizados en la industria de las aplicaciones móviles. Según explica, estos requerimientos suelen utilizarse para anunciar nuevos contenidos disponibles, mostrar mensajes de chat o correos electrónicos y, en su mayoría, requieren al menos una clave para reconocer la identidad de quien acepta la solicitud. Sin embargo, señala que cuando esas claves están simplemente incrustadas en el propio archivo, es fácil para los ciberdelincuentes tomar el control y enviarlas con enlaces o contenidos maliciosos a todos los usuarios en nombre del desarrollador.

"Por ejemplo, si una aplicación de un medio de comunicación enviara un aviso de noticias falsas a sus usuarios, redirigiéndolos a una página de phishing, es de suponer que como el aviso procede de la app oficial, los usuarios asumirían que la alerta es legítima".

Almacenamiento en la nube

La compañía también se refiere al almacenamiento en la nube de las aplicaciones móviles, una práctica que se ha disparado en los últimos años y que permite el acceso a archivos compartidos por el desarrollador o por la aplicación instalada. Como ejemplo de esta práctica, cita estos dos:

- Screen Recorder: Esta aplicación se usa para grabar la pantalla del dispositivo del usuario y almacenar las grabaciones en un servicio en la nube y tiene más de 10 millones de descargar. El acceso a las grabaciones a través de este sistema es una característica útil, pero también puede haber graves implicaciones si se salvaguardan las contraseñas privadas de los usuarios en el mismo servicio que almacena los vídeos. De hecho, los investigadores de Check Point Research pudieron acceder las mencionadas claves que dan acceso a cada grabación almacenada con un rápido análisis del archivo de la aplicación.

- iFax: Esta aplicación no sólo tenía los datos de acceso de almacenamiento en la nube incrustados, sino que también guardaba allí todas las trasmisiones de fax. Con solo echar un vistazo la app, un ciberdelincuente podría acceder a todos y cada uno de los documentos enviados por los 500.000 usuarios que la instalaron.

Nada más hacer este descubrimiento, Check Point Research se puso en contacto con Google y con cada uno de los desarrolladores y algunas ya han cambiado su configuración.

Los ciberataques a dispositivos móviles y cómo protegerse ante ellos

En su comunicado, Check Point también subraya que el ataque a los dispositivos móviles se puede producir por diferentes medios, como a través de apps malicosas o la explotación de las vulnerabilidades del terminal o de su sistema operativo.

"A medida que los equipos móviles adquieren mayor protagonismo, los ciberdelincuentes les prestan más atención. Como resultado de ello, las ciberamenazas contra estos aparatos se han vuelto más diversas. Una solución eficaz de protección frente a las amenazas móviles debe ser capaz de detectar y responder a una variedad de ataques diferentes y, al mismo tiempo, ofrecer una experiencia de usuario positiva", afirma la compañía de ciberseguridad.