El pasado mes de octubre Kaspersky advirtió que los ataques a cajeros automáticos y Terminales Punto de Venta (TPV) estaban aumentando a causa, principalmente, de HydraPos y AbaddonPoS, las dos familias de malware más extendidas durante el 2022 representando conjuntamente alrededor del 71% de todas las detecciones.

Ahora, la compañía de ciberseguridad ha descubierto nuevas variantes de Prilex, una amenaza que ha pasado de ser un malware centrado en cajeros automáticos a orientarse a los TPVs, y que ahora es capaz de bloquear operaciones contacless (NFC) en los dispositivos infectados para obligar a la víctima a insertar su tarjeta bancaria en el TPV y robarle su dinero. Así lo asegura Kaspersky en el comunicado que nos ha remitido a Escudo Digital para informar de este hallazgo

Según señala, sus investigadores pusieron el foco sobre Prilex tras un incidente provocado por este malware y detectaron tres modificaciones que bloquean las transacciones basadas en la NFC, una tecnología muy popular que ha sido implementada por Google Pay, Apple Pay, Samsung Pay o Fitbit Pay además de por numerosas aplicaciones bancarias. Además, en las últimas muestras de Prilex también encontraron que dispone de una característica que le permite poder diferenciar el tipo de tarjeta. De esta forma, es posible, por ejemplo, bloquear operaciones NFC y capturar datos únicamente de tarjetas corporativas o que no tienen límite de gasto, más atractivas para los ciberdelincuentes que las tradicionales.

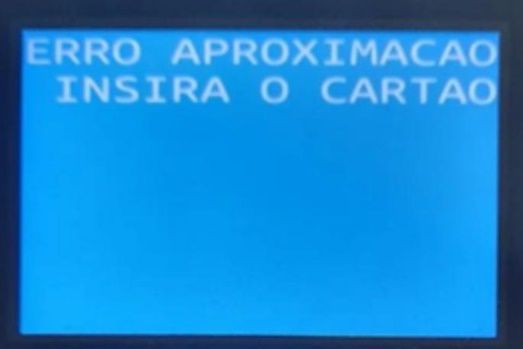

Tal y como apunta Kaspersky, en el momento en el que se interrumpe el proceso de la operación, la pantalla del TPV que ha sido infectado mostrará el mensaje que aparece en esta fotografía.

"Los pagos contactless son parte de nuestra vida. Las estadísticas muestran que el sector del retail es muy proclive a este tipo de operaciones, con más del 59% del montante de las mismas en 2021. Son transacciones muy seguras, por lo que los ciberdelincuentes crean malware para que se bloqueen los sistemas NFC. Los datos de transacción de los pagos contactless no son útiles para los ciberdelincuentes, por eso Prilex empuja a las víctimas a insertar la tarjeta en el TPV infectado", ha explicado Sabio Assolini, responsable del Equipo de Investigación y Análisis Global de Kaspersky en Latinoamérica (GReAT).

Prilex, operativo en Latinoamérica desde 2014 y ya presente en todo el mundo

En su comunicado, Kaspersky también hace un resumen de la historia de Prilex. Según indica, ha operativo desde el 2014 en Latinoamérica y es presunto responsable de uno de los ciberataques más sonados de la región. El que sufrió Río de Janeiro durante los carnavales del 2016, en el cual se clonaron más de 28.000 tarjetas de crédito y se vaciaron 1.000 cajeros automáticos de bancos brasileños.

"Ahora ha expandido sus ataques a todo el mundo. En 2019 se detectó en Alemania, cuando una banda cibercriminal clonó tarjetas de débito de Mastercard emitidas por la entidad financiera OLB, retirando más de 1,5 millones de euros de cuentas de unos 2.000 clientes. Las variantes descubiertas están en Brasil, pero pueden expandirse a otros países", advierte la firma de ciberseguridad.

Cómo protegerse de Prilex

Kaspersky remata su comunicado ofreciendo varias recomendaciones para evitar ser víctima de Prilex. Entre ellas, proteger los dispositivos instalando una solución de seguridad multicapa y asegurar los equipos antiguos con una protección actual, que permita tener soporte en cualquier momento y actualizar los equipos cuando sea necesario.