Formbook es un malware especializado en el robo de información o un troyano infostealer que fue detectado por primera vez en 2016 y que actúa en muchos países, incluido España. De hecho, el pasado mes de febrero advertimos que nuestro país es donde más ataques de infostealers se registran en todo el mundo y que Formbook copa junto a Agent Tesla más del 60% de las detecciones de este tipo de ciberamenazas.

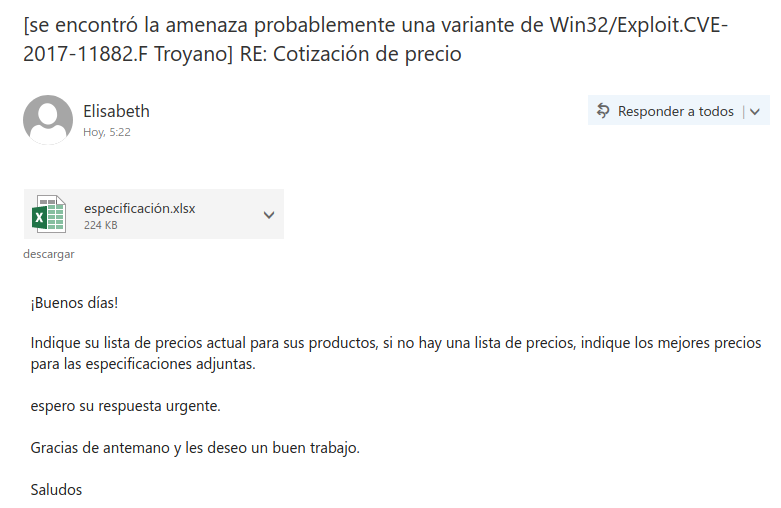

Ahora, desde la compañía de ciberseguridad ESET han alertado que los ciberdelincuentes detrás de este malware están utilizando una técnica que lleva usándose desde hace décadas y que, por desgracia, sigue siendo tan efectiva como lo era hace 20 años. Según ha indicado Josep Albors, director de investigación y concienciación de ESET España, esta técnica consiste en el envío de correos electrónicos que llevan adjunto un fichero malicioso siendo este uno de los vectores de ataque preferidos de los ciberdelincuentes y que, en este caso, también se aprovecha de vulnerabilidades de hace varios años, "que deberían estar más que parcheadas".

(Fuente: ESET)

Concretamente, señala que esta campaña de Formbook se trata de un correo que "podría parecer legítimo, similar a los muchos emails que puede recibir un departamento de administración o comercial de una empresa cualquiera en España" y que, además, tiene adjunto un documento de Excel, "que es bastante probable que llame la atención del usuario y no se resista a abrirla para ver su contenido".

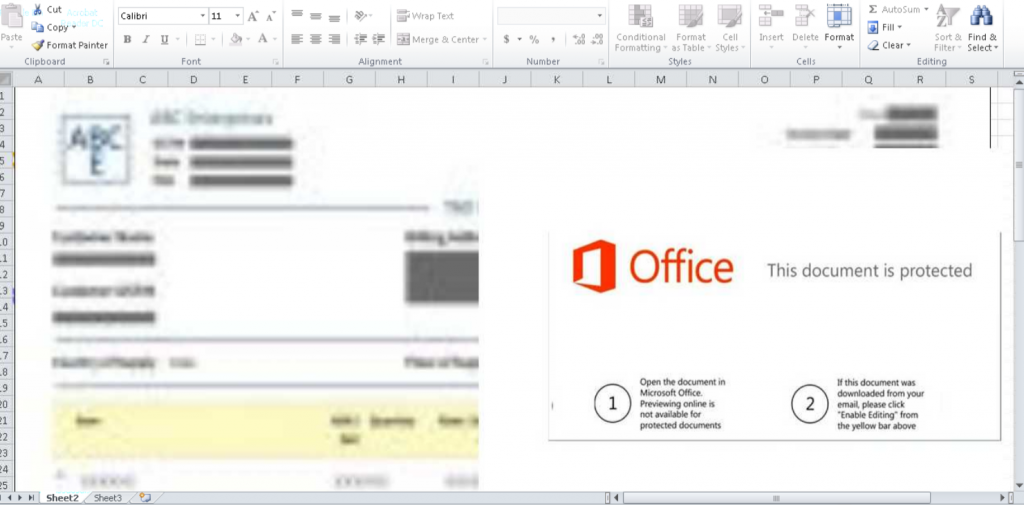

(Fuente: ESET)

(Fuente: ESET)

Según explica, en este punto los usuarios se encuentran con la "típica estrategia" en la que se les solicita que permitan la edición del documento para lograr así que se ejecute el código malicioso que contiene. "Cuando revisamos qué tipo de código contiene vemos que los delincuentes han usado un exploit para la vulnerabilidad CVE-2017-11882, que se dio a conocer en noviembre de 2017 y que, aún hoy, sigue siendo ampliamente utilizada en ataques de este tipo dirigidos a usuarios y empresas españolas", precisa.

En este sentido, Albors apunta que el hecho de que actualmente se esté utilizando con éxito esta vulnerabilidad para infectar sistemas significa que "no se están aplicando las medidas básicas de seguridad en muchas empresas". Entre ellas menciona la actualización de los sistemas y las aplicaciones que utilizan, además de contar con soluciones de seguridad que pueden detectar este fichero adjunto malicioso como "una variante del troyano Win32/Exploit.CVE-2017-11882.F".

Descarga y ejecución del malware, que busca robar credenciales

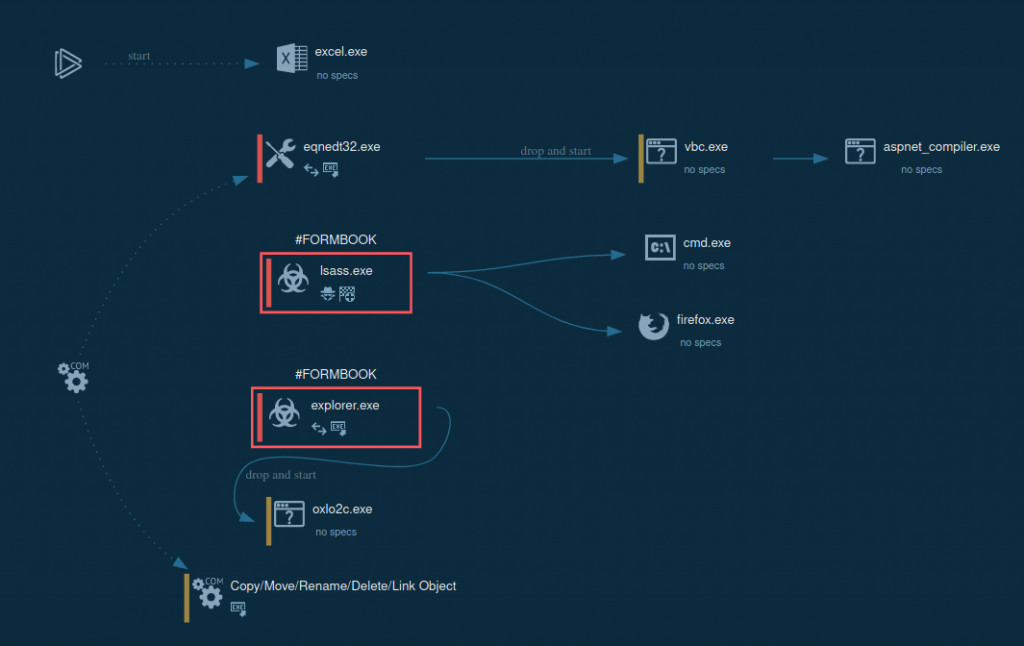

El director de investigación y concienciación de ESET España también subraya que no resulta extraño encontrar la utilización de ficheros ofimáticos que se aprovechan de vulnerabilidades para ejecutar código malicioso, ya que suele formar parte de la primera fase de la infección. "Una vez los delincuentes han conseguido que el usuario ejecute el documento se procede a contactar con uno o varios servidores remotos desde los cuales descargar el malware de segunda fase. En este caso vemos cómo se realiza una petición GET para descargar un fichero vbc.exe en el sistema infectado".

En cuanto al servidor utilizado por los atacantes para alojar este código malicioso, puntualiza que es un servidor Apache "descuidado por sus propietarios para usarlo como alojamiento de este fichero malicioso".

"Esto les permite no tener que utilizar infraestructura propia que puede ser rastreada, a la vez que evitan algunos filtros que no tienen catalogadas webs y dominios legítimos como maliciosos hasta que se detecta una amenaza en ellas, lo que les da cierta ventana de oportunidad".

Albors continúa resaltando que es precisamente este ejecutable, que se descarga desde un servidor remoto, el que contiene el payload de Formbook, "una amenaza que, junto con Agent Tesla, representa una buena parte de los infostealers detectados en España durante los últimos meses, según la telemetría de ESET".

Siguiendo su información y en base al gráfico anterior, una vez que se ejecuta, su objetivo es obtener credenciales almacenadas en el navegador de Internet, aunque no se limita a esto y también busca credenciales que se encuentren guardadas en otro tipo de aplicaciones, como clientes de correo, clientes FTP o VPNs.

"Que sigamos viendo cómo los delincuentes aprovechan agujeros de seguridad descubiertos hace cinco años dice muy poco de las medidas implementadas en muchas de las empresas españolas para evitar incidentes. Es necesario que se adopten soluciones, tanto a nivel de software como de procedimientos, y concienciación para dejar de seguir poniéndoles las cosas fáciles a los delincuentes", termina avisando el experto en ciberseguridad de ESET.