Alrededor de los teléfonos inteligentes ya hay toda una familia de "palabros" para determinar los distintos canales por los que se transmite el phishing.

Así, nos encontramos con el vishing (que se combina con llamadas telefónicas), smishing (que se sirve de mensajes de texto o mensajes por WhatsApp), whaling (contra correos corporativos de directivos y combinando la técnica del BEC o Business Email Compromise) o pharming (a través de ingeniería social y con una web réplica de una auténtica).

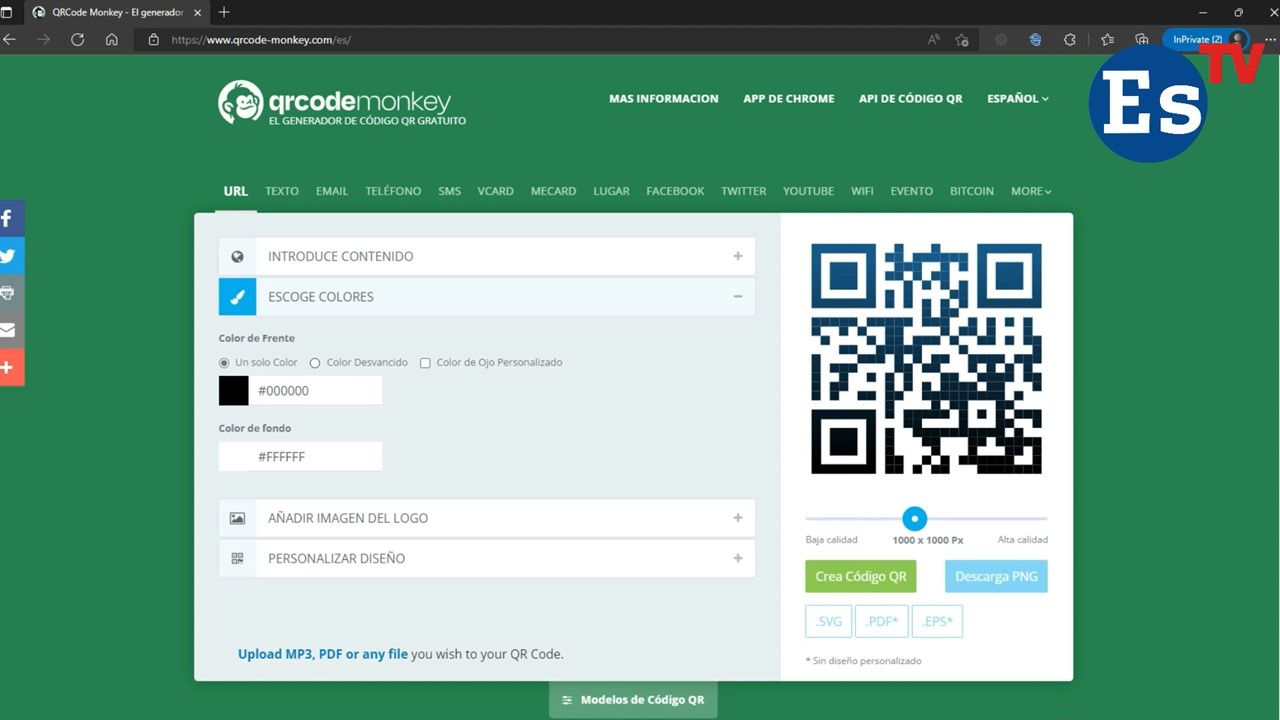

A toda esta colección de términos hay que añadir otro: el QRishing. Como deja adivinar su nombre, esta técnica implica el uso de códigos QR (o de Quick Response) para realizar ataques de phishing.

No puede decirse que el QRishing sea una técnica nueva. De hecho, los propios códigos QR son una tecnología que se creo nada menos que en 1994. Fueron desarrollados por un equipo de solo dos personas dentro de la nipona Denso Wave, una filial de Toyota, con el fin de poder leer contenidos a alta velocidad.

Aunque en Europa los códigos QR han tenido un gran boom en estos últimos dos años a causa de la pandemia, lo cierto es que en Asia ya gozaban de gran popularidad. Algunos servicios los utilizan de manera recurrente, escaneándolos para realizar pagos móviles.

Ahora mismo, su adopción es masiva en todo el mundo. Un estudio realizado por BlueBite apunta a que se ha producido un aumento del alcance en los códigos QR y un crecimiento del 94% en el número de interacciones que se realizaron sobre ellos, como su escaneado.

Estos códigos tienen dos tipos: los estáticos y los dinámicos. Mientras los primeros tienen sus contenidos o información vinculada permamente, los segundos sí que pueden ser editados. Y supone un riesgo, porque abre la puerta a los cibermalos.

Desde INCIBE invitan a los usuarios a hacerse una serie de preguntas cuando escanéan dichos códigos. Plantearse estas cuestiones es clave para evitar disgustos posteriores.

- ¿Sabemos de antemano a qué página web nos redirige un código QR?

- Si la respuesta anterior es no, ¿nos hemos planteado si existe alguna posibilidad de que esa web no sea lo que esperamos encontrar? (Contenido violento, pedófilo, drogas, armas, etc.).

- ¿Qué pasa si el código QR nos lleva a la descarga de una app que promete tener una funcionalidad, pero que en realidad nos suscribe a servicios SMS prémium?

- ¿Y si dicha app es capaz de explotar fallos de seguridad del sistema operativo para robarnos información privada?

- ¿Y si infecta nuestro dispositivo y nos hace perder toda la información que guardamos en él? Contraseñas, fotos, vídeos, documentos, etc.

"El problema no está en el hecho de escanear el código QR, sino en lo que se esconde detrás de él. Estas cuestiones no deben impedir que hagamos uso de los mismos, pero sí que extrememos las precauciones para evitar problemas. Ahora bien, si nos topamos con un cartel, panfleto o cualquier otro material que, bajo algún reclamo nos invite a escanear un código QR, precaución", señalan desde el organismo.

"En este caso, desconocemos quiénes son las personas o entidades que lo han generado; si son quienes realmente dicen ser; si están suplantando alguna persona, entidad o servicio; si la web de destino a la que el QR redirige es inofensiva o, por el contrario, pretende engañarnos para infectar nuestros dispositivos o que facilitemos algún tipo de dato personal o bancario bajo cualquier excusa", añaden.

Recomendaciones concretas para evitar el QRishing

- Si a primera vista, la URL nos parece sospechosa, directamente no debemos acceder a ella.

- Asegurarnos de que la web a la que vamos a acceder siempre cumple con estándares de protección y navegación segura, como, por ejemplo, que tenga HTTPS.

- Hacer uso de analizadores de enlaces, como VirusTotal y URLVoid. De esta manera, antes de abrir la web podremos comprobar que no se trata de ningún ataque de ingeniería social como Qrishing, conocido como el phishing o smishing de los códigos QR.

- También podemos recurrir a apps, como Kaspersky QR Scanner, disponible en Android e iOS, que realizan una serie de chequeos de seguridad antes de activar el código QR en el smartphone.

- No proporcionar ningún dato privado ni ninguna contraseña a páginas web que hayamos accedido a través de un código QR. Es conveniente que si accedemos a páginas de bancos o tiendas online donde introducimos datos de nuestra tarjeta bancaria, lo hagamos desde la URL completa o a través de su aplicación propia.

Una amenaza que ya preocupaba hace una década

Los posibles usos maliciosos de estos recursos ya publicaban hace una década. Investigadores de CyLab, de la Escuela Carnegie Mellon, realizaron en 2012 un estudio sobre 'la susceptibilidad de los usuarios de smartphones antes los ataques de phising en códigos QR'.

Los expertos realizaron dos experimentos. El primero se centró en observar cómo los usuarios interactuaban con estos códigos, para determinar la proporción de gente que los escanean, pero eligen no visitar su web asociada.

El segundo experimento incluyó la distribución de carteles que contenían códigos QR en 139 lugares distintos para comprobar cómo de exitosos podrían ser tales ataques de malware.

La primera prueba determinó que el 85% de los que escanearon los QR visitaron las páginas asociaciadas a los mismos. En el segundo experimento los anuncios fueron escaneados por unas 225 personas en el intervalo de cuatro semanas y todas ellas pincharon en el enlace vinculado.

Además, más de la mitad de los participantes participaron en una encuesta, de la que se desprende que el 75% de los que escanearon el código lo hicieron simplemente por curiosidad. A un 14% le motivó la diversión y solo un 4% lo escaneó porque la información relacionada parecía ser útil.

"La facilidad con la que se puede montar un ataque de este tipo contra los smartphones actuales es particularmente preocupante dado el largo ciclo de parches y la posibilidad de que un atacante obtenga privilegios elevados en el dispositivo", advertían ya los investigadores.