El phishing es una técnica clásica dentro de los ciberdelitos, pero no pasa de moda entre los ciberdelincuentes y continúa siendo una de las grandes amenazas de la ciberseguridad tanto para usuarios particulares como para empresas.

Phishing, Smishing y Vishing. Qué son y cómo identificarlos

En Escudo Digital informamos constantemente de este tipo de ataques, consistentes en el envío de correos electrónicos que suplantan la identidad de todo tipo de entidades y aprovechan cualquier pretexto o acontecimiento relevante, como ha ocurrido sin ir más lejos el pasado 8 de marzo con el Día Internacional de la Mujer, para tratar de engañarnos e infectar nuestros dispositivos o robarnos información privada. Las campañas de phishing no cesan y últimamente está circulando una que suplanta a la conocida plataforma de reservas de alojamiento Booking con el objetivo de robar credenciales de e-mails corporativos, por lo que se dirige a empresas y no a particulares.

La voz de alarma sobre esta campaña la ha dado en primera instancia ESET, que el pasado mes de julio también alertó que Booking estaba siendo suplantada en otro ataque de phishing, y, posteriormente, el Instituto Nacional de Ciberseguridad (INCIBE).

Una supuesta reserva para una reunión de empresa

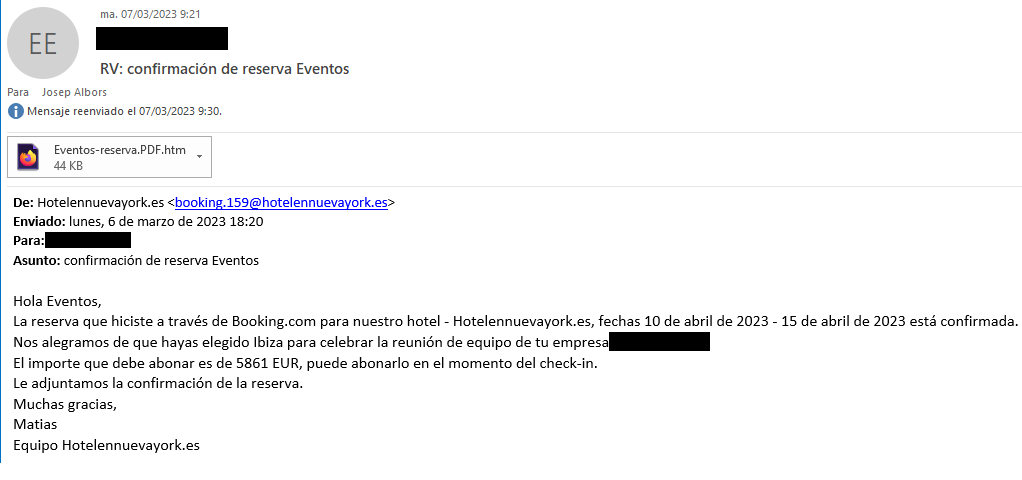

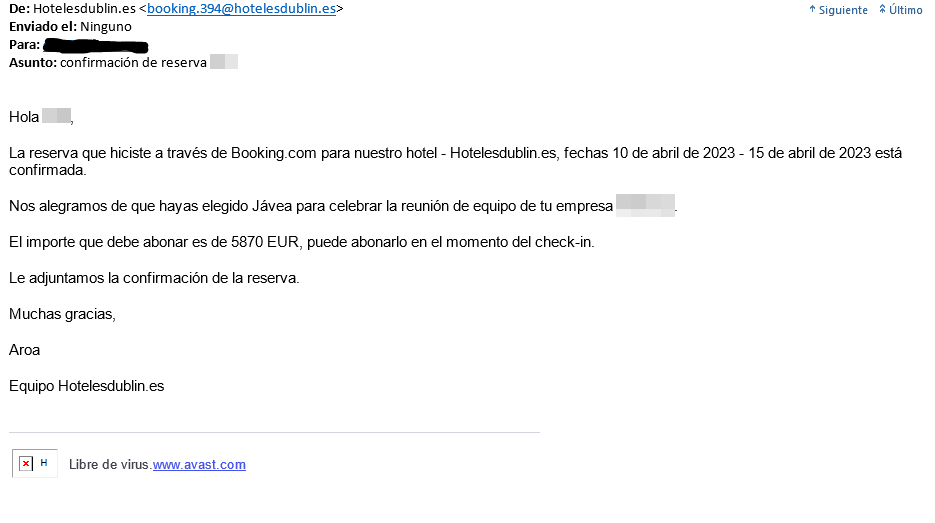

Según informan tanto ESET como el INCIBE, los correos electrónicos de esta nueva campaña de phishing tienen como asunto la confirmación de una supuesta reserva hotelera realizada a través de Booking para una reunión de empresa. En ellos, los ciberdelincuentes hacen creer a sus potenciales víctimas que ellas mismas han sido quienes han hecho la reserva para unas fechas concretas, generalmente entre el 10 al 15 de abril de 2023.

Aunque el cuerpo del e-mail varía ligeramente (modificando principalmente el nombre del hotel y de la ciudad), aparentemente todos proceden del hotel en el que supuestamente se ha hecho la reserva e indican que ya está confirmada y la suma de dinero que se debe abonar, "un coste demasiado alto para una estancia de cinco días en el hotel que se menciona", subraya INCIBE.

El Instituto Nacional de Ciberseguridad también destaca que los atacantes usan el nombre del dominio que aparece en el correo electrónico del remitente, como el nombre de la empresa a la que pertenece, "ya que en muchas ocasiones podría coincidir y, de esta forma, dar más credibilidad al fraude". Por su parte, ESET resalta que el mensaje está bien redactado, pero que no tiene ningún logo corporativo o firma, "por lo que puede resultar sospechoso a primera vista para aquellos usuarios más desconfiados".

Así consigue robar las credenciales corporativas

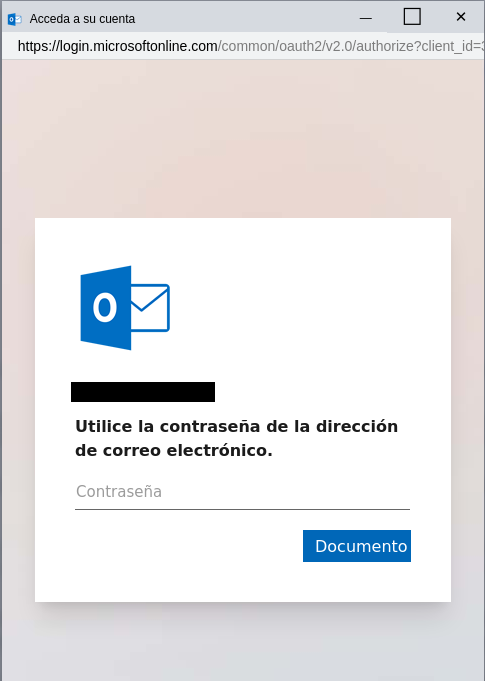

El peligro de esta campaña de phishing radica en el archivo que se adjunta al correo. Según explica ESET, está en formato HTML, aunque los ciberdelincuentes tratan de camuflarlo como PDF usando una doble extensión. "Este fichero contiene una web que se abre en el navegador, en donde podemos ver un fondo borroso con una supuesta factura de Booking y un aviso donde se nos indica que debemos iniciar sesión con nuestra dirección de email para poder abrir un documento protegido".

En este punto, INCIBE apunta que el archivo contiene un código JavaScript malicioso con el que los ciberdelincuentes emplean la técnica denominada Browser in the Browser (BitB), conocida en español como el ataque de "navegador en el navegador" y de la que ya hemos advertido en Escudo Digital.

Básicamente, este método crea ventanas emergentes maliciosas en el navegador con el fin de robar las credenciales de los usuarios. En este caso y como comentaba ESET, aparece si se abre el archivo, lanzando una ventana muy similar a la del sistema de login de Outlook que solicita al usuario la contraseña del correo electrónico en el que ha recibido el e-mail de la campaña.

"De hacerlo, estará proporcionando a los delincuentes acceso a su contenido, con información confidencial de la empresa que puede ser robada, e incluso podrán usar su cuenta de correo para enviar mensajes dirigidos a otros empleados de la empresa, clientes o proveedores", avisa la empresa de ciberseguridad, y agrega:

"Aunque este tipo de ataques no sea especialmente sofisticados, las posibles consecuencias, de tener éxito, pueden llegar a ser muy graves. Recordemos que el robo de credenciales está a la orden del día y que estas pueden ser utilizadas en ataques posteriores, ataques que pueden comprometer la integridad de los datos que necesita la empresa para operar con normalidad y poner en aprietos la continuidad del negocio".

¿Qué hacer si se es objetivo de esta campaña? ¿Y si se ha caído en la trampa?

INCIBE responde a estas dos preguntas. En el caso de la primera, indica que si se recibe un correo electrónico similar a los que utiliza esta campaña, es recomendable eliminarlo directamente y advertir al resto de compañeros para evitar posibles víctimas.

Y, en el caso de la segunda, es decir, si se ha introducido la contraseña del correo en la ventana emergente, se deberá activar un doble factor de autenticación en la configuración del correo y cambiar la clave del mismo inmediatamente. Además, si esa misma credencial se utiliza en otros servicios, INCIBE también aconseja modificarlas lo antes posible.

"Al tratarse de un ataque dirigido podemos contrastar la información contenida en el cuerpo del mensaje, como el nombre del hotel, el precio o la localidad donde se encuentra, para asegurar que no se trata de una reserva real", apostilla el Instituto Nacional de Ciberseguridad, que no descarta posibles nuevas campañas variando el asunto o cuerpo del correo electrónico..

¿Cómo evitar ser víctima de este tipo de campañas?

Partiendo de lo más básico, la primera medida es estar atentos ante este tipo de correos de phishing, puesto que, como señala ESET, "solo hace falta un descuido para que los delincuentes logren su objetivo y consigan robar las credenciales".

Para dificultarles la labor, la compañía de ciberseguridad también resalta la importancia de adoptar medidas como la autenticación multifactor o la conexión a redes corporativas desde puestos remotos mediante VPN. Además, insta a las empresas a limitar los privilegios de los usuarios para que, en caso de que una sola cuenta se vea comprometida, "no termine afectando a sistemas críticos de la red corporativa".