Las herramientas de Microsoft son las preferidas por los ciberdelincuentes como reclamo para sus ataques de robo de credenciales. Así lo pone de manifiesto un estudio realizado por el equipo de Atlas VPN.

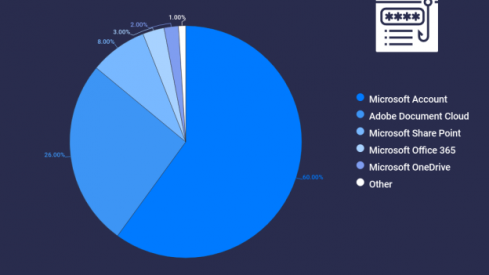

Según su informe el 73% de las webs de phishing se hacen pasar por páginas relacionadas con productos de la compañía de Redmond. Los ciberdelincuentes, además, se hicieron pasar por las páginas de inicio de sesión de la cuenta de Microsoft en el 60% de los sitios de phishing.

Desde la compañía de seguridad explican que debido a que las herramientas de la empresa de Satya Nadella son ampliamente usadas en todo el mundo, también son escogidas por los hackers como los mejores objetivos para buscar vulnerabilidades.

Por otro lado, el segundo lugar, los actores de amenazas imitaron las páginas de inicio de sesión de Adobe Document Cloud en el 26% de los sitios web de phishing. Al tener acceso a la nube, los ciberdelincuentes pueden inyectar archivos maliciosos en documentos como malware o ransomware.

Los cibermalos se sirvieron de páginas de inicio de sesión de Microsoft SharePoint falsas en el 8% de sus sitios de phishing. Ya con el control de la cuenta, el atacante carga un archivo malicioso y luego cambia el permiso para compartir el archivo a "público", lo que permite que cualquiera pueda difundir más el enlace.

Asimismo, las páginas de inicio de sesión de Microsoft Office 365 y OneDrive fueron suplantadas por ciberdelincuentes en el 3% y el 2% de los sitios de phishing, respectivamente.

"Uno de los problemas más comunes en la seguridad del correo electrónico es el compromiso del correo electrónico empresarial (BEC). Con acceso a cuentas de Microsoft, los ciberdelincuentes pueden enviar correos electrónicos, alojar páginas maliciosas o crear documentos maliciosos, lo que les permite difundir su ataque de manera más eficiente. La autenticación de múltiples factores en las cuentas relacionadas con el trabajo debería ser obligatoria para mitigar el riesgo", aconseja Vilius Kardelis, escritor de ciberseguridad de Atlas VPN.

Cuestión de tiempo

El estudio también arroja que los cibermalos acceden a las cuentas comprometidas en un tiempo medio de 12 horas. Los actores de amenazas tienen acceso al 23% de todas las cuentas inmediatamente después de comprometerlas.

Los atacantes seguramente entran en las cuentas con un script automatizado para validar la legitimidad de las credenciales. Después de una hora tras la violación, los ciberdelincuentes se han hecho manualmente con el 18% de las cuentas.

Pasado un día se habían apoderado de un 64% de ellas y en una semana habrían controlado un 91% de las mismas.