Unos veinte canales de YouTube han sido eliminados por distribuir malware en archivos que hacían pasar como software pirateado y cracks para videojuegos populares. Se presentaban como facilitadores de tutoriales y trucos con la opción de descargar aplicaciones, actualizaciones gratuitas o contenidos relacionados, pero en realidad escondían Vidar, StealC o Lumma Stealer, variedades de malware, clasificados como infostealers o ladrones de información.

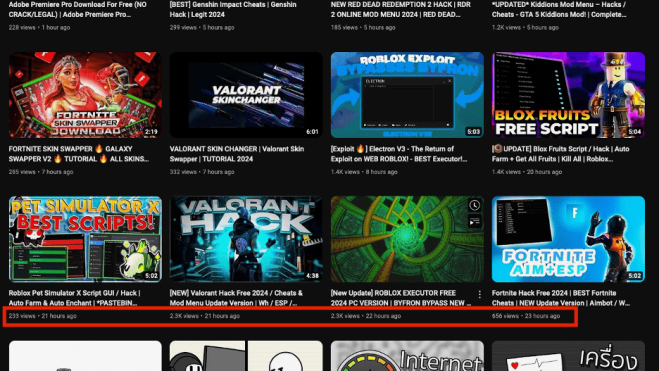

Según las investigaciones de la empresa de ciberseguridad Proofpoint, estas campañas están dirigidas a usuarios jóvenes e incluso niños, que tienen acceso a tarjetas de crédito, monederos de criptomonedas o poseen información personal almacenada en los ordenadores que es sustraída por los atacantes. Algunos de los juegos que aparecen en los vídeos y son utilizados como anzuelo son Roblox, Fortnite, GTA 5, Valorant, League of Legends y Genshin Impact.

Como suele ocurrir, los estafadores montan el engaño con atención en los detalles. Los vídeos mostraban comentarios con valoraciones positivas que pretendían dar fe de la legitimidad del software crack, probablemente creados por la misma persona que subió el video o sus colaboradores. Algunos de los videos tuvieron más de 1000 visitas y es posible que llegaran a ese número mediante el uso de bots, para que parecieran legítimos.

“Además de enlaces directos a MediaFire, los ciberdelincuentes también derivaban a los usuarios a Telegram o Discord, donde se encontraba el link de descarga, para que pareciese más verídico”, explican los investigadores de Proofpoint. Incluso algunos incluían instrucciones sobre cómo desactivar Windows Defender u otros productos antivirus, allanando el camino para el malware.

Los canales detectados por este equipo de expertos han sido reportados a YouTube y eliminados de la plataforma, pero “los usuarios deben de ser conscientes de estas técnicas para no caer en la misma trampa con vídeos similares que se vayan publicando en el futuro”, advierten desde Proofpoint.

Las cuentas de YouTube

Otra característica de este tipo de campaña es que muchos de los canales donde se publicaron los vídeos sospechosos parecían haber sido robados a usuarios legítimos, pero cuyos últimos vídeos habían sido subidos mucho tiempo atrás. Un ejemplo que han mostrado los investigadores en el informe indica una marca de verificación gris que señala que el propietario de la cuenta ha cumplido con los requisitos del canal verificado por Youtube, incluida la verificación de su identidad.

“Algunos indicadores de que una cuenta ha sido comprometida son los grandes lapsos de tiempo entre los vídeos publicados, nuevos contenidos muy diferentes de los publicados anteriormente o cambios en el idioma”, señala el informe, que muestra una cuenta con contenidos en tailandés, que luego de un año de ausencia subió nuevos vídeos con temáticas totalmente distintas y, esta vez, en inglés.

En otros casos, los usuarios parecen haberse creado especialmente con la finalidad de filtrar malware, y sólo permanecían activos durante unas horas.

Las estrategias para darle autenticidad a los enlaces maliciosos son diversas. En otro ejemplo del informe, la descripción contenía una URL maliciosa de MediaFire que conducía a Vidar Stealer, y prometía que los archivos estaban “totalmente limpios”.

Los investigadores encontraron múltiples grupos de actividades distintos que distribuyen malware infostealer a través de YouTube, pero no ha atribuido la actividad a un actor o grupo de amenazas identificado.

Sin embargo, las técnicas utilizadas son similares, incluido el uso de descripciones de vídeos para alojar URL que conducen a cargas útiles maliciosas, las instrucciones sobre cómo deshabilitar el antivirus, y el uso de tamaños de archivos comprimidos pequeños, que al extraerse se expanden a unos 800 MB. Esto puede indicar una cantidad significativa de relleno en el ejecutable, para evadir el escaneo de antivirus, ya que muchas herramientas no analizan archivos grandes.