Los ciberdelincuentes suelen hacerse pasar por las páginas de las herramientas de ciberseguridad para engañar a los usuarios, aprovechándose de que estos buscan precisamente soluciones para protegerse o para detener ciberataques.

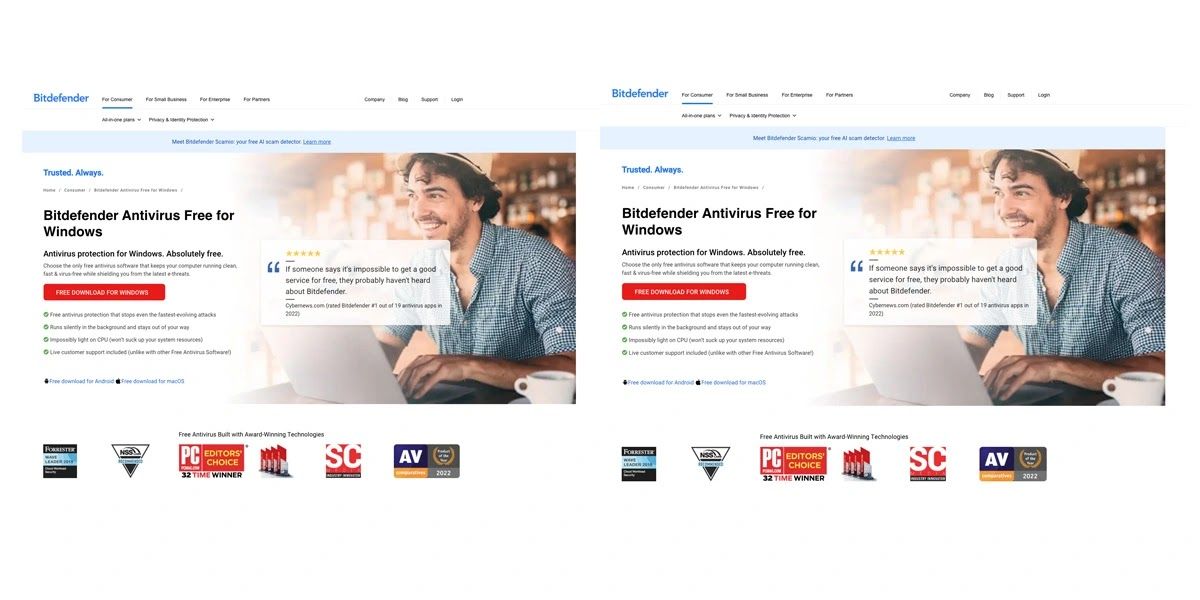

Los piratas informáticos han puesto en marcha una sofisticada campaña de malware en la que se sirven de una página antivirus falsa de Bitdefender para distribuir un peligroso trío de programas maliciosos.

Este ha sido diseñado para robar datos financieros y mantener acceso persistente a los ordenadores de las víctimas.

La página fraudulenta ha sido hallada por DomainTools Intelligence (DTI) como parte de una operación más amplia dirigida a las billeteras de criptomonedas, las credenciales bancarias e información personal de los usuarios.

Cuando los visitantes pinchan en el botón Descargar para Windows, sin saberlo, activarían la descarga de un archivo ZIP que contiene tres piezas distintas de malware: VenomRAT, StomrKitty y SilentTrinity.

Al alojarse el archivo en Bitbucket y redireccionar este al almacenamiento de Amazon S3 le da un aire legitimidad al proceso de descarga.

Tres peligrosas amenazas

La empresa de seguridad Acronis ha definido a VenomRAT como una herramienta de acceso remoto con “consecuencias peligrosas”, que actúa como una puerta de enlace principal. Así, los atacantes consiguen acceso inicial y continuo a las máquinas de las víctimas.

El malware se originó como una bifurcación del Quasar RAT de código abierto y es capaz de robar archivos, billeteras de criptomonedas, datos del navegador y realizar actividades de registro de teclas. Este apunta principalmente a información bancaria almacenada en el navegador. Sus versiones más nuevas han ampliado sus ‘superpoderes’, siendo capaces de hacerse con tarjetas de crédito.

Por su parte, StormKitty opera como un recolector rápido de credenciales y SilentTrinity garantiza un acceso sigiloso a largo plazo para posibles ataques repetidos o para vender el acceso a otros delincuentes.