El Instituto Nacional de Ciberseguridad (INCIBE) ha lanzado un aviso en su página web para alertar sobre una nueva campaña de correos electrónicos de phishing en la que se suplanta al Servicio Público de Empleo Estatal (SEPE) para tratar de robar información bancaria a través del malware que contiene.

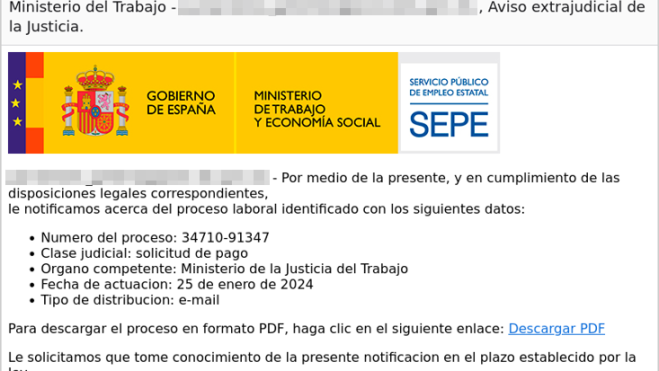

Antes de hablar sobre este malware, es importante conocer los detalles de esta campaña maliciosa, según ha explicado INCIBE junto a una captura del correo electrónico que se ha detectado, aunque no se descarta que estén circulando otros similares.

El e-mail tiene como asunto 'Ministerio del Trabajo - [correo electrónico del destinatario], Aviso extrajudicial de la Justicia' e informa a los destinatarios de que supuestamente tienen un proceso laboral pendiente. El mensaje, que está encabezado por los logotipos del SEPE y del Ministerio al que pertenece, en un intento de dar veracidad a la notificación, muestra unos datos presuntamente relacionados con el proceso, incluida una fecha de actuación que tampoco se descarta que los ciberdelincuentes actualicen en próximas campañas. No obstante, en estos datos también se indica que el órgano competente del proceso es el Ministerio de Justicia del Trabajo, un detalle que debería hacer sospechar puesto que no existe.

Con este pretexto, el correo llega hasta la trampa, un enlace que se ofrece para que los usuarios puedan descargar el proceso en formato PDF, pero que en realidad descarga un archivo comprimido que contiene un ejecutable (archivo.exe) con un código malicioso que infecta el dispositivo.

"Si el usuario hace clic en el enlace, le redireccionará a una web donde se descargará el presunto PDF, aunque en realidad será un archivo comprimido .zip.", advierte el INCIBE.

Utiliza el troyano bancario Ousaban

El malware que utiliza esta campaña es un troyano bancario denominado Ousaban, también conocido como Javali, según indica INCIBE basándose en un análisis realizado en VirusTotal.

El nombre de Ousaban fue asignado por ESET y está compuesto por la palabra "ousadia" y el término inglés "banking trojan". La compañía de ciberseguridad lo descubrió en 2021, cuando informó de que se trataba de un malware de origen latinoamericano que tiene como objetivo robar credenciales de entidades financieras y que, a diferencia de otros troyanos latinoamericanos, también pretende robar el acceso a servidores de correo electrónico.

En ese momento, Ousaban se propagaba utilizando como gancho fotos eróticas y solamente estaba activo en Brasil, de acuerdo con la telemetría de ESET, aunque algunas fuentes señalaban que posiblemente ya había llegado a Europa.

Ahora tenemos la certeza de que Ousaban se ha expandido tanto a Europa como a otras regiones del mundo, incluyendo entre sus objetivos a España, donde ya se había usado en otras campañas anteriores a la alertada por INCIBE y donde ha evidenciado que ha dejado atrás las fotos eróticas y que se renueva continuamente.

Además, cabe recordar que esta no es la primera vez que los ciberdelincuentes suplantan al SEPE en este tipo de ataques de ingeniería social, como ha alertado el propio SEPE en varias ocasiones que también han abarcado campañas de smishing.

¿Qué hacer si has recibido el correo de la última campaña? ¿Y si has picado el anzuelo?

En su publicación, INCIBE también explica qué hacer en estos casos.

En primer lugar, si has recibido un correo similar al que se ha explicado, pero no has pulsado sobre el enlace ni has descargado ningún archivo, simplemente debes marcarlo como spam y eliminarlo de tu bandeja de entrada. Por otro lado, si has descargado el archivo, pero no lo has abierto, es importante que lo borres de tu carpeta de descargas y acto seguido de la papelera de reciclaje.

"En ambos casos, puedes reportar el fraude mediante los canales de INCIBE o incluso si lo necesitas, solicita ayuda mediante la Línea de Ayuda en Ciberseguridad".

En el caso de que hayas descargado y ejecutado el archivo, INCIBE recomienda seguir los siguientes pasos:

- Desconectar el equipo que se haya visto comprometido de la red del hogar para prevenir la propagación del malware a otros dispositivos.

- Efectuar un escaneo completo para desinfectar el sistema con un antivirus y no olvidarse de mantenerlo siempre actualizado.

- Considerar la opción de formatear o restablecer de fábrica el dispositivo, esto borrará los datos almacenados, por lo que es aconsejable hacer copias de seguridad periódicamente.

- Reunir todas las pruebas posibles haciendo capturas de pantalla, anotando los datos como puede ser el correo electrónico desde donde se ha enviado el mensaje para poner la denuncia ante las Fuerzas y Cuerpo de Seguridad del Estado. Si se necesita, se puede contar con la ayuda de testigos online y probar el contenido de las pruebas.

- En caso de tener dudas sobre la autenticidad de la notificación, está la opción de aclararlas acudiendo a la oficina más cercana del SEPE.