Menos de tres meses después de advertir que España es el país con más ataques a escritorios remotos a nivel mundial y que también es líder en los ataques de robo de información, los conocidos como infostealer, la compañía de ciberseguridad ESET ha recopilado varios ejemplos de correos electrónicos usados dirigidos contra las empresas españolas con el objetivo de robar sus datos.

En concreto, ha analizado tres e-mails diferentes "detectados en las últimas horas" en una entrada de su blog que pretende ayudar a las empresas a ser capaces de detectar este tipo de ciberamenazas y que está firmada por Josep Albors, director de investigación y concienciación de ESET España. A continuación explicamos las características de cada uno de estos correos maliciosos siguiendo su información.

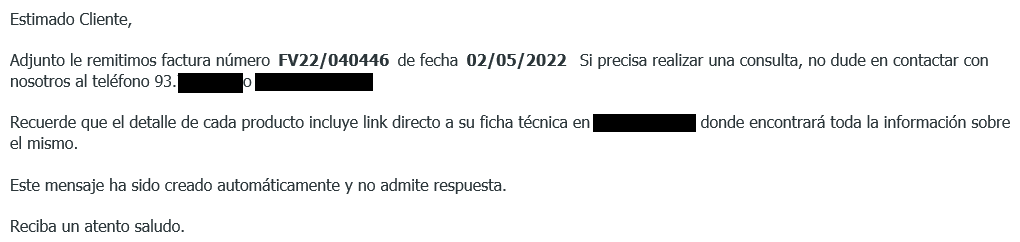

Envío de facturas desde una cuenta legítima

Este es seguramente el ejemplo más peligroso y que puede causar más víctimas entre sus destinatarios. Se aprovechan de un servidor de correo electrónico de una empresa previamente comprometida para enviar a sus clientes, proveedores y un listado de empresas definido por los ciberdelincuentes. Por lo tanto, cuentan con la ventaja de que han sido enviados desde una cuenta de correo legítima, lo que los hace menos propensos a ser detectados por los filtros antispam. Además, están bien redactados, suelen incluir información y logotipos de la empresa desde la que se manda el correo e incluso a veces pueden incluir conversaciones anteriores con la empresa que se tiene como objetivo para ser así más creíbles.

En el ejemplo que aporta ESET, se hace alusión a una factura, algo habitual y con lo que el personal de departamentos como los de administración o contabilidad estás acostumbrados a lidiar a diario.

"Estos mensajes suelen venir acompañados de un fichero comprimido que en su interior contienen un archivo con un nombre que suele vincularse con el asunto del mensaje, pero con una extensión de fichero ejecutable", indica Albors, y añade:

"Si el usuario que recibe el correo cae en la trampa e intenta abrir el fichero ejecutable pensando que es una factura, iniciará la cadena de infección en el sistema, comprometiéndolo y permitiendo que los delincuentes puedan robar información de él".

No obstante, Albors subraya que contar con una solución de seguridad permite detectar esta amenaza antes de que el correo llegue a su destinatario, evitando la posibilidad de infectar el sistema. "En este caso, la detección indica que se trata de un nuevo caso del malware Agent Tesla, responsable de la mayoría de infecciones de este tipo en España".

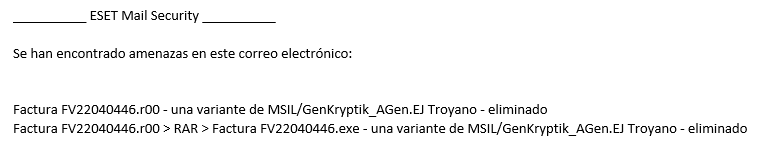

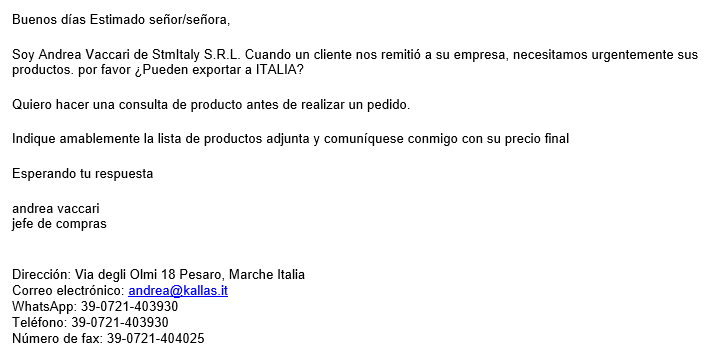

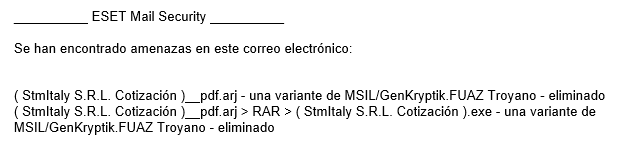

Colaboración con empresas extranjeras

Otro de los asuntos que ESET está viendo utilizar en este tipo de correos tiene relación con propuestas de exportación o colaboración con empresas extranjeras.

"En estos correos se nos invita a colaborar o, directamente, se hace una petición de productos a nuestra empresa, indicando que en el fichero adjunto se encuentra el listado de productos solicitados, presupuesto o documento similar", precisa Albors, que también incluye este ejemplo.

Como señala Albors, este tipo de e-mails puede resultar interesante a empresas que busquen expandir su negocio fuera de España y estén buscando clientes, por lo que es posible que se baje la guardia y se ejecute el fichero adjunto. Sin embargo, "este fichero adjunto comprimido contiene, como es de esperar, otro ejecutable camuflado como documento PDF y que se encarga de infectar el sistema con un troyano".

La redacción del mensaje es un poco más descuidada que en el ejemplo anterior, pero puede pasar por legítimo si el destinatario no se fija demasiado y tiene en cuenta que, supuestamente, su remitente es una persona cuya lengua materna no es el español.

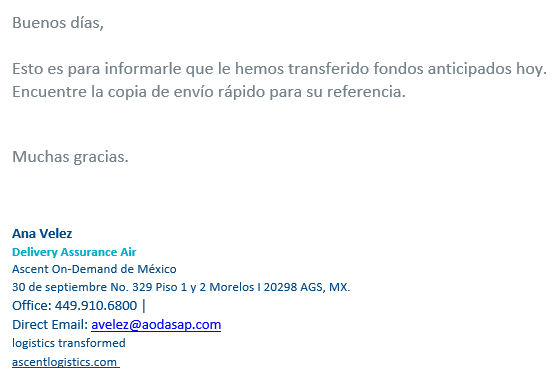

La transferencia de dinero a nuestra empresa

El tercer y último e-mail también es muy utilizado por los ciberdelincuentes y se corresponde con una supuesta transferencia que ha sido emitida a la empresa objetivo. Al igual que en los casos anteriores, suelen venir acompañados de ficheros adjuntos que presuntamente muestran el comprobante de la transferencia, pero nuevamente se trata de un archivo ejecutable que intentará infectar el sistema, realizar las acciones maliciosas para las que ha sido programado y que, muy probablemente, termine instalando malware adicional en el sistema pensado para robar información.

"Este tipo de correos suelen ser más escuetos y directos, pero seguimos sin detectar fallos graves de redacción, algo que hace que muchos usuarios confíen en estos emails como legítimos", apunta Albors.

En su conclusión, el director de investigación y concienciación de ESET España resalta que existen otras variantes de este tipo de e-mails maliciosos dirigidos a empresas, que pueden sustituir los archivos adjuntos por un enlace pero que utilizan técnicas parecidas.

"Lo importante es destacar que estos mensajes están cada vez mejor redactados y pueden venir de direcciones de correo legítimas, por lo que debemos desconfiar por defecto de todo aquello que no hayamos solicitado expresamente y contar con soluciones de seguridad que sean capaces de detectar y eliminar estas amenazas", remata Albors.