La evolución del cibercrimen no sólo se basa en el desarrollo de las tecnologías empleadas por los ciberdelincuentes. Recientes hechos nos permiten afirmar que los ciberdelincuentes también están incorporando, como elemento innovador en sus estrategias criminales, determinados análisis de las obligaciones legales de las empresas en materia de ciberseguridad.

Por ejemplo, la banda conocida como ransomed parecen haber comenzado a utilizar, como amenaza complementaria a la extorsión tradicional derivada de los ataques de ransomware que habitualmente llevan a cabo, la de las sanciones que contemplan las normativas aplicables a aquellos casos en los que se acredite el incumplimiento de las obligaciones de diligencia exigibles a una empresa durante la gestión de incidentes de seguridad. Nos referimos, en particular, al actual Reglamento General de Protección de Datos, cuyas sanciones por incumplir las obligaciones de seguridad pueden alcanzar cantidades millonarias.

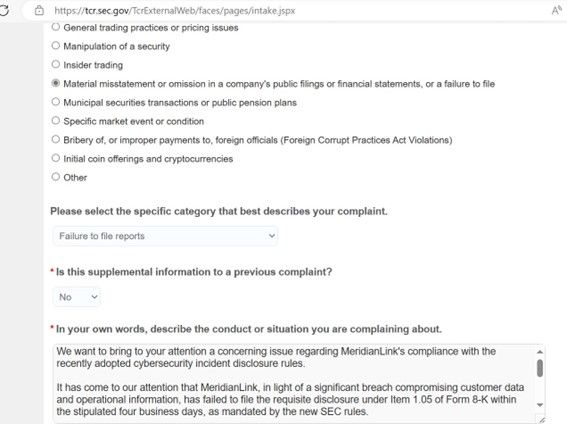

Así ocurrió con la extorsión a la empresa Meridianlink, la cual, tras el último ciberataque provocado por Ransomed, fue denunciada ante la SEC norteamericana por no haber notificado adecuadamente el incidente, incumpliendo, así, la normativa aplicable. Tal extremo podría suponer, para la empresa afectada, una sanción por importe bastante superior a las cantidades exigidas por los ciberatacantes para no denunciar el incidente.

Sin perjuicio de esas referencias al RGPD, nada impide que en el futuro se puedan incorporar, como argumento de chantaje, las sanciones recogidas en la Directiva NIS2, en la normativa sobre mejora de la resiliencia de entidades críticas o -incluso- en la normativa sobre protección del denunciante, por citar algunas que incorporan como infracción grave la de no notificar en plazo a la autoridad competente y a los afectados.

En este caso, la mecánica seguida por los delincuentes consiste en provocar un incidente de seguridad, tal y como se venía haciendo tradicionalmente, pero la diferencia se encuentra en la estrategia empleada. Esto es, el pago que solicitan a sus víctimas se calcula en función de la eventual sanción que le aplicarían a la empresa afectada por no haber implementado las medidas de seguridad adecuadas y no haber notificado el incidente, estando obligado a ello. En efecto, en estos casos, los propios ciberdelincuentes causantes de la brecha de seguridad denuncian a la empresa afectada ante la autoridad de control, aportando evidencias de la realidad del incidente en cuestión (quien mejor que el propio causante para poder probar que el incidente se ha producido y es real) y del incumplimiento de la normativa aplicable por parte de la empresa afectada si el incidente no ha sido comunicado en plazo a las autoridades.

De esta manera, se incrementa la probabilidad de que la empresa se pregunte si le compensa el pago de las cantidades exigidas, en lugar de arriesgarse a ser sancionado a abonar las multas que les imponga el regulador, especialmente a la vista de la denuncia y evidencias que hayan podido aportar los ciberdelincuentes responsables del incidente. A este escenario puede añadirse la eventual crisis reputacional que, para la empresa, tal actuación provocaría.

Estas opciones, que pueden considerarse como de poco convencionales, están diferenciando a Ransomed de otras operaciones de ransomware, aunque aún carecemos de datos para poder afirmar que sus tácticas pueden resultar eficaces.

El objetivo, en el fondo, persigue aprovecharse de las competencias sancionadoras de la ley, y coercitivas de las propias autoridades de control, para lograr sus objetivos de desarrollar una extorsión exitosa. En este caso, intentando añadir más presión a la empresa víctima del incidente e involucrar al regulador para convertirle en una especie de colaborador necesario del delito.

Es por ello que parece recomendable desarrollar una doctrina que aclare a las empresas cuál va a ser la postura de las autoridades de control a la hora de analizar eventuales denuncias recibidas desde las bandas organizadas de delincuentes causantes del incidente de ciberseguridad cuya producción denuncian y acreditan con evidencias.

Bien es cierto que las empresas deben cumplir con las obligaciones de seguridad y transparencia que les exige la normativa aplicable. Sin embargo, también hay que considerar otros factores atenuantes, como pueda ser el que la empresa se niegue a someterse a la extorsión, enfrentándose -casi con toda seguridad- a un procedimiento sancionador, pero mostrando cierta diligencia en su gestión reactiva del incidente.

Sea como fuere, las empresas deben disponer de procesos preventivos adecuados, que les permitan acreditar -ante los organismos reguladores- una actuación responsable y diligente de los incidentes de ciberseguridad que puedan afectarles, con independencia de si la notificación ha tenido lugar a través de una denuncia presentada por los cibercriminales que lo han provocado o, por ejemplo, a través de otras vías, como pudiera ser el canal interno de denuncia.

Disponer de un sistema de cumplimiento robusto en materia de ciberseguridad, así como de políticas y procedimiento adecuados sobre gestión de incidentes, no solo es un buen remedio contra las actuaciones de los ciberdelincuentes, sino que nos permite disponer de argumentos jurídicos sólidos de cara a afrontar cualquier procedimiento inspector o sancionador iniciado por el regulador competente.