Los usuarios de Instagram están siendo objetivo de una nueva campaña de phishing que explota el proceso de verificación de la cuenta atrayéndoles con la posibilidad de obtener la insignia azul, una marca muy codiciada y demandada que significa que el perfil ha sido autentificado y corresponde a un personaje público, empresa o marca. Con este atrayente gancho, la finalidad de este ciberataque no es otra que engañar a las potenciales víctimas para que faciliten sus datos personales y las credenciales de su cuenta.

Así lo ha advertido la compañía de ciberseguridad Vade, que detectó esta campaña maliciosa a finales del pasado mes de julio y avisa que se dirige a usuarios específicos de Instagram y denota ser más sofisticada que otras campañas de phishing que persiguen a las víctimas de forma indiscriminada.

Las claves de esta nueva campaña de phishing en Instagram

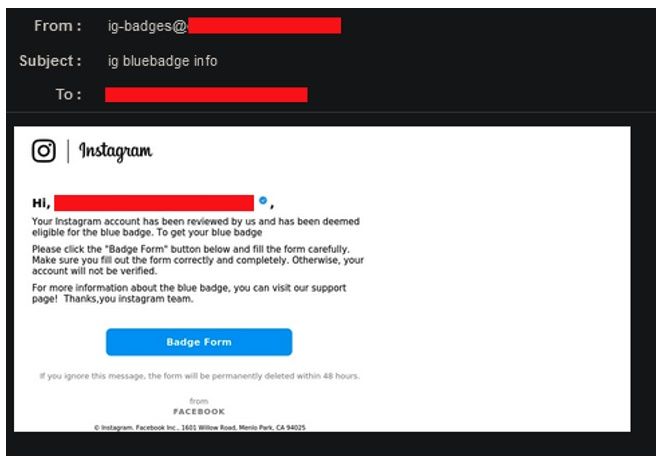

Según explica Vade, en un informe publicado este jueves, el correo electrónico indica que la cuenta de Instagram del usuario ha sido revisada y considerada elegible para la verificación. El asunto que utiliza es "ig bluebadge info", tiene como remitente a "ig-badges" e incluye los logos de Instagram y Facebook tanto en el encabezado del e-mail como en su pie de página, con lo que intenta crear sensación de legitimidad. Además, también muestra el identificador de Instagram real de la víctima, lo que demuestra que los ciberdelincuentes detrás de esta campaña investigaron a sus objetivos antes de ponerla marcha.

"Los piratas informáticos esperan que estas tácticas disimulen los signos de una estafa de phishing, incluido el contexto del correo electrónico", señala Vade, aclarando también que Instagram no contacta directamente a los usuarios para ponerles la insignia azul y que se reserva esta señal para figuras públicas y celebridades, no para usuarios promedio.

Aunque el correo electrónico presenta varios errores ortográficos y de formato, los usuarios pueden pasarlos por alto porque les insta a actuar rápido con esta declaración: "si ignora este mensaje, el formulario se eliminará permanentemente dentro de las 48 horas".

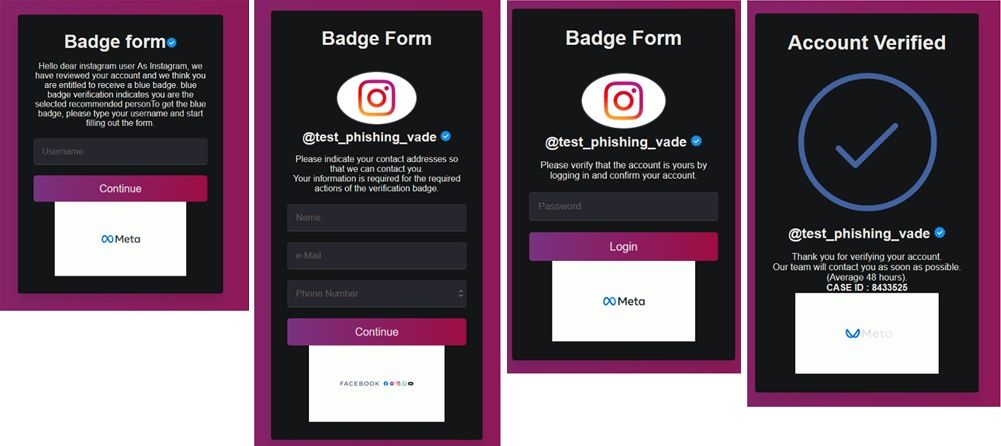

A este supuesto formulario se accede desde un botón que aparece en el e-mail indicándolo y está alojado en un dominio llamado "teamcorrectionbadges", al que las víctimas son redirigidas con la intención de que parezca que Instagram uso un dominio independiente dedicado a verificar a los usuarios. El formulario está compuesto por tres etapas diferentes, en las que aparecen los logos de Instagram, Facebook, WhatsApp, Messenger y Meta, en un nuevo intento de crear sensación de legitimidad, también contienen varios errores gramaticales. No obstante, es aquí donde los ciberdelincuentes consiguen cumplir su objetivo: hacerse con los datos de los usuarios que caigan en la trampa.

Concretamente, el primer formulario solicita el nombre usuario, el segundo que introduzca su nombre, correo electrónico y su número de teléfono, y el tercero y último que escriba su contraseña. Una vez que la víctima completa estos tres pasos, la página web se actualiza mostrando este mensaje de confirmación: "Gracias por verificar su cuenta. Nuestro equipo se pondrá en contacto contigo lo antes posible. (Promedio de 48 horas)".

Vade ha constatado que el correo electrónico de esta campaña de phishing proviene de una dirección IP ubicada en Turquía. Además, ha publicado esta gráfica que representa la evolución de esta campaña, que comenzó el 22 de julio de 2022 y ha llegado a más de 1.000 usuarios al día en dos ocasiones. "En este momento, la campaña maliciosa parece ser de pequeña escala, lo que respaldaría la naturaleza dirigida de los ataques", apunta la firma de ciberseguridad.