Los investigadores de MalwareBytes han realizado un informe en el que advierten la presencia de una nueva familia de malware llamada PikaBot, que ha sido distribuida por los ciberdelincuentes publicando falsos anuncios, haciéndose pasar por marcas conocidas. Y debido al funcionamiento de Google Ads, aparecen como primer resultado en las búsquedas.

Esta nueva amenaza de ciberseguridad se ha denonimado ‘malvertising’, es decir, la publicación de anuncios infectados, y en este caso se ha realizado a través de los motores de búsqueda, para lanzar el malware dirigido a empresas.

PikaBot apareció a principios de 2023 pero sólo se distribuía a través de campañas de malspam (por la unión de 'malware' y 'spam') y era muy utilizado por un actor de amenazas conocido como TA577. La novedad es que, ahora, el software malicioso se ha diseminado a través de anuncios de publicidad de Google.

“Los delincuentes han tenido éxito en la adquisición de nuevas víctimas gracias a los anuncios de búsqueda; creemos que existen servicios especializados que ayudan a los distribuidores y afiliados de malware a eludir las medidas de seguridad de Google y les ayudan a configurar una infraestructura señuelo”, explican los expertos en ciberseguridad de MalwareBytes.

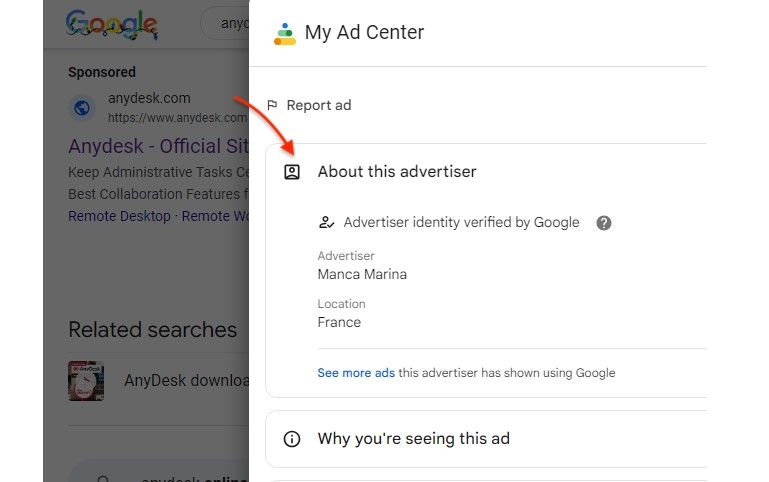

La campaña detectada por estos investigadores está dirigida a las búsquedas en Google de la aplicación remota AnyDesk. Al observar el anuncio malicioso, la URL que aparece bajo el resultado promocionado es la real, pero al explorar el anunciante, se revela una persona falsa nombrada como “Manca Marina” que se hace pasar por la marca AnyDesk, y la dirección web a la que llevaba ese anuncio es muy distinta, aunque imita el diseño de la web oficial.

Lo que sucede entonces es que el sitio falso ofrece descargar un software que el usuario cree que es AnyDesk, pero en realidad lo que hace es dar acceso al malware PikaBot a través de un instalador MSI (Microsoft Windows Installer).

Además, los ciberdelincuentes lograron eludir los controles de seguridad de Google con una URL de seguimiento a través de una plataforma de marketing legítima para redirigir los anuncios a su dominio personalizado a través de Cloudflare.

“Con la publicidad maliciosa, vemos otro poderoso vector de entrega (de malware) que no requiere que el usuario visite un sitio comprometido. En cambio, los actores de amenazas se aprovechan de los motores de búsqueda y simplemente compran anuncios a los que saben que su objetivo estará expuesto. Las empresas pueden prevenir este riesgo permitiendo que sus usuarios finales instalen aplicaciones a través de sus propios repositorios de confianza”, concluyen desde MalwareBytes.

En cuanto a las medidas preventivas individuales, para asegurarnos de que la publicidad es legítima, podemos hacer clic en los tres puntos verticales que aparecen a la derecha de la URL bajo el resultado y verificar que el autor del anuncio sea el mismo que la marca. A su vez, es conveniente que, si vamos a descargar software o contenido, lo hagamos siempre de fuentes legítimas.

Desde AVG recomiendan utilizar un bloqueador de anuncios para combatir el malvertising, además de instalar un antivirus efectivo y mantener el software actualizado. Y también desactivar los complementos del navegador, ya que muchos anuncios maliciosos explotan complementos para ejecutar sus ataques. En el caso de usar esos complementos, es importante mantenerlos siempre actualizados.