Hace unas semanas repasábamos la historia del hacking ético a través de 12 de sus momentos más representativos. Los llamados “hackers de Sombrero Blanco” son menos conocidos que los hackers maliciosos; aun así, la historia del hacking de Sombrero Negro también tiene aspectos ignorados por el común de los humanos. ¿Cuándo surgieron los también llamados crackers? ¿Es correcto llamarles hackers a secas? ¿Cuándo se empezó a diferenciar a los piratas informáticos en función de sus intenciones benéficas o maliciosas? Vamos a recorrer la historia del cracking para poder responder con más criterio a estas preguntas.

1. Phreaking: llamadas gratis para los listillos (1971)

Cuando los ordenadores eran unos armatostes que ocupaban habitaciones enteras, ya había fanáticos de la tecnología que pensaban en cómo aplicar sus conocimientos para alterar el funcionamiento de los sistemas electrónicos más comunes en aquella época: los teléfonos. La manipulación de teléfonos o phreaking surge a principios de los años 70 para hacer llamadas gratis desde cualquier teléfono público. Fue John Draper, más conocido como Capitán Crunch, quien en 1971 consigue hackear sistemas telefónicos utilizando solo un silbato de juguete. Cuando le pillaron, le condenaron a cuatro meses de cárcel, pero inspiró a toda una nueva subcultura de interesados en explorar al límite las posibilidades de las nuevas tecnologías y puso las bases del futuro hacking cibernético. El phreaking siguió activo hasta principios de los años 90.

2. Los primeros hackers (1975)

Mientras el Capitán Crunch hacía llamadas gratis y otros phreakers trucaban teléfonos para amañar concursos telefónicos, los amantes de las entonces nacientes ciencias de la computación se reunían en clubes de estudiantes, se conectaban a través de ARPANET y experimentaban con los primeros ordenadores personales, como los miembros del Homebrew Computer Club. Algunos, como el cofundador de Apple Steve Wozniak, se dedicaron después a fundar empresas de informática. Otros, como Eric S. Raymond, inspiraron el movimiento del código abierto. Y un tercer grupo prefirió dirigir sus conocimientos hacia el mal, creando los primeros virus informáticos.

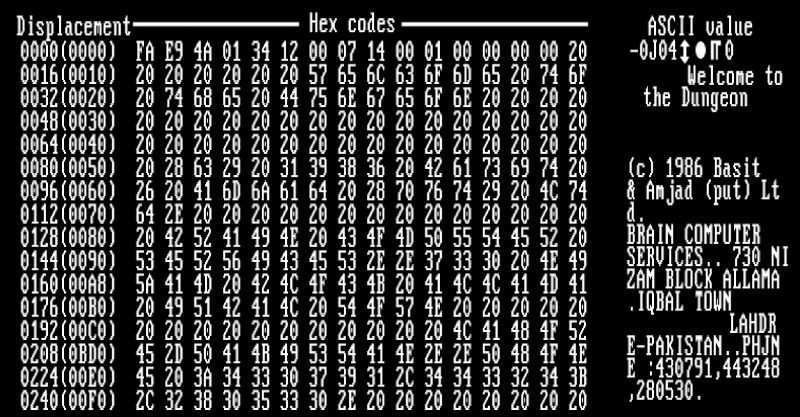

3. Crackers y virus (1983)

Como ya hemos visto, los hackers de Sombrero Blanco y de Sombrero Negro entrecruzan sus orígenes a mediados de los años 70. Pero a principios de los 80, algunos hackers, conscientes de que conocer los secretos del código que controlaba los sistemas informáticos permitía controlar los propios sistemas, decidieron usar ese poder con intenciones maliciosas. En 1983, el ingeniero californiano Fred Cohen escribe a modo de experimento un programa parásito que podía infectar ordenadores, replicarse y extender sus copias de uno a otro, ocultándose en el código de un programa legítimo que podía cargarse desde un disco flexible. Surge así el primer virus informático, al que rápidamente le irán saliendo nuevos hermanos. En 1986 aparece el primer virus que atacaba a plataformas IBM PC, Brain, que también fue el primero capaz de mantenerse oculto en el propio sistema. Con las primeras grandes oleadas de ataques informáticos llega también el miedo, alimentado por la prensa, que presenta a los hackers como un peligro. Para contrarrestar esta imagen negativa de los hackers, se empieza a hablar de “hacking ético” por un lado y, por otro, de “crackers”, como sinónimo de aquellos que utilizan sus conocimientos de informática para acceder ilegalmente a sistemas informáticos ajenos y manipularlos con fines perjudiciales.

4. Gusanos: el mal se expande (1988)

Según pasaban los años, los primeros virus informáticos fueron haciéndose más sofisticados y adquiriendo nuevas características que los hacían más transmisibles a la par que más destructivos. En noviembre de 1988, se crea el primer gusano, un virus diseñado para autorreplicarse y propagarse a otros equipos a través de una red. El gusano en cuestión, denominado Morris, se transmitió a través de la entonces incipiente red Internet. Un 10% de los 60.000 servidores que componían la red en Estados Unidos fue infectado y el gusano se expandió a miles de sistemas, provocando daños en decenas de miles de computadoras y paralizando buena parte de las comunicaciones telemáticas del país. Ante la gravedad del daño, se fundó el primer CERT (Equipo de Respuesta ante Emergencias Informáticas). Le seguirían otros gusanos tan famosos como CodeRed y MyDoom, ya en este siglo y con un alcance mundial.

5. Caballos de Troya (1997)

Durante unos años, el software malicioso permaneció dividido en dos tipos principales: los virus propiamente dichos y los gusanos, con mayor o menor grado de capacidad destructiva. Pero la imaginación de los crackers y los avances técnicos permitieron la creación de nuevos tipos de programas dañinos. Uno de los más conocidos son los troyanos, un programa que aparece ante el usuario como legítimo e inofensivo, pero que al ejecutarlo abre una puerta trasera en el equipo que permite al atacante acceder de forma remota al mismo, bien para controlarlo, bien para robar información almacenada en él, o bien para inutilizarlo. Aunque el primer virus de este tipo fue utilizado por la CIA en 1982 para sabotear infraestructuras de energía soviéticas, los troyanos se popularizan a partir de finales de los 90, con la aparición de NetBus en 1997 y Back Orifice el año siguiente. Todavía siguen siendo muy usados en nuestros días, adaptados a las plataformas y dispositivos móviles, como es el caso de Rogue o Flekcpe.

6. El boom de Internet (2000)

Hasta mediados/finales de los años 90, la forma más habitual de infectar nuestro equipo con un virus era ejecutar un programa o abrir un archivo malicioso almacenado en un disquete que nos había pasado un amigo o un compañero de trabajo. Protegerse era relativamente fácil: instalar únicamente programas originales y abrir un archivo solo si teníamos total confianza en su origen, o bien analizar el disquete con un antivirus antes de abrir su contenido. Pero con la popularización de Internet todo cambió. Millones de archivos se compartían cada hora entre equipos conectados desde todos los rincones del mundo. Aquellos que tenían los formatos más atractivos –canciones, fotografías eróticas o de famosos y, posteriormente, películas- eran los más susceptibles de contener una sorpresa desagradable en su interior. Los sitios web maliciosos y los programas de intercambio P2P se convirtieron en la principal vía de contagio, pero los archivos adjuntos enviados en emails de uso profesional no se quedaban atrás. La conexión de los equipos a la Red no solo facilitó el contagio; también la extracción de datos y el control remoto de equipos que son la razón de ser de los citados troyanos.

7. DDoS, botnets y ransomware, el malware de los nuevos crackers (2007)

Con la omnipresencia de Internet, el avance de la tecnología y la democratización del conocimiento técnico gracias a foros, sitios web y videotutoriales, el hacking de Sombrero Negro está viviendo su edad de oro en nuestros días. Los tradicionales gusanos y troyanos perviven hoy, potenciados y convenientemente actualizados para infectar los dispositivos más usados, como smartphones y equipos IoT. Paralelamente, han surgido nuevas formas de malware –el término más amplio que hace años sustituyó al de virus- y de ataques cibernéticos. Los DDoS –ataques distribuidos de denegación de servicio, que colapsan redes y sitios web saturándolos con avalanchas de tráfico-, las botnets –redes de computadoras zombis controladas por cibercriminales para lanzar ataques DDoS, enviar correos electrónicos masivos (el archifamoso spam) o minar criptomonedas- y el ransomware –software que bloquea un equipo hasta que el usuario afectado paga un rescate para recuperar el control- son las armas preferidas por los crackers de la nueva era. Otro rasgo distintivo de estos nuevos atacantes es el inmediato carácter lucrativo de sus acciones, de las que el phishing o suplantación de plataformas es el ejemplo más conocido.

8. El Estado Villano X patrocina este ciberataque (2009)

Las intenciones de los hackers maliciosos siempre han tenido un aura de misterio. Estaban, por un lado, los pioneros que crearon los primeros virus para experimentar o probar su habilidad. También los que lanzaban ataques solo para “gastar una broma”, o los que, según los teóricos de la conspiración, trabajaban a sueldo de las compañías de software que suministraban por un lado el mal y por otro la vacuna. Normalmente se trataba de individuos solitarios o que actuaban en pequeños grupos, difíciles de detectar y de controlar. Pero, en el nuevo escenario geopolítico surgido tras la Guerra Fría, en el que unos pocos Estados pequeños constituían la única oposición a la superpotencia estadounidense, esos Estados vieron en los ciberataques un arma discreta, barata y eficaz para golpear a un enemigo que les centuplicaba en recursos y poderío militar. Nacieron así los escuadrones de ciberguerreros amparados y entrenados por parte de los llamados (por EEUU) “Estados villanos”: el Lazarus Group de Corea del Norte, el Syrian Electronic Army o, a un nivel muy superior, los grupos de crackers de elite del Ejército Popular chino y los Fancy Bear rusos. Ataques como el sufrido por Sony en 2014 o los lanzados contra la red eléctrica ucraniana en 2016 y 2022 se atribuyeron en su día a estos grupos.

9. Mercenarios y dark web (2011)

Del mismo modo que sucede en el mundo físico, en el mundo virtual conviven policías y delincuentes, agentes estatales y especialistas que trabajan por dinero. Los cibermercenarios, crackers que ofrecen sus conocimientos e infraestructuras a quien quiera y pueda pagarlos, abundan en los mercados de la dark web. Alquilan redes de computadoras zombis para lanzar ataques DDoS, venden exploits de software y toneladas de datos –nombres, direcciones, números de tarjeta de crédito- robados a compañías legales, o perpetran ataques de ransomware por cuenta de terceros a cambio de un porcentaje de las ganancias. Si usted quiere cometer un cibercrimen y si los encuentra, quizá pueda contratarlos.

10. Crackers, las estrellas de las nuevas guerras híbridas (2022)

El mundo posmoderno se caracteriza por factores muy diversos. Uno de ellos, derivado del desarrollo de la tecnología y las comunicaciones, es la aparición de nuevas formas de guerra. Las denominadas guerras híbridas, como la de Ucrania, se libran en numerosos frentes, más allá de los tradicionales campos de batalla y bombardeos sobre objetivos civiles. La manipulación de la información merced al suministro masivo de contenidos falsos vía redes sociales por parte de redes de bots es uno de estos frentes. Otro son los ataques cibernéticos a los sistemas que controlan factorías, redes de transportes y telecomunicaciones, suministro de agua y energía, e infraestructuras críticas como centrales nucleares u hospitales. En ambos frentes la tecnología juega un papel esencial y, consecuentemente, un hacker capaz de penetrar en sistemas ajenos o una cibercorporación oscura que controle miles de ordenadores zombis se convierten en soldados muy poderosos, las estrellas de las guerras del siglo XXI.