El grupo de ciberdelincuentes prorruso TA499, también conocido como 'Voyan' o 'Lexus', lleva por lo menos desde principios de 2021 participando activamente en campañas maliciosas de correo electrónico. No obstante, su actividad se volvió más agresiva desde que Rusia comenzó su invasión a Ucrania a finales de febrero del año pasado, momento en el que también empezó a ampliar sus objetivos para incluir a destacados políticos, empresarios y personalidades que apoyan la causa ucraniana.

Así lo señala la compañía de ciberseguridad Proofpoint en una investigación que ha sacado a la luz esta misma semana y en la que descubre el historial del grupo, rastreado como un par de actores que se dedica a la desinformación basada en la suplantación de identidad, usando tecnología 'deepfake' y las plataformas de contenido YouTube o RuTube.

Desde finales de enero de 2022, el grupo se centra en perfiles que han hecho grandes donaciones a organizaciones de ayuda a Ucrania, o que han hecho declaraciones públicas a favor de las sanciones contra Rusia y en contra de la detención del opositor ruso Alexéi Navalni. Así, entre los destinatarios de sus campañas figuran altos cargos de gobiernos norteamericanos y europeos, directores de importantes empresas y famosos, señala la investigación.

Los correos electrónicos de sus campañas

Siguiendo siempre su información, en sus correos electrónicos intentan solicitar información a sus potenciales víctimas y establecer un mayor contacto con ellos a través de llamadas telefónicas o videollamadas. Para tratar que sus e-mails sean convincentes en cuanto a su legitimidad, los hackers detrás del grupo TA499 utilizan el popular proveedor de correo electrónico ucraniano Ukr.net, y se hacen pasar por la embajada de Ucrania en Estados Unidos, por el primer ministro ucraniano, Denys Shmyhal, o por Leonid Volkov, mano derecha del líder de la oposición rusa Alexéi Navalni.

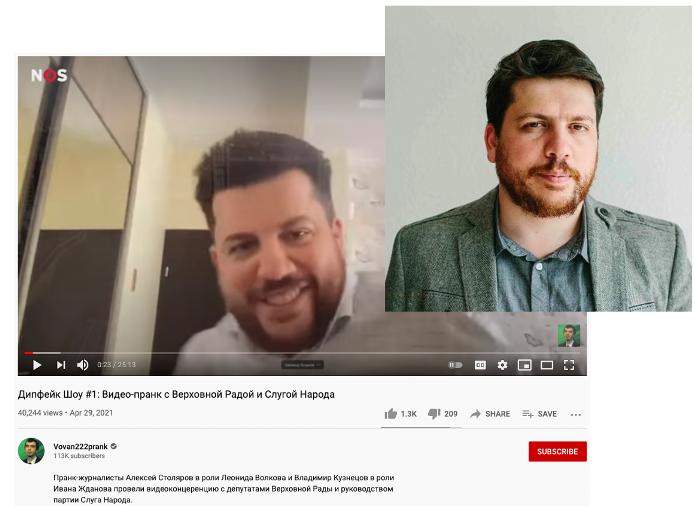

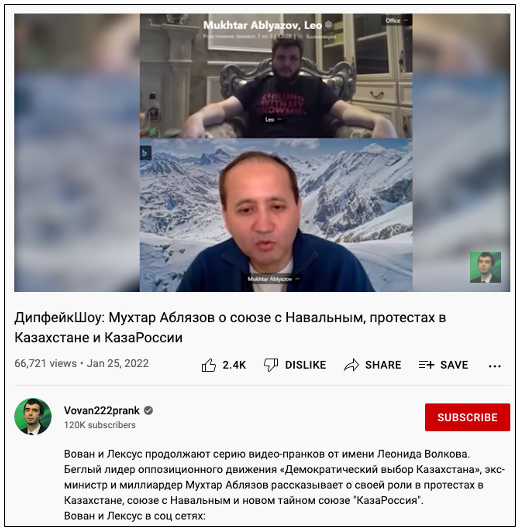

Los e-mails de sus campañas no contienen malware, sino comunicados o invitaciones, y utilizan asuntos que aparentemente provienen de un funcionario ucraniano haciendo una petición a los destinatarios, como "Parlamento de Ucrania - [Nombre del objetivo]" o "Embajada de Ucrania - CEO [Nombre del objetivo]. Solicitud". Su propósito es conseguir programar una videollamada, grabarla, y posteriormente publicarla en Youtube y RuTube.

Las videollamadas del grupo prorruso TA499

Durante las videollamadas, los ciberdelincuentes utilizan técnicas como el 'deepfake' para parecerse a las personas que suplantan, lo cual es bastante sencillo como nos explicó en este vídeo el hacker ético Raúl Beamud.

Cómo generar un deepfake en solo 15 minutos

Además de la tecnología 'deepfake', Proofpoint indica que los hackers también pueden utilizar maquillaje para parecerse a quienes suplantan pero que aparentemente no utilizan ningún modulador de voz porque seguramente piensan que sus objetivos no están tan familiarizados con esa persona y no se van a dar cuenta de que en realidad no están hablando con ella.

Las conversaciones suelen empezar con un tono serio y el grupo TA499 permite a la víctima contar la mayor información posible. En algunos de sus vídeos de 2021, los hackers se hicieron pasar por Leonid Volkov y además de pedir apoyo financiero a sus objetivos, les alentaron a expresar su respaldo a la oposición rusa, encabezada por Navalny. "Una vez que el objetivo hace una declaración al respecto, el video se convierte en ridículo, intentando pillar al objetivo en comentarios o actos vergonzosos. Después, las grabaciones se editan para enfatizarlas y se publican en YouTube y Twitter para audiencias de habla rusa e inglesa", destaca la investigación.

"En el fondo, el TA499 es un creador de contenidos que intenta influir a escala mundial. Se basan en técnicas de ingeniería social, tanto en sus correos electrónicos iniciales, como en las videollamadas", explican desde Proofpoint. "Con lo convincentes que pueden ser sus imitaciones, ser consciente de los tipos de correos electrónicos que suelen enviar es clave para que una víctima potencial identifique el ataque y desbarate los planes de estos ciberdelincuentes".

El grupo está ganando adeptos y todo apunta a que va a continuar su actividad, posiblemente ampliando sus objetivos

La compañía de ciberseguridad también resalta que estos ciberdelincuentes cambian periódicamente las direcciones de sus correos electrónicos por lo que, aunque parezca que una de ellas está inactiva, podría volver a aparecer en futuras campañas. Precisamente esto es lo que ha permitido a los investigadores poder rastrear e identificar la actividad del grupo.

"El TA499 es un grupo muy público que está ganando adeptos. Tienen 'personajes' que no solo aparecen en el material comentado, sino que también salen en medios de comunicación patrocinados por el Estado ruso y asisten a conferencias", advierte Proofpoint.

Además, apunta a que, dada la baja probabilidad de que la guerra entre Rusia y Ucrania termine a corto plazo y a que seguramente Ucrania va a seguir recibiendo apoyo de organizaciones de todo el mundo, el grupo va a continuar con sus campañas y, aunque seguirán dirigiéndose principalmente a altos cargos, es muy posible que vaya ampliando sus objetivos.

Ante esta amenaza, recomienda que cualquier persona que sospeche que puede ser un objetivo de estos ciberdelincuentes verifique las identidades de todo aquel que le invite a participar en algún negocio o a discutir temas políticos mediante videoconferencias.

"En particular, si las personas de alto perfil se comunican repentinamente por correo electrónico y sin una presentación previa a través de una fuente conocida y verificada, debe proceder con precaución", remata la firma de ciberseguridad.