En vísperas del segundo aniversario de la invasión de Rusia a Ucrania, ESET ha revelado los hallazgos de sus investigadores sobre la operación 'Texonto', una campaña de desinformación/operaciones psicológicas (PSYOPs) orquestada por hackers prorrusos para tratar de minar la moral de los ciudadanos ucranianos sobre la guerra, aunque también se ha dirigido a personas de otros países europeos.

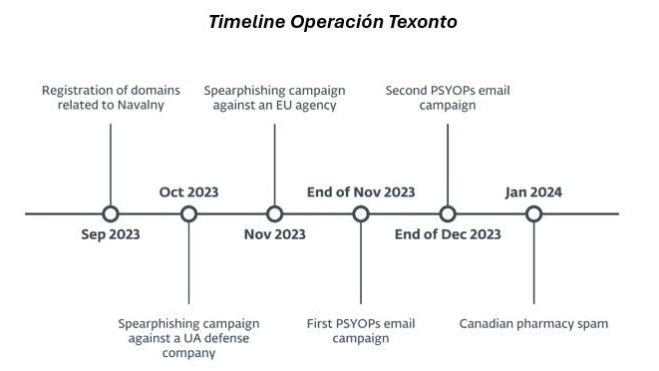

Según señala la compañía de ciberseguridad en una nota de prensa, esta campaña se ha distribuido principalmente a través de dos oleadas de correos electrónicos de carácter PSYOP, la primera registrada en noviembre de 2023 y la segunda a finales de diciembre de 2023. No obstante, la operación "Texonto" se puso en marcha antes, en septiembre de 2023, y se ha prolongado al menos hasta el pasado mes de enero.

Así lo refleja este 'timeline' de ESET, que recuerda que en octubre de 2023 detectó una campaña de spearphishing contra una empresa de defensa ucraniana, y otra dirigida a una agencia de la UE en noviembre de 2023 que utilizaba páginas de inicio de sesión de Microsoft falsas y de aspecto estándar. En ambos casos, el objetivo era robar credenciales de cuentas de Microsoft Office 365 y, dadas las similitudes en la infraestructura de red utilizada en estas operaciones de PSYOP y phishing, los investigadores de ESET puede afirmar "con alta confianza" que están vinculadas.

Como indica el timeline, la operación 'Texonto' comenzó el pasado mes de septiembre con el registro de nombres de dominio relacionados con temas internos de Rusia, como Alexei Navalny, el conocido líder de la oposición rusa que cumplía condena en la cárcel y falleció el pasado 16 de febrero. Según los expertos, esto pone de manifiesto que la campaña probablemente también incluye operaciones de spearphishing o de información dirigidas a disidentes rusos.

Las dos oleadas de e-mails de la operación 'Texonto'

La operación 'Texonto' se intensificó en noviembre de 2023 con el lanzamiento de la primera oleada de correos electrónicos, cuyo objetivo era sembrar la duda en las mentes de los ucranianos, tratando de convencerles de que Rusia está ganando la guerra y haciéndoles creer que se verían afectados por escasez de medicamentos, de alimentos e interrupciones de calefacción a causa del conflicto, temas habituales de la propaganda rusa.

ESET pone tres ejemplos. Un correo que decía "Puede haber interrupciones de calefacción este invierno", otro que aparentemente provenía del Ministerio de Sanidad y hablaba de la falta de medicamentos, y un tercer e-mail, también presuntamente del Ministerio, en el que se sugería comer "risotto de paloma" y se adjuntaba una fotografía de una paloma viva y otra de una paloma cocida. "Estos documentos fueron creados a propósito para provocar y desmoralizar a los lectores". "No parece que hubiera enlaces maliciosos ni malware en esta oleada concreta, solo desinformación".

Además, durante esta primera oleada, los investigadores también descubrieron un dominio que se hacía pasar por el Ministerio de Política Agraria y Alimentación de Ucrania en el que se recomendaba sustituir los medicamentos no disponibles por hierbas.

Aproximadamente un mes después, ESET detectó una segunda oleada de correos electrónicos de PSYOPs dirigida no solamente a ucranianos, sino también a personas de otros países europeos. En este caso, los objetivos fueron algo aleatorios, abarcando desde el gobierno ucraniano hasta un fabricante de zapatos italiano. "La segunda oleada fue más oscura en sus mensajes, con los atacantes sugiriendo a la gente amputarse una pierna o un brazo para evitar el despliegue militar. En general, tiene todas las características de las PSYOP en tiempos de guerra".

Dos semanas después de esta segunda oleada, ya en enero de 2024, la operación 'Texonto' continuó con la reutilización de un servidor de correo electrónico operado por los atacantes para enviar el típico spam farmacéutico en Canadá. "Esta categoría de negocio ilegal es muy popular entre la comunidad de ciberdelincuentes rusos desde hace mucho tiempo", apunta ESET.

La operación 'Texonto' se asemeja a las actividades del grupo APT Callisto, alineado con Rusia

El investigador de ESET, Matthieu Faou, quién descubrió la operación 'Texonto', ha explicado los detalles de esta campaña en una publicación compartida en WeLiveSecurity.com en la que subraya que se parece bastante a las actividades del grupo APT Callisto, alineado con Rusia.

"La extraña mezcla de espionaje, operaciones de desinformación y falsos mensajes farmacéuticos solo puede recordarnos a Callisto, un conocido grupo de ciberespionaje alineado con Rusia, cuyos algunos miembros fueron objeto de una acusación por parte del Departamento de Justicia de Estados Unidos en diciembre de 2023. Callisto se dirige a funcionarios públicos, personal de grupos de reflexión y organizaciones relacionadas con el ejército a través de sitios web de phishing dirigido diseñados para imitar a los proveedores habituales de servicios en la nube. El grupo también ha llevado a cabo operaciones de desinformación, como una filtración de documentos justo antes de las elecciones generales británicas de 2019. Por último, su antigua infraestructura de red conduce a dominios farmacéuticos falsos", expone Faou.

Sin embargo, el investigador declara que "aunque hay varios puntos de similitud a alto nivel entre la operación 'Texonto' y las operaciones de Callisto, no hemos encontrado ninguna coincidencia técnica, y actualmente no atribuimos la operación 'Texonto' a un actor malicioso específico. No obstante, dadas las TTP, los objetivos y la difusión de los mensajes, atribuimos la operación con un alto grado de confianza a un grupo alineado con Rusia".